Abschlussprüfung GA1

Anforderungen die ein Hashwert erfüllen muss (z.b md5, sha1)

Hashwert muss sich schon bei kleinen änderungen stark verändern

Hashwert soll vom empfänger schnell überprüfbar sein

Rückrechnung vom Hashwert zu klartext darf nicht möglich sein

Wie verhält sich content filter einer proxy bei einer https verbindung

Bei einer Https verbindung ist caching nicht möglich da die daten verschlüsselt sind.

Filterung ist nur möglich wenn die proxy als man in the middle agiert und einer sichere verbindung zu client und server hat jedoch wird das browser zertifikat als ungültig angezeigt.

Eigenschaft von differentielle Datenssicherung?

Vorab wird einen Volle datensicherung ausgeführt darauf wird bei jeder sicherung alle daten die neu bzw. geändert haben seit der vollen sicherung gesichert

+ die wiederherstellung der daten geht schneller es wird nur der letze voll back up und die lettze differenzelle sciherung benötigt.

- benötigt mehr speicherplatz als inkremtielle sicherung

Warum ist es sinnvoll nicht alle daten einer datenbank zu verschlüsseln.

So weniger daten verschlüsselt so weniger rechenaufwand, zeit ist benötigt somit macht es sinn nur sicherheitsrelelvante daten zu verschlüsseln

wofür steht ram ?

random access memory

wofür steht rom ?

read only memory

Drei Vorteile eines Help Desk Ticket System ?

- Nachvollziehen der Anfragen

- Systematische Bearbeitung der Tickets

- Automatisierung von Status Meldungen und Benachrichtigungen

- Einfaches Zuweisen von Tasks - Tickets an Mitarebeiter - Abteilungen

Erläutere einen Grund für Unterschiedliche Speicherbelegeung bei gleichen Datenbeständen bei zwei Festpaltten z.B. Backup?

Das Quell oder Ziellaufwerk ist mit einer kleineren Zuordnungseinheit formatiert (Clustersize) als die andere festplatte. Kleinere zuordnungseiheiten führen zu einem höheren speichereffizienz

Was ist ISP ?

Internet Service Provider

Computer Arbeiten Schematisch gesehen nach welchem verfahren ?

EVA

Eingabe

Verarbeitung

Ausgabe

Welches Raid ist das sicherste ?

Raid 1

ist das sicherste, fällt eine platte aus springt die andere direkt ein daten sind immer doppelt verfügbar

IPV6 Netzwerk hat prefix von /48 wie viele netzwerk können gebildet werden ?

Taschenrechner benötigt

64 maximum kann ein präfix sein

also 2 hoch 16= 6.536 Netze können gebildet werden.

Nenne ein Verfahren um folgende Lösung zu erfüllen?

Unverseheit der Emails (Integrity)

Mittels der bereitstellen einer prüfsumme durch eine (hashwert) kann der empfänger überprüfen ob die email manipuliert wurde

Was passiert wenn man Übertaktet ? (nicht technisch aspekte)

- gegen Garantie bedingungen vertsoßen

- Übertaktung schmälert die Lebenszeit des Prozessor

IPV6 Adresse

Was sind die ersten 64 bit ?

Was sind die letzen 64 bit ?

1. Netzwerk Prefix

2: interface identifier

Nenne ein Verfahren um folgende Lösung zu erfüllen?

Vertraulichkeit von Emails (Privacy)

Durch das Verschlüsseln der Emails ist die Pivatphähre gegeben da es Datensicheit bietet schutzt vor diesbtahl und datenschutz da es durch dritte nicht einsehbar bzw. schützt.

Da nur mit dem Schlüssel zugriff möglich ist.

Vorteil von Email zu Fax ?

Email sind Transport verschlüsselt, Fax ist nicht verschlüsselt und wird daher auch kaum noch genutzt.

- fax gibt es nur in Schwarz und Weiss

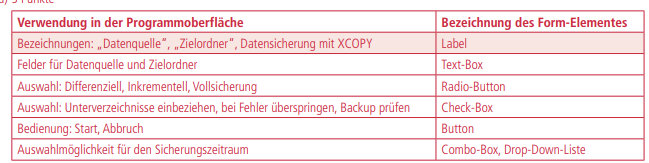

Eigenschaft von Volständigen Backup ?

Wie viele Blöcke hat der Präfix ?

Wie viel bit pro block ?

4 Blöcke zb . 2019.abcd.ffe01.ffff

16 bit

4 bit pro stelle

Je höher der Cache Level desto ....

weiter entfernt vom Prozessor.

Eine x.y.z Firewall überwacht nur ausführbare dateien und Office dateien, warum ist dieser schutz nicht ausreichend ?+

Archieve, Komprimierte und andere datei format können auch schädlichen Inhalt beinhalten

Nenne ein Verfahren um folgende Lösung zu erfüllen?

Verbindlichekeit von Emails (Autheticy)

Der Absender gibt seinen Öffentlichenschlüssel preis somit kann anhand der digitalen signatur sichergestellt werden das die email auch von dem gesagten absender kommt

Eine Masnahme die geignete ist den Datenschutz und die Datensicherheit von Daten zu Verbessern?

Masnahme:

Erläuterung:

Massnahme: Verschlüsseln

Erläuterung: Datensicherheit da Verschlüsslung vor Diebstahl schützt

Datenschutz: da es vor dritte nicht einsehbar bzw. zusätzlich schützt.