6.Teil

6.Teil

6.Teil

Frage707

Welcher der folgenden Punkte beschreibt die Funktion von Layer 3 des OSI-Modells?

A. Es bietet Sequenzierung und Bestätigungen für die verbindungsorientierte Kommunikation.

B. Es bietet eine verbindungslose Kommunikation mit logischer Adressierung.

C. Es bietet Fehlererkennung durch das FCS für übertragene Frames.

D. Es bietet Verschlüsselung und Komprimierung für empfangene Daten.

B. Es bietet eine verbindungslose Kommunikation mit logischer Adressierung.

FRAGE 554

Ein Techniker wird gebeten, für eine zentralisierte SSID-Verwaltung im gesamten WLAN zu sorgen. Die BESTE Lösung wäre es:

C. einen drahtlosen Controller installieren

FRAGE 553

Ein Netzwerkadministrator sichert das drahtlose Netzwerk in einem mandantenfähigen-Gebäude. Das Netzwerk verwendet eine Passphrase (Passwort) zur Authentifizierung, so dass es einfach ist, Gäste auf das drahtlose Netzwerk zuzulassen, aber die Verwaltung möchte verhindern, dass Benutzer von außerhalb der Büroräume auf das Netzwerk zugreifen. Welcher der folgenden Sicherheitsmechanismen würde diese Anforderung am besten erfüllen?

D.Geofencing

Frage 644

Ein Wireless-Techniker muss einen einzigen 802.11-Standard bereitstellen, der sowohl 2,4-GHz- als auch 5-GHz-Frequenzen mit bis zu 40 MHz-Kanalbreiten unterstützt. Welche der folgenden Wireless-Standards sollte der Techniker konfigurieren?

A. ac

B. b

C. g

D. n

D. n

Frage 706

Mehrere offene Konferenzräume verfügen über aktive kabelgebundene Netzwerkverbindungen. Um nicht autorisierte Benutzer abzuschrecken, möchte ein Netzwerktechniker von den Benutzern in den Konferenzräumen verlangen, dass sie sich beim Netzwerk authentifizieren, bevor sie Zugriff erhalten. Welche der folgenden Technologien wäre die BESTE Netzwerktechnologie, die verwendet werden sollte?

A. WPA

B. MAC-Filterung

C. ACLs

D. 802.1X

D. 802.1X

Frage627

Ein Netzwerkadministrator hat das Netzwerk auf jeder Etage eines vierstöckigen Gebäudes

so konfiguriert, dass es die folgenden verschiedenen Subnetze aufweist: 10.0.10.0/24, 127.0.0.0/24, 172.16.0.0/24 und 192.168.255.0/24. Nach der Implementierung dieser Netzwerke erkennt der Administrator, dass ein Fehler aufgetreten ist. Welche der folgenden BEST beschreibt den Fehler?

A.10.0.10.0/24 ist ungültig, da 0 im zweiten Oktett nicht im Netzwerkteil der IP-Adresse verwendet werden kann.

B. 127.0.0.0/24 ist das reservierte Loopback-Netzwerk und kann nicht für Host-Netzwerke verwendet werden.

C. 172.16.0.0/24 ist das reservierte Multicast-Netzwerk und kann nicht für Hostnetzwerke verwendet werden.

D. 192.168.255.0/24 ist ungültig, da 255 im dritten Oktett nicht im Netzwerkteil der IP-Adresse verwendet werden kann.

B. 127.0.0.0/24 ist das reservierte Loopback-Netzwerk und kann nicht für Host-Netzwerke verwendet werden.

Frage 625

Die Rezeptionistin eines Unternehmens verteilt täglich Zettel mit Zugangscodes an die Besucher. Eine kürzlich durchgeführte interne Prüfung ergab, dass die derzeitige Methode des Gastzugangs verbessert werden muss. Welche der folgenden Maßnahmen würde die Sicherheit des Gastnetzwerks verbessern?

A. Implementieren Sie WPA2-PSK.

B. Implementieren Sie ein Captive-Portal.

C. Implementieren Sie zertifikatbasiertes 802.1X.

D. Implementieren Sie die MAC-Filterung.

B. Implementieren Sie ein Captive-Portal.

Frage595

Ein Netzwerktechniker muss separate Netzwerke für mehrere Klassenzimmer und Verwaltungsbüros erstellen. Sie wurden mit der Netzwerkadresse 192.168.1.0/24 versehen. Sie benötigen fünf Klassenzimmer mit 25 Hosts, zwei Klassenzimmer mit 14 Hosts, sechs Administratorhosts im Netzwerk und drei Subnetze für Routerverbindungen. Welches der folgenden IP-Konzepte müsste eingesetzt werden?

A. VLSM

B. Privates Netz der Klasse B

C. EUI-64

D. IPv6

A. VLSM

FRAGE 556

Ein Netzwerkadministrator muss ein neues IP-Subnetz mit 29 Hosts implementieren. Es ist möglich, dass sich die Anzahl der Hosts in diesem Subnetz schließlich verdoppeln könnte. Das Unternehmen hat nur noch ein einziges, ungenutztes öffentliches IP-Netzwerk, mit dem es arbeiten kann: 164.10.12.0/24. Welcher der folgenden Wege wäre der BESTE, um dieses Netzwerk zu teilen, ohne Adressen zu verschwenden?

C. 164.10.12.128/26

Frage607

Ein Netzwerktechniker arbeitet an einem neuen Wireless-Projekt. Der Netzwerkmanager muss in erster Linie Geschwindigkeiten von mindestens 1 Gbit/s erreichen, wenn er verbunden ist. Welche der folgenden Standards wäre für den Techniker geeignet, um sie umzusetzen?

A. 802.11a

B. 802.11ac

C. 802.11b

D. 802.11n

B. 802.11ac

Frage 610

Ein Netzwerktechniker unterstützt eine SOHO-Umgebung bei Problemen mit der drahtlosen Verbindung. Das Unternehmen verwendet 802.11n- und WPA2-Verschlüsselung. Die lokale Ausrüstung befindet sich auf der Rückseite des Gebäudes und umfasst einen Router, eine Firewall und WAP. Die Nutzer an der Vorderseite des Gebäudes erleben aufgrund von Entfernungsbeschränkungen sehr langsame Reaktionszeiten. Welche der folgenden Maßnahmen sollten ergriffen werden, um die langsamen Geschwindigkeiten der Benutzer zu beheben?

A. Konfigurieren Sie MIMO.

B. Entfernen Sie die Kanalüberlappung.

C. Fügen Sie einen weiteren AP hinzu.

D. Passen Sie den Sicherheitstyp an.

C. Fügen Sie einen weiteren AP hinzu.

FRAGE 558

Eine Schule implementiert ein drahtloses Netzwerk und möchte sicherstellen, dass es eine angemessene Abdeckung gibt. Die Turnhalle hat dicke Wände aus Schlackenblöcken, und in der Nähe befinden sich mehrere Büros. Welchen der folgenden Punkte sollte der Netzwerktechniker empfehlen, um eine vollständige Abdeckung sicherzustellen und gleichzeitig die Gesamtzahl der gekauften APs zu minimieren?

D. Verwenden Sie einen Spektrumanalysator, um eine Heatmap der Turnhalle zu erstellen, um die AP-Platzierung zu bestimmen.

FRAGE 557

Ein Netzwerktechniker überprüft die Telefonanlage des Unternehmens, um die notwendigen Änderungen an einer Firewall-Konfiguration vorzunehmen.

Welche der folgenden Protokolle werden in der VoIP-Kommunikation verwendet? (Wählen Sie zwei aus.)

A. SIP

C. H.323

FRAGE 551

Welche der folgenden Aussagen über das OSI-Modell ist wahr?

A. Die Anwendungsschicht muss nicht wissen, welche Art von Netzwerk verwendet wird, da dies von einer darunter liegenden Schicht behandelt wird.

FRAGE 559

Welche der folgenden BEST beschreiben die Unterschiede zwischen einem IDS und einem IPS? (Wählen Sie zwei aus.)

A. Ein IDS erkennt Verkehrsanomalien und ein vordefiniertes Signaturmuster, alarmiert und protokolliert sie und lässt sie durch das Netzwerk laufen.

F. Ein IPS erkennt Verkehrsanomalien und ein vordefiniertes Signaturmuster, alarmiert und protokolliert sie und blockiert den Verkehr.

Frage 660

Ein Netzwerkmanager hat Berichte erhalten, dass einige Mitarbeiter das WLAN des Unternehmens verwendet haben, um sich von ihren persönlichen Geräten aus bei ihren Social-Media-Konten anzumelden. Der Netzwerkmanager sucht nach einer Lösung, um diese Art von Aktivität zu verhindern. Der Chief Information Officer (CIO) möchte weiterhin einen vorinstallierten Schlüssel verwenden und eine zusätzliche Sicherheitsebene hinzufügen, damit sich nur autorisierte Benutzer beim WLAN authentifizieren können. Welche der folgenden Lösungen würde diese Anfrage erfüllen? (Wählen Sie zwei aus.)

A. Portsicherheit

B. MAC-Filterung

C. Geofencing

D. 802.1X

E. Proxy-Server

F. SSO

B. MAC-Filterung

D. 802.1X

FRAGE 552

Welche der folgenden Speicherverbindungstypen sollte verwendet werden, um die Konsolidierung der physikalischen Verbindungen für SAN und LAN in nur einem Layer-2-Protokoll zu ermöglichen?

D. FCoE

Frage 683

Ein Netzwerkadministrator erstellt ein neues WLAN, das nur von Legacy-Geräten verwendet werden soll, die keine sichere Authentifizierungsmethode unterstützen. Welche der folgenden Komponenten sollten konfiguriert werden, um Konnektivität und minimale Sicherheit für das neue Netzwerk bereitzustellen?

(Wählen Sie zwei aus.)

A. Vorinstallierter Schlüssel

B. Offene Authentifizierung

C. PEAP

D. MAC-Filterung

E. EAP-FAST

F. EAP-TLS

A. Vorinstallierter Schlüssel

D. MAC-Filterung

Frage 630

Ein leitender Techniker konfiguriert die Firewall des Unternehmens neu, da dem Netzwerk eine Reihe zusätzlicher Geräte hinzugefügt wurden. Das Unternehmen hat eine neue VoIP-Telefonanlage angeschafft, und eine Gruppe von Nachwuchstechnikern hat ein Experimentierlabor mit Internetzugang eingerichtet. Das Management hat dem Team Spielraum für Forschung und Entwicklung gegeben, möchte aber, dass das Unternehmensnetzwerk sicher ist und die Leistung mit den bestehenden Baselines konsistent bleibt. Welche der folgenden Methoden wäre die BESTE Methode, um das Netzwerk neu zu konfigurieren?

A. Der Techniker sollte das Labor des Juniorteams in ein VLAN und die Telefonanlage in die DMZ stellen.

B. Der Techniker sollte das Labor des Juniorteams in einer DMZ und das Telefonsystem in einem VLAN platzieren.

C. Der Techniker sollte das Labor des Juniorteams im LAN und das Telefonsystem im WAN platzieren.

D. Der Techniker sollte das Labor des Juniorteams im WAN und die Telefonanlage in einem WLAN unterbringen.

B. Der Techniker sollte das Labor des Juniorteams in einer DMZ und das Telefonsystem in einem VLAN platzieren.

Frage 574

Ein Netzwerktechniker hat die Ladenfront mit dem Wartungsschuppen auf der anderen Seite eines Golfplatzes über 802.11-Funkbrücken und omnidirektionale Antennen verbunden. Die Signalstärke ist jedoch zu schwach. Welche der folgenden Lösungen ist die effizienteste und kostengünstigste Lösung, um das Problem zu lösen?

A. Ersetzen Sie die omnidirektionalen Antennen durch unidirektionale Antennen.

B. Legen Sie Schutzgehäuse um die omnidirektionalen Antennen, um Schäden durch Golfbälle zu vermeiden.

C. Ersetzen Sie den Drahtlosen Standard 802.11 und verwenden Sie stattdessen GSM.

D. Ersetzen Sie die Wireless-Bridges durch Wireless-Router.

A. Ersetzen Sie die omnidirektionalen Antennen durch unidirektionale Antennen.

FRAGE 555

Ein Netzwerktechniker koordiniert die Aktualisierung der WAP-Firmware des Unternehmens mit allen entfernten Standorten. Das Unternehmen hat gelegentlich Fehler bei der Übertragung großer Dateien an einige der entfernten Standorte festgestellt. Welche der folgenden Methoden sollte verwendet werden, um sicherzustellen, dass die Dateien ohne Änderungen ankommen?

A. Datei-Hash

Frage 632

Welche der folgenden Eigenschaften sollte konfiguriert werden, um die logische Netzwerktrennung auf einer Uplink-Schnittstelle auf einen zweiten Switch zu erweitern?

A. 802.1Q Trunking

B. Mehrere Ports ohne Tags

C. Portspiegelung

D. Management-VLAN

A. 802.1Q Trunking

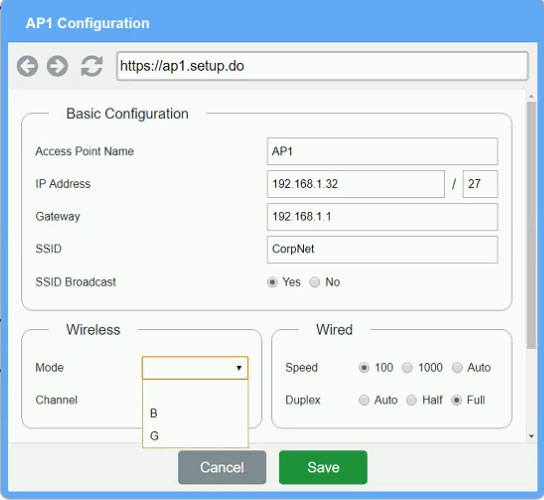

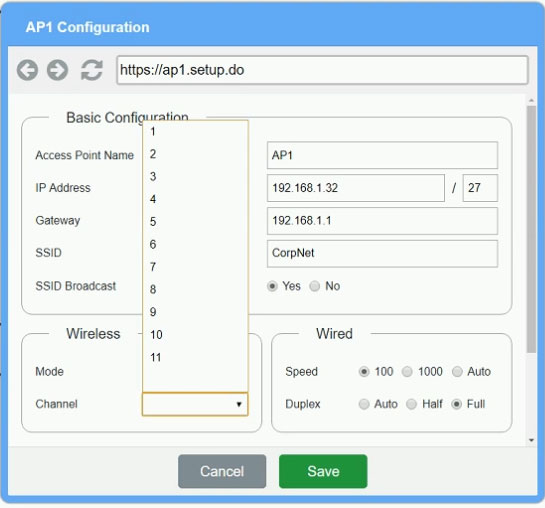

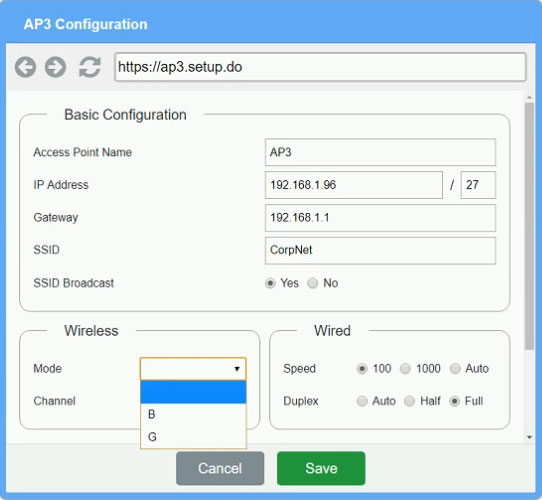

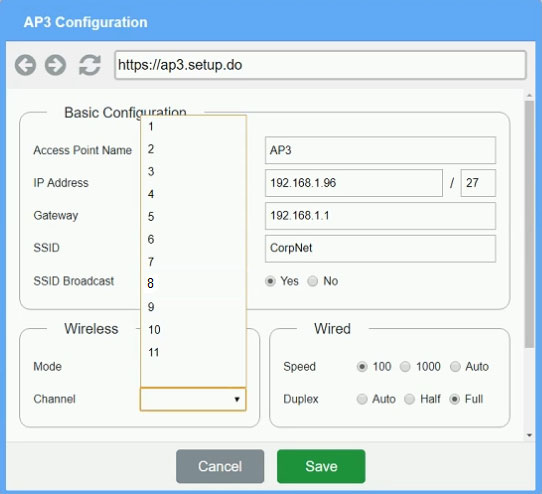

FRAGE 562

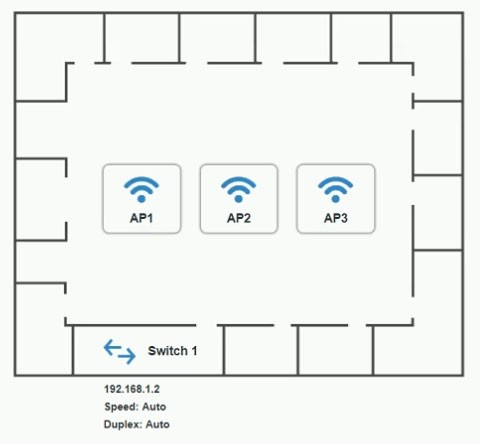

SIMULATION

Sie wurden damit beauftragt, ein drahtloses Netzwerk in einem Büro einzurichten. Das Netzwerk wird aus 3 Access Points und einem einzigen Switch bestehen. Das Netzwerk muss die folgenden Parameter erfüllen:

Die SSIDs müssen als CorpNet mit einem Schlüssel von S3cr3t konfiguriert werden!

Die Funksignale sollten sich nicht gegenseitig stören.

Das Subnetz, in dem die Access Points und der Switch eingeschaltet sind, sollte nur maximal 30 Geräte unterstützen. Die Access Points sollten so konfiguriert werden, dass sie nur TKIP-Clients mit maximaler Geschwindigkeit unterstützen.

ANWEISUNGEN

Klicken Sie auf die Geräte, um ihre Informationen zu überprüfen und die Einstellungen der APs an die gegebenen Anforderungen anzupassen.

Wenn Sie irgendwann den Anfangszustand der Simulation wiederherstellen möchten, klicken Sie bitte auf die Schaltfläche Alle zurücksetzen.

Erklärung/Referenz:

Erläuterung:

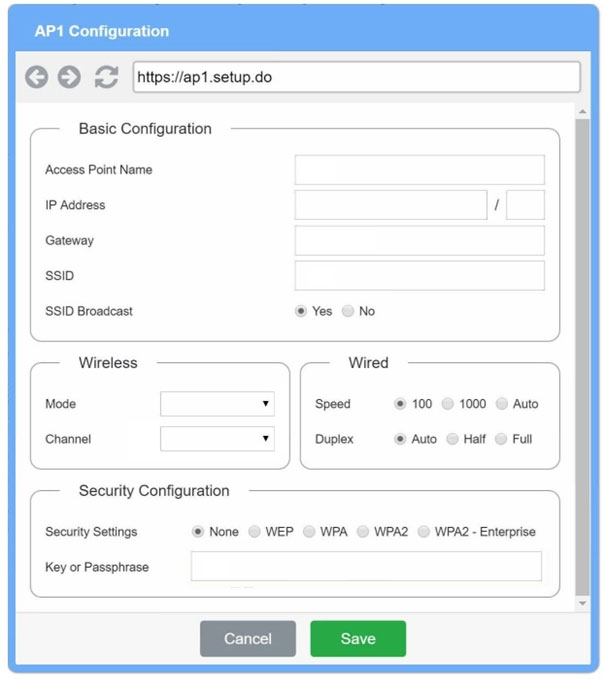

Auf dem ersten Exponat sollte das Layout wie folgt aussehen

Name des Zugangspunktes AP1

IP-Adresse 192.168.1.3

Tor 192.168.1.2

SSID-Kornetz

SSID-Übertragung ja

Modus G

Kanal 1

Geschwindigkeit Auto

Duplex-Automatik

WPA

Passphrase S3cr3t!

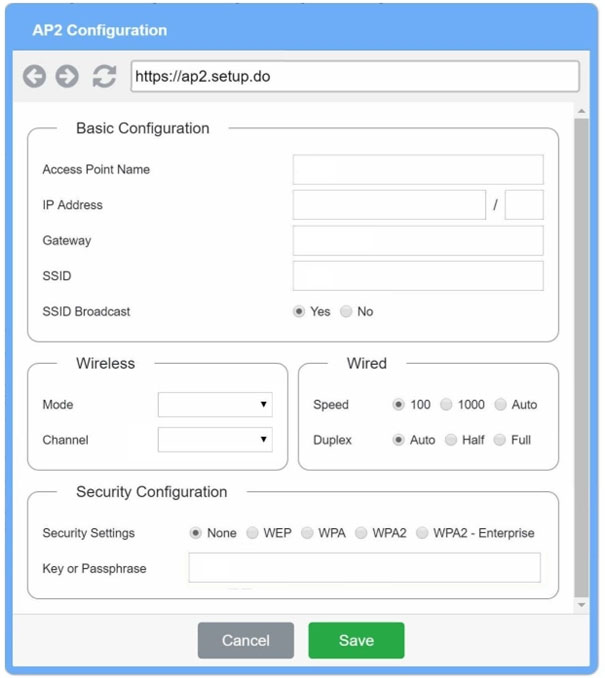

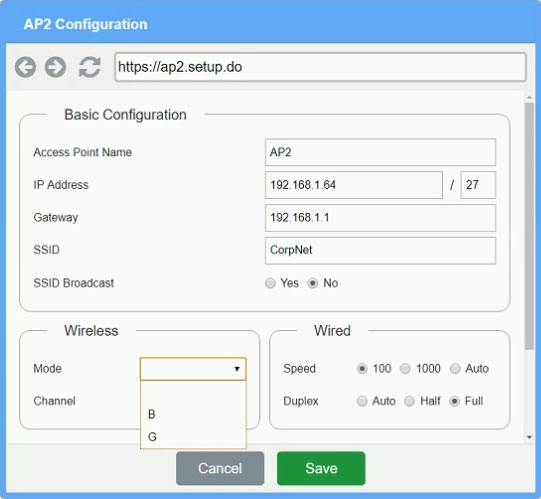

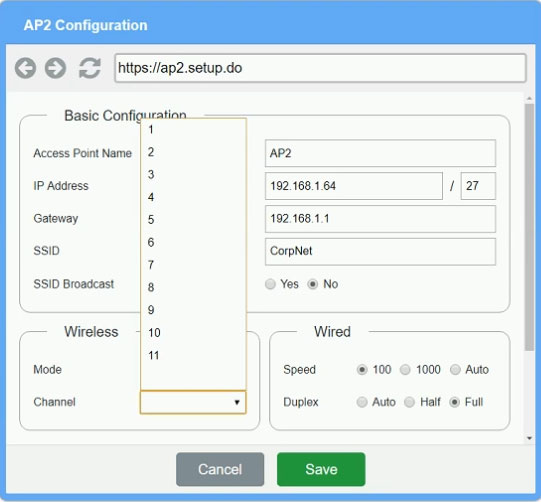

Beilage 2 wie folgt

Name des Zugangspunktes AP2

IP-Adresse 192.168.1.4

Tor 192.168.1.2

SSID-Kornetz

SSID-Übertragung ja

Modus G

Kanal 6

Geschwindigkeit Auto

Duplex-Automatik

WPA

Passphrase S3cr3t!

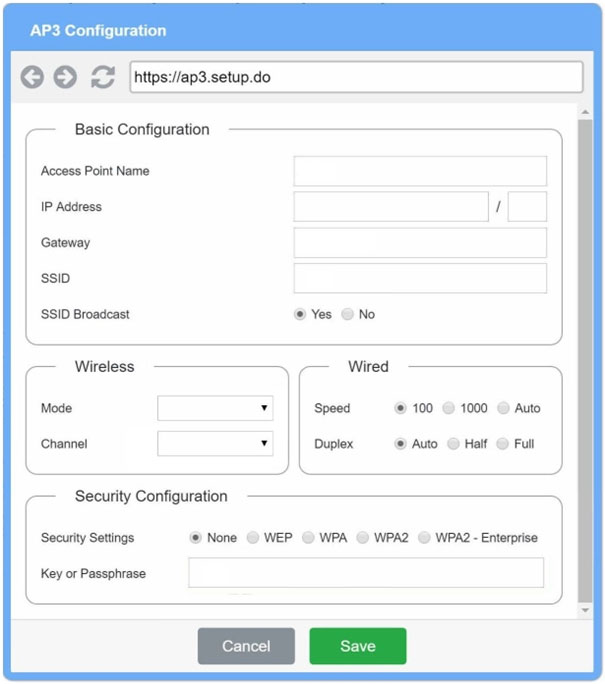

Beilage 3 wie folgt

Name des Zugangspunktes AP3

IP-Adresse 192.168.1.5

Tor 192.168.1.2

SSID-Kornetz

SSID-Übertragung ja

Modus G

Kanal 11

Geschwindigkeit Auto

Duplex-Automatik

WPA

Passphrase S3cr3t!

FRAGE 560

Für die Installation einer neuen DOCSIS-basierten Internetverbindung ist ein Techniker erforderlich. Welcher der folgenden Medientypen wird dabei verwendet?

B. RG-6

Frage594

Ein Netzwerktechniker installiert eine Wireless-Lösung. Die Lösung muss neue und ältere drahtlose Netzwerkclients mit der maximal möglichen Geschwindigkeit unterstützen. Welchen der folgenden Wireless-Standards sollte der Techniker installieren?

A. 802.11a

B. 802.11ac

C. 802.11b

D. 802.11g

E. 802.11n

E. 802.11n

Frage 679

Ein Netzwerkanalysator erfasst Datenverkehr von einem Host, der 802.1q-Datenverkehr an einen Layer-3-Switch sendet. Welcher der folgenden Angriffe findet statt?

A. MITM

B. VLAN-Hopping

C. ARP-Vergiftung

D. Spoofing

B. VLAN-Hopping

FRAGE 565

Ein kleines Unternehmen verwendet einen SOHO-Router und möchte seine vorhandene drahtlose Infrastruktur sichern. Das Unternehmen verfügt über weniger als zehn Geräte, die eine Mischung aus alten und neuen Maschinen sind. Aufgrund des unterschiedlichen Alters der Maschinen werden die neuesten drahtlosen Verschlüsselungsmethoden möglicherweise nicht auf allen Geräten unterstützt. Welche der folgenden Methoden wäre die kostengünstigste Methode, um eine Sicherheitsebene hinzuzufügen und gleichzeitig allen Computern die Verbindung zu ermöglichen?

A. WPA2

B. EAP-FAST

C. MAC-Filterung

D. 802.1X

A. WPA2

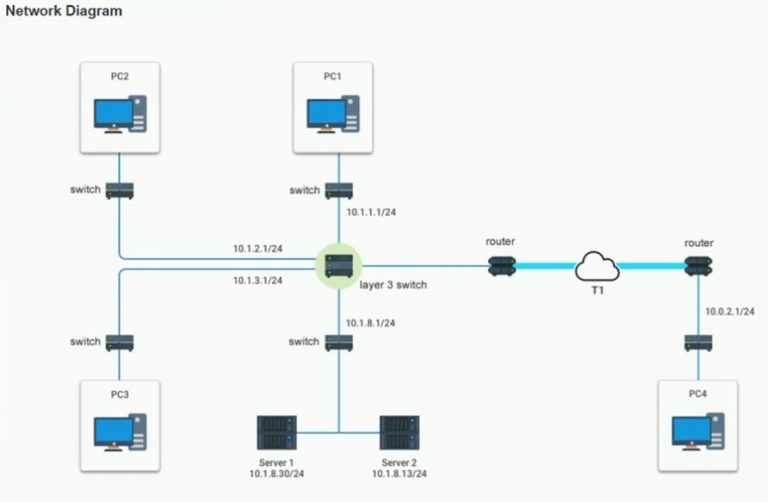

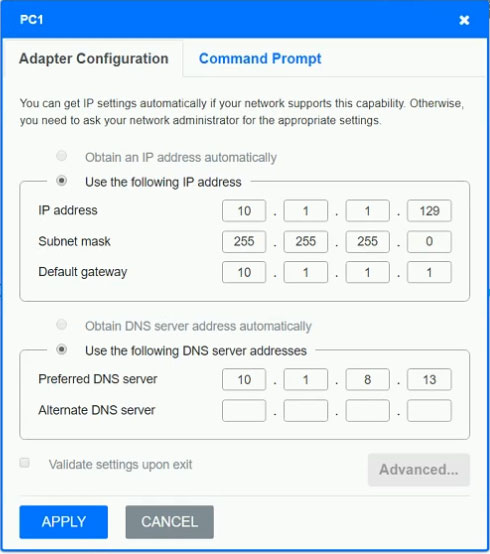

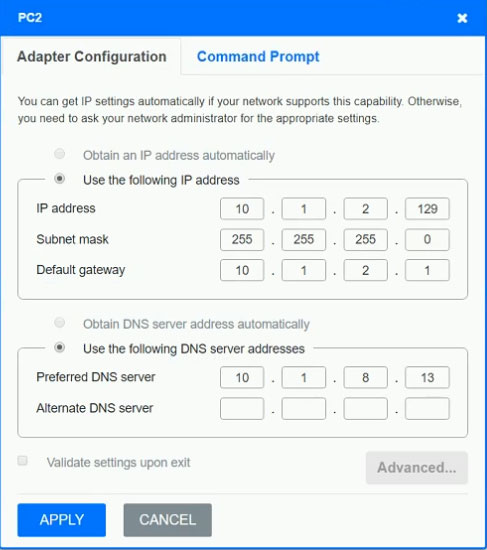

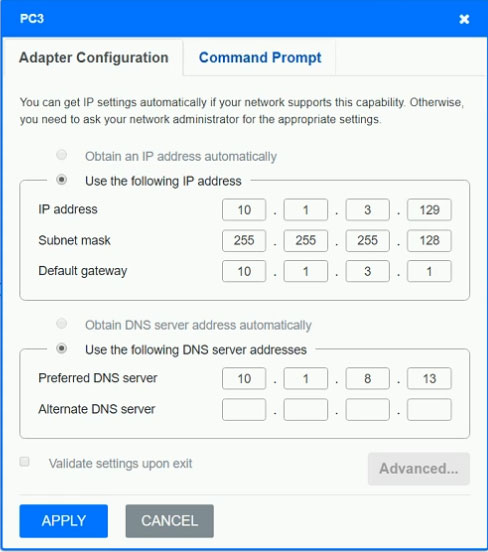

FRAGE 563

SIMULATION

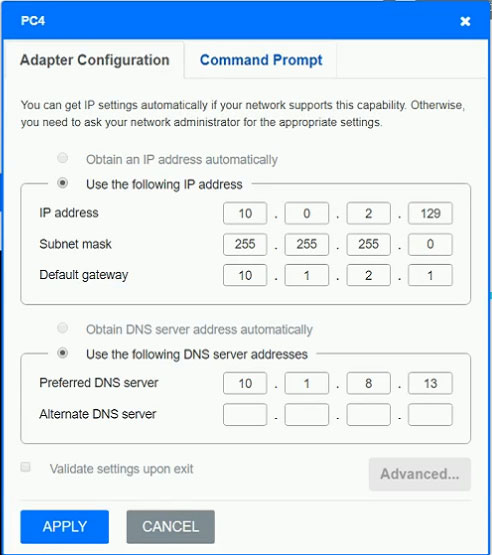

Nach kürzlichen Änderungen am abgebildeten Netzwerk können mehrere Benutzer nicht auf die Server zugreifen. Nur PC1, PC2, PC3 und PC4 sind anklickbar und ermöglichen Ihnen den Zugriff auf die Eingabeaufforderung und die Registerkarten für die Adapterkonfiguration.

ANWEISUNGEN

Überprüfen Sie die Einstellungen mit Hilfe der Eingabeaufforderung, nachdem Sie Systemänderungen vorgenommen haben.

Stellen Sie als nächstes die Konnektivität wieder her, indem Sie die entsprechenden Änderungen an der Infrastruktur vornehmen.

Wenn Sie zu irgendeinem Zeitpunkt den Ausgangszustand der Simulation wiederherstellen möchten, klicken Sie bitte auf die 355Schaltfläche Alle zurücksetzen.

Erläuterung:

Ändern Sie auf PC3 die Subnetzmaske in 255.255.255.0. Wenn sie auf 255.255.255.255.128 eingestellt ist, befindet sich der PC mit der Adresse .129 nicht im selben Subnetz wie das Standard-Gateway, das .1 ist. Auf PC4 ändern Sie das Standard-Gateway in 10.0.2.1. Es wurde fälschlicherweise als 10.1.2.1 eingestellt.

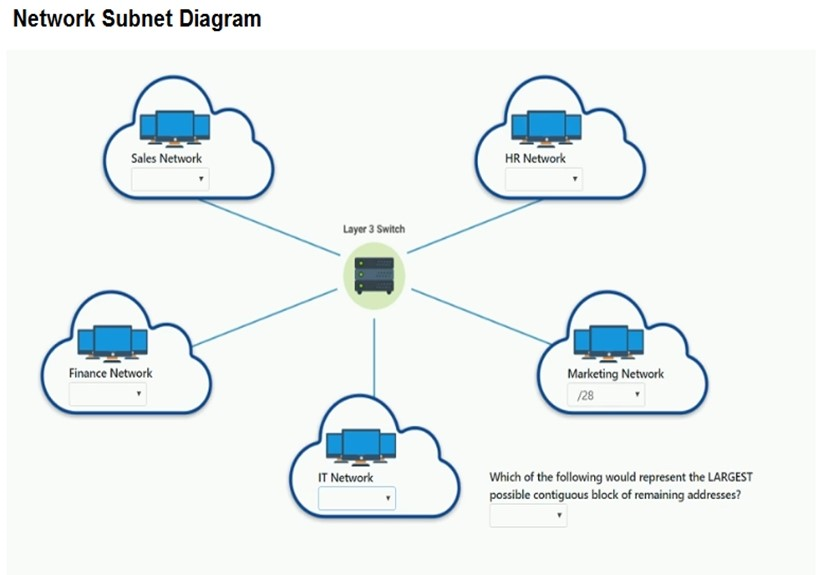

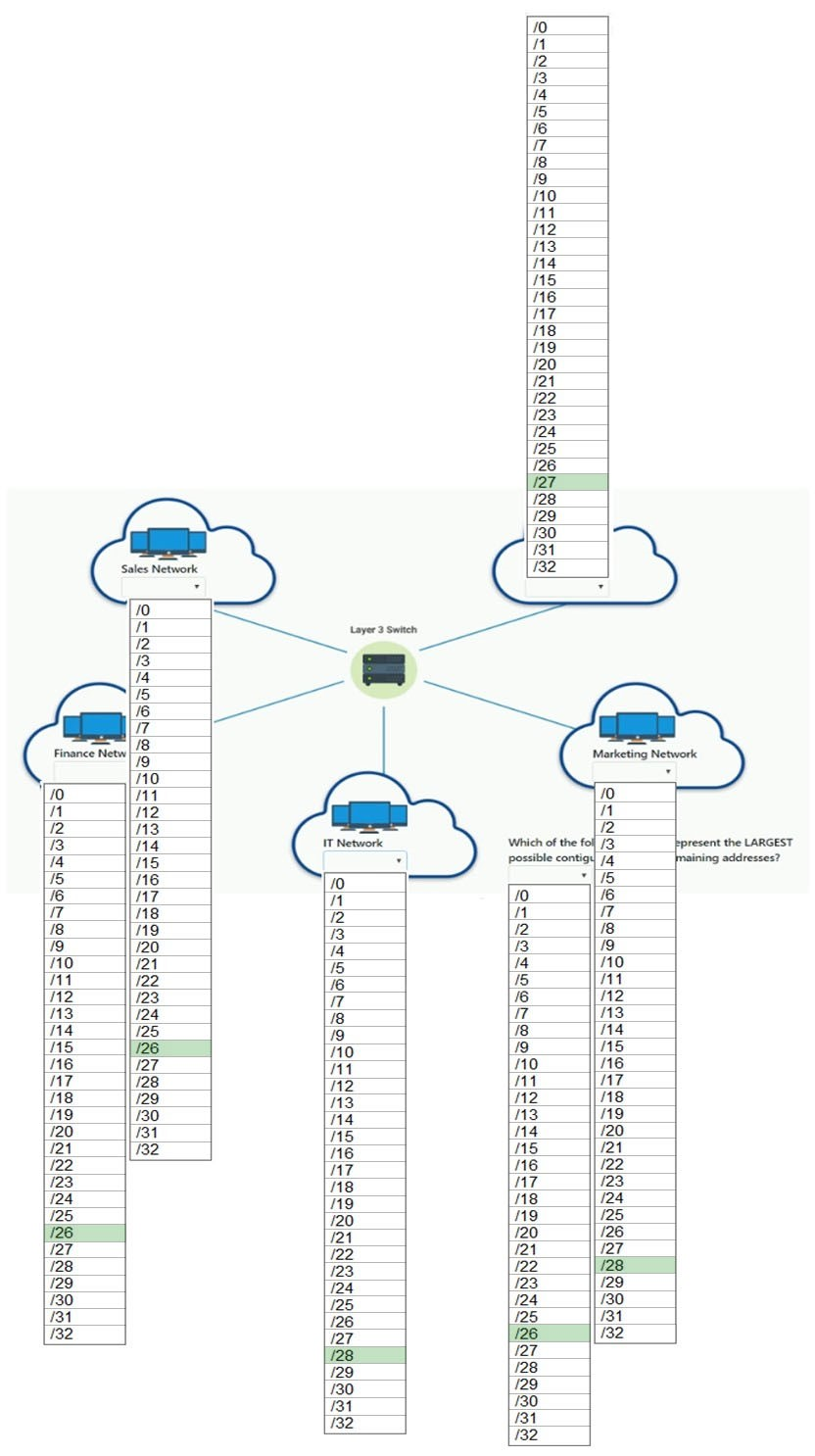

FRAGE 561 HOTSPOT

Die Firmenzentrale stellte Ihrem Büro einen Teil ihres Klasse-B-Subnetzes zur Verfügung, um es an einem neuen Bürostandort zu nutzen. Reichweite gegeben: 172.30.232.0/24

SALES 57 Geräte

HR 23 Geräte

IT 12 Geräte

FINANCE 32 Geräte

MARKETING 9 Geräte

ANWEISUNGEN

Weisen Sie die Mindestanzahl von Adressen (unter Verwendung der CIDR-Notation) zu, die für jede Abteilung benötigt wird.

Nachdem Sie jede Abteilung untergebracht haben, identifizieren Sie den ungenutzten Teil des Subnetzes, indem Sie auf die Frage in der Grafik antworten.

Alle Drop-Downs müssen ausgefüllt werden.

Wenn Sie zu irgendeinem Zeitpunkt den Ausgangszustand der Simulation wiederherstellen möchten, klicken Sie bitte auf die Schaltfläche Alle zurücksetzen.

Erklärung/Referenz:

Erläuterung:

Vertriebsnetz - /26 - Dieses wird bis zu 62 nutzbare IP-Adressen bereitstellen (64-2 für Subnetz- und Broadcast-IP)

HR-Netzwerk - /27 - Dieses wird bis zu 30 nutzbare IP's zur Verfügung stellen (32-2)

IT - /28 - Dies wird bis zu 14 nutzbare IP's ermöglichen (16-2)

Finanzen - /26 - Beachten Sie, dass eine /27 aus 32 IP-Adressen besteht, aber 2 davon sind für das Netzwerk und Broadcast-IPs reserviert und können nicht für Hosts verwendet werden.

Vermarktung - /28

Wenn wir zusammenzählen, wie viele IP-Blöcke verwendet werden, ergibt das 64+32+16+64+64+16=192.

A /24 enthält 256 IP-Adressen, also 256-192=64.

Das letzte unbenutzte Feld sollte also ein /26 sein, was 64 Adressen entspricht