1.Teil

CompTIA Network+ Prüfungsfragen

CompTIA Network+ Prüfungsfragen

FRAGE 68

Ein Computerlabor in einem Campus-Netzwerk wurde vor kurzem mit recycelten Netzwerkkabeln neu konfiguriert. Einer der 24 Computer im Labor kann nach dem Upgrade keine Verbindung zum Netzwerk herstellen. Ein Netzwerktechniker verwendet das fragliche Kabel erfolgreich, um eine direkte Verbindung zu einem anderen Computer herzustellen. Welcher der folgenden Punkte ist das wahrscheinlichste Problem mit dem Kabel?

A. Das Kabel ist ein gekreuztes Kabel

B. Das Kabel ist ein Rollover-Kabel

C. Das Kabel hat gebogene Stifte

D. Das Kabel ist ein Cat 5-Kabel

A. Das Kabel ist ein gekreuztes Kabel

FRAGE 22

Ein Penetrationstester wurde mit der Aufklärung beauftragt, um festzustellen, welche Ports im Netzwerk offen sind. Welche der folgenden Aufgaben sollte ZUERST erledigt werden? (Wählen Sie zwei aus.)

A. Netzwerk-Scan

E. Brute Force Attack

FRAGE 93

Ein Unternehmen rüstete kürzlich alle seine Drucker auf vernetzte Multifunktionsgeräte auf. Die Benutzer können mit den neuen Geräten drucken, möchten aber auch die Möglichkeit haben, Dateien von ihren Computern aus zu scannen und zu faxen. Welchen der folgenden Punkte sollte der Techniker aktualisieren, um diese Funktionalität zu ermöglichen?

A. Geräte-Software

FRAGE 17

Ein Netzwerktechniker ist dabei, ein Problem zu beheben und hat eine Theorie der wahrscheinlichen Ursache aufgestellt. Welche der folgenden Schritte sollte der Netzwerktechniker als Nächstes unternehmen?

A. Testen Sie die mögliche Lösung

FRAGE 89

Welche der folgenden MÜSSEN implementiert werden, um Metriken zwischen Routing-Protokollen innerhalb des selben Routers gemeinsam zu nutzen?

B. Routing-Tabelle

FRAGE 90

Ein Ingenieur überprüft die Implementierungsanforderungen für ein bevorstehendes Projekt. Zu den vom Kunden identifizierten Grundanforderungen gehören die folgenden:

WLAN-Architektur mit Geschwindigkeiten von mehr als 150 Mbps

Clientloser Fernzugriff auf das Netzwerk

Port-basierte Netzwerk-Zugangskontrolle

Welcher der folgenden Lösungssätze erfüllt alle identifizierten Anforderungen richtig?

E. 802.11n, SSL-VPN, 802.1x

FRAGE 16

Ein Netzwerktechniker behebt Probleme mit dem Drahtlosnetzwerk in einem überfüllten Bürokomplex und vermutet Störungen durch nahegelegene Drahtlosnetzwerke. Welche der folgenden Maßnahmen sollte der Techniker durchführen, um mögliche Interferenzen aufzudecken?

A. Standort-Umfrage (Site Survey)

FRAGE 85

Ein Telekommunikationsanbieter hat gerade eine neue OC-12-Schaltung an einem Kundenstandort installiert. Während die Leitung vom Ende des Anbieters bis zum Abgrenzungspunkt des Kunden keine Fehler aufwies, versucht ein Netzwerkadministrator, die Ursache für abgebrochene Pakete und Fehler auf der Leitung zu ermitteln. Welche der folgenden Maßnahmen sollte der Netzwerkadministrator ergreifen, um Probleme auf Layer 1 auszuschließen? (Wählen Sie zwei aus.)

Reinigen Sie die Kabel, um sicherzustellen, dass sie frei von Staub und Ablagerungen sind.

FRAGE 87

Ein Netzwerktechniker diagnostiziert ein Time-Out-Problem, das über den Webbrowser eines Endbenutzers generiert wurde. Der Webbrowser gibt Standard-HTTP-Get- und Post-Befehle zur Interaktion mit der Website aus. Angesichts dieser Informationen möchte der Techniker den gesamten TCP-Handshake der HTTP-Anforderungen offline analysieren. Welches der folgenden Werkzeuge würde es dem Techniker ermöglichen, den Handshake anzuzeigen?

A. Paket-Analysator

FRAGE 63

Ein Netzwerktechniker arbeitet an einem Vorschlag für die E-Mail-Migration von einem firmeninternen E-Mail-System zu einem vom Anbieter gehosteten E-Mail-System in der Cloud. Der Techniker muss dem Management erklären, welche Art von Cloud-Modell mit den in der Cloud gehosteten E-Mails verwendet werden soll. Welches der folgenden Cloud-Modelle sollte der Techniker in dem Vorschlag identifizieren?

A. IaaS

B. PaaS

C. SaaS

D. MaaS

C. SaaS

FRAGE 38

Ein Unternehmen stellt fest, dass viele Desktops als vermisst oder verloren gemeldet werden. Welche der folgenden Maßnahmen würde BEST bei der Wiederherstellung dieser Geräte unterstützen?

A. Markierungen zur Verfolgung von Vermögenswerten

B. Bewegungsmelder

C. Sicherheitswachen

D. Computer-Schlösser

A. Markierungen zur Verfolgung von Vermögenswerten

FRAGE 43

Welche der folgenden Zahlen ist die Anzahl der Broadcast-Domänen, die bei der Verwendung eines nicht verwalteten 12-Port-Switch entstehen?

A. 0

B. 1

C. 2

D. 6

E. 12

B. 1

FRAGE 100

Benutzer berichten, dass ihr Netzwerk extrem langsam ist. Der Techniker stellt fest, dass Pings an einen externen Host zu lange Antwortzeiten haben. Interne Pings an Drucker und andere PCs haben jedoch akzeptable Antwortzeiten. Welche der folgenden Schritte sollte der Techniker als Nächstes ausführen?

A. Feststellen, ob Netzwerkgeräte kürzlich ersetzt wurden

FRAGE 25

Welches der folgenden Systeme ist ein verwundbares System, das dazu bestimmt ist, unbefugten Zugriff zu erkennen und zu protokollieren?

B. Honeypot

FRAGE 109

Welche der folgenden Masken wäre die effizienteste Subnetzmaske für eine Punkt-zu-Punkt-Verbindung?

C. /31

FRAGE 74

Ein Endbenutzergerät benötigt bei jeder Verbindung mit dem Unternehmensnetzwerk eine bestimmte IP-Adresse; die Unternehmensrichtlinien erlauben jedoch nicht die Verwendung von statischen IP-Adressen. Welche der folgenden Möglichkeiten ermöglicht es, die Anforderung zu erfüllen, ohne gegen die Unternehmensrichtlinie zu verstoßen?

A. DHCP-Relais

B. DHCP-Ausschluss

C. DHCP-Option

D. DHCP-Reservierung

D. DHCP-Reservierung

FRAGE 5

Ein Firewall-Administrator implementiert eine Regel, die HTTP-Verkehr zu einem internen Server leitet, der auf einem nicht standardmäßigen Port lauscht. Welche der folgenden Arten von Regeln implementiert der Administrator?

B. PAT (Port Adress Translation)

FRAGE 97

Ein typischer Mobilfunkmast hat Mikrowellen- und Mobilfunkantennen. Welche der folgenden Netzwerktopologien stellen diese dar? (Wählen Sie zwei aus.)

C. Punkt-zu-Punkt

D. Masche

FRAGE 72

Ein Techniker richtet eine Zweigstelle über eine Punkt-zu-Punkt-Verbindung ein. Welcher der folgenden IP-Netzwerkblöcke nutzt den IP-Adressraum für die Routerverbindungen zwischen den beiden Standorten am effizientesten?

A. /24

B. /25

C. /30

D. /32

C. /30

FRAGE 15

Ein Netzwerkadministrator hat ein Netzwerk von 172.16.85.0/21 erhalten und möchte den nutzbaren Bereich von IP-Adressen in diesem Subnetz kennen. Welche der folgenden Angaben gibt den korrekten IP-Adressbereich an?

FRAGE 35

Ein Gerät, das auf Schicht 3 des OSI-Modells arbeitet, verwendet welches der folgenden Protokolle, um den Pfad zu einem anderen Netzwerk zu bestimmen?

A. STP

B. RTP

C. RIP

D. NTP

E. SIP

C. RIP

FRAGE 66

Ein Unternehmen verfügt über eine webbasierte Anwendung, die von vielen verschiedenen Abteilungen genutzt wird. Das Unternehmen hat eine gewisse Überlastung der Ressourcen auf dem Datenbankserver erlebt. Der Netzwerkadministrator implementiert ein Netzwerkgerät zwischen den Servern und der Datenbank. Welches der folgenden Aussagen beschreibt den Zweck dieses Geräts?

A. Inhaltsfilterung und Netzwerkanalyse

B. Lastausgleich und Hochverfügbarkeit

C. Port-Sniffing und Protokollanalyse

D. Clustering und NIC-Teaming

B. Lastausgleich und Hochverfügbarkeit

FRAGE 77

Ein ISP-Techniker erhält einen Anruf von einem Unternehmen, das gerade die Ausrüstung gewechselt hat, aber keine Verbindung mehr zum Internet herstellen kann. Der Techniker überprüft die ARP-Tabelle auf dem ISP-Switch, und es ist keine entsprechende MAC-Adresse vorhanden. Stattdessen lautet der Eintrag "Unvollständig". Welche der folgenden Ursachen könnte diesen Zustand verursachen?

A. VLAN-Fehlanpassung

B. Duplex/Geschwindigkeits-Fehlanpassung

C. Doppelte IP-Adresse

D. TX/RX-Rückwärts

A. VLAN-Fehlanpassung

FRAGE 6

Ein Techniker installiert ein neues drahtloses Badging-System in einem Krankenhausnetzwerk. Die Anforderungen an das Ausweissystem sind eine eigene SSID und ein niedriger Stromverbrauch. Das Badging-System muss 99,9 % des Krankenhauses abdecken. Welche der folgenden Maßnahmen ist die BESTE, um die Systemanforderungen zu erfüllen?

A. Zusätzliche WAPs installieren

FRAGE 50

Ein Chief Information Officer (CIO) möchte einige IT-Dienste auf ein Cloud-Service-Angebot umstellen. Der Netzwerkadministrator möchte jedoch nach wie vor in der Lage sein, einige Teile der Netzwerkkomponenten des Cloud-Service zu kontrollieren. Welcher der folgenden Faktoren sollte zur Erfüllung dieser Aufgabe genutzt werden?

A. IaaS

B. PaaS

C. SaaS

D. DaaS

B. PaaS

FRAGE 13

Das Server-Team hat gerade eine Anwendung auf drei verschiedenen Servern installiert. Sie bitten darum, dass alle Anfragen an die Anwendung gleichmäßig auf die drei Server verteilt werden. Welche der folgenden Maßnahmen sollte das Netzwerkteam ergreifen, um die Anforderung zu erfüllen?

D. Load Balancer

FRAGE 71

Ein Netzwerktechniker hat ein Netzwerk erstellt, das aus einem Router, einer Firewall, einem Switch und mehreren PCs besteht. Welche der folgenden physischen Netzwerktopologien wurde erstellt?

A. Stern

B. Masche

C. Ring

D. Bus

A. Stern

FRAGE 31

Ein Netzwerktechniker entwirft ein neues Netzwerk für einen entfernten Standort. Der entfernte Standort besteht aus zehn Desktop-Computern, zehn VoIP-Telefonen und zwei Netzwerkdruckern. Darüber hinaus werden zwei der Desktop-Computer am entfernten Standort von Managern genutzt, die sich in einem von den anderen acht Computern getrennten Netzwerk befinden sollten. Welche der folgenden Konfigurationen stellt die BESTE Konfiguration für den entfernten Standort dar?

A. Ein Router, der an einen Switch mit 24 Anschlüssen angeschlossen und mit drei VLANS konfiguriert ist: eines für die Computer und Drucker des Managers, eines für die anderen Computer und Drucker und eines für die VoIP-Telefone

B. Zwei Router, wobei jeder Router an einen Switch mit 12 Anschlüssen angeschlossen ist und eine Firewall an den Switch angeschlossen ist, der mit den Desktop-Computern, VoIP-Telefonen und dem Drucker des Managers verbunden ist

C. Ein Router, der mit einem 12-Port-Switch verbunden ist, der für die Computer, Telefone und Drucker des Managers konfiguriert ist, und ein 12-Port-Switch, der für die anderen Computer, VoIP-Telefone und Drucker konfiguriert ist

D. Ein Router, der an einen Switch mit 24 Anschlüssen angeschlossen und mit zwei VLANS konfiguriert ist: eines für die Computer des Managers, VoIP-Telefone und Drucker und eines für die anderen Computer, VoIP-Telefone und Drucker

A. Ein Router, der an einen Switch mit 24 Anschlüssen angeschlossen und mit drei VLANS konfiguriert ist: eines für die Computer und Drucker des Managers, eines für die anderen Computer und Drucker und eines für die VoIP-Telefone

FRAGE 2

Ein Techniker hat einen neuen Zugangsschalter (Access Switch) installiert und Multimode-Glasfaser an einen neuen Standort verlegt. Nach der Installation eines 10-Gb-SFP mit erweiterter Reichweite im Core-Switch installierte der Techniker einen 10-Gb-SFP im Access-Switch und verband den Port über einen Glasfaser-Jumper mit der neuen Erweiterung. Die Verbindung wird jedoch nicht angezeigt, und der Techniker kann das vom Core-Switch ausgehende Licht nicht sehen. Welche der folgenden Lösungen wird das Problem am ehesten lösen?

A.Vertauschen Sie die Faserpaare in einer der SFPs

FRAGE 4

Ein Netzwerktechniker erhält einen Anruf von einem Benutzer in der Buchhaltungsabteilung, der mitteilt, dass die Internetverbindung nach Erhalt einer neuen Arbeitsstation unterbrochen wurde. Kein anderer Benutzer in der Buchhaltung meldet ähnliche Probleme. Der Netzwerktechniker kann das Gerät vom Router der Buchhaltungsabteilung aus anpingen, aber nicht vom IT-Netzwerk aus. Welches der folgenden Probleme ist die wahrscheinlichste Ursache?

A. Falsches Standard-Gateway

FRAGE 82

Ein Verwalter zieht in ein neues Büro um. Im Deckenbereich des Büros wird es mehrere Netzläufe geben. Welche der folgenden Möglichkeiten ist die BESTE, die in diesen Bereichen genutzt werden kann?

D. Für Plenum zugelassene Verkabelung

FRAGE 104

Ein Netzwerktechniker hat gerade NAC für Verbindungen mit Cat 6-Kabeln konfiguriert. Keiner der Windows-Clients kann jedoch eine Verbindung mit dem Netzwerk herstellen.

Welche der folgenden Komponenten sollte der Techniker auf den Windows-Workstations überprüfen? (Wählen Sie zwei aus.)

A. Starten Sie den verkabelten AutoConfig-Dienst in der Dienste-Konsole (Wired AutoConfig-Dienst für .1x)

C. Aktivieren der IEEE 802.1x-Authentifizierung in den Eigenschaften der Netzwerkschnittstellenkarte

FRAGE 94

Ein verärgerter Mitarbeiter führt einen Man-in-the-Middle-Angriff auf das Unternehmensnetzwerk durch. Für das Gateway bestimmter Layer-2-Datenverkehr wird auf den Computer des Mitarbeiters umgeleitet. Diese Art des Angriffs ist ein Beispiel dafür:

A. ARP-Cache-Vergiftung

FRAGE 96

Ein Unternehmen hat einen Vertrag mit einem externen Anbieter abgeschlossen, um einen Service zu erbringen, der Hardware, Software und Verfahren für den Fall eines katastrophalen Ausfalls des Hauptrechenzentrums bereitstellt. Der Chief Information Officer (CIO) ist besorgt, weil dieser Vertrag keine langfristige Strategie für längere Ausfälle enthält. Welche der folgenden Punkte sollte der CIO abschließen?

B. Plan zur Geschäftskontinuität

FRAGE 105

Der Sicherheitsmanager berichtet, dass einzelne Systeme, die an Richtlinien- oder Sicherheitsverletzungen oder -vorfällen beteiligt sind, nicht schnell ausfindig gemacht werden können. Dem Sicherheitsmanager fällt auf, dass die Hostnamen allesamt zufällig generierte Zeichen zu sein scheinen. Welche der folgenden Möglichkeiten würde dem Sicherheitsmanager bei der Identifizierung von Systemen, die an Sicherheitsvorfällen beteiligt sind, am besten helfen?

B. Implementierung einer standardisierten UNC

FRAGE 3

Ein Netzwerktechniker hat ACLs implementiert, um den Zugriff auf Cloud-basierte Dateispeicherung einzuschränken. Welchen der folgenden Sicherheitsmechanismen hat der Techniker durchgesetzt?

C. WAF Web Application Firewall

FRAGE 86

Eine einzige PRI kann mehrere Sprachanrufe gleichzeitig unter Verwendung welcher der folgenden Layer-1-Technologien bereitstellen?

A. Zeitmultiplexen

FRAGE 73

Ein Techniker aktualisiert die Firmware auf einem älteren KVM-Switch. Die Spezifikationen sehen einen seriellen Port für den Anschluss an den Computer auf der einen Seite und eine Ethernet-Buchse für den Anschluss an den Switch auf der anderen Seite vor. Welchen der folgenden Anschlüsse benötigt der Techniker für dieses Kabel? (Wählen Sie zwei aus.)

A. RG-9

B. DB-9

C. RJ-11

D. DB-25

E. RJ-45

F. BNC

B. DB-9

E. RJ-45

FRAGE 79

Ein Techniker untersucht ein Serverleistungsproblem. Der Techniker hat die Serverauslastungsstatistik erfasst. Welche der folgenden Angaben sollte der Techniker verwenden, um festzustellen, welche Statistiken nicht im normalen Bereich liegen?

A. Überprüfung der Baseline

B. Prüfung auf Sicherheitsrisiken

C. System-Lebenszyklus-Bericht

D. Archivierungsprotokolle

A. Überprüfung der Baseline

FRAGE 46

Ein Netzwerktechniker unterstützt das Sicherheitsteam bei einigen Verkehrserfassungen. Das Sicherheitsteam möchte den gesamten Datenverkehr in einem einzigen Subnetz zwischen dem Router und dem Core-Switch erfassen. Dazu muss das Team sicherstellen, dass es nur eine einzige Kollisions- und Broadcast-Domäne zwischen dem Router und dem Switch gibt, von der aus es den Datenverkehr erfassen wird. Welches der folgenden Dinge sollte der Techniker am BESTEN installieren, um das Ziel zu erreichen?

A. Brücke

B. Crossover-Kabel

C. Hub

D. Medienkonverter

C. Hub

FRAGE 64

Welche der folgenden Port-Nummern ist die richtige für NTP (Network time Protokoll)?

A. 25

B. 69

C. 123

D. 161

C. 123

FRAGE 88

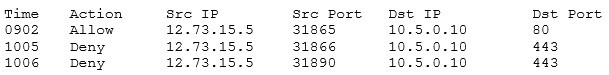

Ein Kunde kann nicht auf die sichere Website eines Unternehmens zugreifen. Die Netzwerksicherheit des Unternehmens überprüft die Firewall für den Server und findet die folgende Ausgabe:

Welche der folgenden Änderungen sollten vorgenommen werden, um allen Kunden den Zugang zur sicheren Website des Unternehmens zu ermöglichen?

C. Erlauben 10.5.0.10 443 beliebig beliebig

FRAGE 41

Ein Netzwerktechniker erhält einen Anruf von einem Benutzer, der Probleme mit der Netzwerkverbindung hat. Der Netzwerktechniker befragt den Benutzer und erfährt, dass der Benutzer einen persönlichen, verkabelten Router mitgebracht hat, um mehrere Computer zu benutzen und sich mit dem Netzwerk zu verbinden. Welchen der folgenden Punkte hat der Benutzer MOST wahrscheinlich in das Netzwerk eingeführt?

A. Rogue DHCP-Server

B. Böser Zwilling

C. VLAN-Fehlanpassung.

D. Honigtopf

A. Rogue DHCP-Server

FRAGE 29

Welchen der folgenden Richtlinien müsste Joe, ein Benutzer, zustimmen, wenn er sein persönliches Tablet mitbringt, um sich mit dem drahtlosen Internet des Unternehmens für Gäste zu verbinden?

C. BYOD

FRAGE 103

Der IT-Manager einer kleinen Firma ist dabei, ein SLA mit dem ISP der Organisation neu zu verhandeln. Als Teil der Vereinbarung wird die Organisation einem dynamischen Bandbreitenplan zustimmen, um eine Bandbreite von 150 Mbps bereitzustellen. Wenn der ISP jedoch feststellt, dass ein Host im internen Netzwerk der Organisation böswilligen Datenverkehr produziert, behält sich der ISP das Recht vor, die verfügbare Bandbreite auf 1,5 Mbps zu reduzieren. Welche der folgenden Richtlinien wird in der SLA vereinbart?

C. Drosselung (Throtting)

FRAGE 42

Ein Techniker baut eine direkte Verbindung zwischen zwei älteren PCs auf, so dass diese zwar kommunizieren können, sich aber nicht im Unternehmensnetzwerk befinden. Der Techniker hat keinen Zugriff auf einen Ersatz-Switch, verfügt jedoch über Ersatzkabel der Kategorie 6, RJ-45-Stecker und ein Crimpwerkzeug. Der Techniker schneidet ein Ende des Kabels ab. Welches der folgenden Dinge sollte der Techniker tun, um eine

Crossover-Kabel vor dem Crimpen des neuen Steckers?

A. Vertauschen Sie die zu PIN 1 und 2 führenden Drähte

B. Vertauschen Sie die zu PIN 1 und 3 führenden Drähte

C. Vertauschen Sie die zu PIN 2 und 3 führenden Drähte

D. Vertauschen Sie die zu PIN 2 und 4 führenden Drähte

B. Vertauschen Sie die zu PIN 1 und 3 führenden Drähte

FRAGE 106

Ein Gebäude ist mit Lichtsensoren ausgestattet, die die Leuchtstofflampen ausschalten, wenn das natürliche Licht eine bestimmte Helligkeit überschreitet. Benutzer berichten, dass sie nur während bestimmter Stunden Probleme mit der Netzwerkverbindung haben. Auf der Westseite des Gebäudes treten Verbindungsprobleme in den Morgenstunden und auf der Ostseite gegen Ende des Tages auf. Nachts betreffen die Konnektivitätsprobleme das gesamte Gebäude. Welcher der folgenden Punkte könnte die Ursache für die Konnektivitätsprobleme sein?

C. Die Netzwerkverkabelung wird senkrecht zur elektrischen Leitung geführt

FRAGE 76

Welches der folgenden Protokolle wird bei den meisten MITM-Angriffen verwendet? (Man in the middle)

A. ARP

B. SIP

C. FTP

D. SCP

A. ARP

FRAGE 1

Ein UTM wird am äußeren Rand des Hauptbüros des Unternehmens eingesetzt. Das Büro ist mit dem WAN-Port des Edge-Routers verbunden. Der Edge-Router im Hauptbüro stellt über GRE-IPSec-Tunnel eine Verbindung zu den entfernten Büros her. Ein Netzwerkadministrator bemerkt, dass sich ein Wurm, der vom UTM nicht erkannt wurde, von den entfernten Standorten in das Unternehmensnetzwerk verbreitet hat. Das UTM wendet derzeit Verkehrsregeln an, die den von dem Wurm benutzten Port blockieren sollten. Welcher der folgenden Schritte würde dieses Problem am wahrscheinlichsten beheben?

C. Stateful Inspection auf der UTM (Unifined Threat Management) ermöglichen

FRAGE 80

Welches der folgenden Geräte würde, wenn es implementiert würde, zu einer Verringerung der Verwaltungszeit eines 802.11-Netzwerks mit zentralisierten Authentifizierungsdiensten führen? (Wählen Sie zwei aus.)

A. VPN-Konzentrator

B. Proxy-Server

C. Drahtloser Controller

D. RADIUS-Server

E. Multilayer Switch

C. Drahtloser Controller

D. RADIUS-Server

FRAGE 95

Der Prozess, bei dem versucht wird, eine Schwachstelle in einem Netzwerk auszunutzen, nachdem das Unternehmen die Erlaubnis dazu erteilt hat, wird als

A. Penetrationstests

FRAGE 62

Ein Netzwerktechniker ist in der Lage, die Switches zwischen zwei Büros zu verbinden, aber die Büros können nicht miteinander kommunizieren, da jedes Büro ein anderes IP-Adressierungsschema verwendet. Welches der folgenden Geräte muss zwischen den Switches installiert werden, um die Kommunikation zu ermöglichen?

A.Bridge

B. Zugangspunkt

C. Router

D. Range-Extender

C. Router

FRAGE 81

Ein Techniker muss feststellen, ob die Besuche eines Webseiten-Benutzers im Hintergrund mit der IP-Adresse einer verdächtigen Website verbunden sind. Welches der folgenden Tools würde die Informationen über TCP-Verbindungen liefern?

A. netstat

FRAGE 52

Welcher der folgenden Parameter wird bei der Aktivierung von Jumbo-Frames auf einem Netzwerkgerät angepasst?

A. Geschwindigkeit

B. Duplex

C. MTU (Maximum Transmission Unit)

D. TTL

C. MTU (Maximum Transmission Unit)

FRAGE 37

Welche der folgenden Geräte sollte ein Netzwerkadministrator im äußersten Teil des Netzwerks konfigurieren?

A. Medienkonverter

B.Switch

C. Modem

D. Firewall

D. Firewall

FRAGE 65

Ein Netzwerktechniker verbindet zwei Switches miteinander. Welches der folgenden Protokolle sollte der Techniker verwenden, um die Geschwindigkeit und Fehlertoleranz zu erhöhen?

A. SIP

B. BGP

C. LACP

D. LLDP

C. LACP

FRAGE 21

Ein Netzwerkadministrator konfiguriert einen Router mit den folgenden IP-Adressinformationen:

Gigabit Ethernet 1-Schnittstelle: 10.10.0.1/24

Serielle 0-Schnittstelle: 10.10.0.253/30

Die Clients sind mit einem Switch an der Gigabit-Ethernet-Schnittstelle verbunden; der ISP ist mit der Serial-0-Schnittstelle verbunden. Wenn die Konfiguration des Routers abgeschlossen ist und die Client-Geräte neu konfiguriert sind, melden alle Clients, dass sie keine Verbindung zum Internet herstellen können. Welcher der folgenden Gründe ist der wahrscheinlichste?

C. Der Router wurde mit einer falschen Subnetzmaske konfiguriert

FRAGE 84

Als Teil eines Übergangs von einem statischen zu einem dynamischen Routing-Protokoll im internen Netzwerk einer Organisation muss das Routing-Protokoll IPv4 und VLSM unterstützen. Welches der folgenden Protokolle sollte der Netzwerkadministrator auf der Grundlage dieser Anforderungen verwenden? (Wählen Sie zwei aus.)

FRAGE 78

Ein Systemadministrator hat kürzlich einen großen elektronischen Beschilderungsbildschirm für das Parkhaus des Unternehmens gekauft und installiert. Die Verwaltungssoftware des Bildschirms wurde auf einem Server mit einer öffentlichen IP-Adresse installiert, um eine Fernverwaltung zu ermöglichen. Der Systemadministrator ist nun dabei, ein Problem zu beheben, bei dem der Bildschirm unbekannte, zufällige und unangemessene Meldungen anzeigt. Welche der folgenden Möglichkeiten ist am effektivsten, um dieses Problem zu lösen?

A. Ändern der Standard-Anmeldedaten der Verwaltungssoftware

B. Deaktivieren unnötiger Dienste vom Server und der Verwaltungssoftware

C. Ändern des Standard-Ports der Verwaltungssoftware

D. Ersetzen des selbstsignierten Zertifikats der Verwaltungssoftware durch ein gültiges Zertifikat

A. Ändern der Standard-Anmeldedaten der Verwaltungssoftware

FRAGE 53

Ein Techniker meldet sich über Telnet bei einem System an, weil SSH nicht verfügbar ist. SSH ist auf dem Zielgerät aktiviert, und der Zugriff ist von allen Subnetzen aus möglich. Der Techniker stellt fest, dass ein kritischer Schritt versäumt wurde. Welcher der folgenden Schritte würde eine ordnungsgemäße Funktion von SSH ermöglichen?

A. Durchführen von Datei-Hashing

B. Neue Schlüssel erzeugen

C. Firmware aktualisieren

D. Standard-Anmeldeinformationen ändern

B. Neue Schlüssel erzeugen

FRAGE 19

Welche der folgenden Möglichkeiten bietet die Möglichkeit, konsistente Access-Point-Konfigurationen von einem zentralen Standort aus bereitzustellen?

A. Drahtloser Controller

FRAGE 102

Ein Netzwerkadministrator möchte mittels SNMP Informationen von mehreren Netzwerkgeräten sammeln. Welche der folgenden SNMP-Optionen sollte ein Netzwerkadministrator verwenden, um die Vertraulichkeit der übertragenen Daten zu gewährleisten?

A. authpriv

FRAGE 99

Ein Auftragnehmer richtet Konferenzräume für einen Kongress ein und konfiguriert sie. Der Auftragnehmer richtet jeden Raum im Konferenzzentrum so ein, dass kabelgebundener Internetzugang zu den einzelnen Tischen möglich ist. Der Auftragnehmer hat die Entfernung zwischen dem Patchpanel des Hotels und der Buchse gemessen, und die Entfernung liegt innerhalb der Cat 5e-Spezifikationen. Der Auftragnehmer befürchtet, dass der Raum außerhalb der Spezifikationen liegt, wenn in jedem Raum Kabel von den Wandbuchsen aus verlegt werden. Welche der folgenden Maßnahmen sollte der Auftragnehmer ergreifen, um sicherzustellen, dass die Kabelführungen den Spezifikationen entsprechen und das Netzwerk ordnungsgemäß funktioniert?

A. Platzieren Sie einen Switch am Patchpanel des Hotels, um die Kabel der einzelnen Zimmer anzuschließen

D. Platzieren Sie einen Switch an der Wandbuchse und führen Sie die Kabel von dort aus in den Raum

FRAGE 32

Ein Netzwerktechniker ist mit der Fehlerbehebung eines Endbenutzer-Verbindungsproblems beschäftigt. Der Netzwerktechniker wendet sich an den zuständigen IDF (intermediate Distribution Frame), kann aber aufgrund einer schlechten Kennzeichnung das entsprechende Kabel nicht identifizieren. Welche der folgenden Möglichkeiten sollte der Netzwerktechniker nutzen, um bei der Identifizierung des geeigneten Kabels zu helfen?

A. Tongenerator

B. Multimeter

C. OTDR

D. Loopback-Adapter

A. Tongenerator

FRAGE 101

Welches der folgenden ist ein Notationssystem, das die Basis 16 und nicht die Basis 10 verwendet?

A. Hex

FRAGE 58

Ein Netzwerkadministrator konfiguriert einen E-Mail-Server für die Verwendung sicherer Protokolle. Welcher der folgenden Ports auf der Firewall sollte nach Abschluss des Upgrades so konfiguriert werden, dass er Konnektivität ermöglicht? (Wählen Sie drei aus.)

A. TCP 25

B. TCP 110

C. TCP 143

D. TCP 389

E. TCP 587

F. TCP 993

G. TCP 995

E. TCP 587

F. TCP 993

G. TCP 995

FRAGE 92

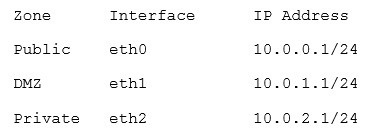

Ein Netzwerktechniker muss einen Webserver, der auf Port 80 lauscht, vom internen LAN trennen und den Server vom öffentlichen Internet sichern. Der Webserver sollte für das öffentliche Internet über Port 80 zugänglich sein, nicht aber für das private LAN. Gegenwärtig ist das Netzwerk mit einer netzwerkbasierten Firewall segmentiert, die auf jeder Schnittstelle das folgende IP-Adressierungsschema verwendet:

Welche der folgenden Regeln sollte der Techniker verwenden, um den Webserver zu platzieren, und welche der folgenden Firewall-Regeln sollte der Techniker konfigurieren?

B. Platzieren Sie den Webserver in der DMZ mit einer Eingangsregel von der eth0-Schnittstelle zu eth1, um Datenverkehr über den dem Webserver zugewiesenen Port 80 zu akzeptieren.

FRAGE 12

Ein Netzwerktechniker konfiguriert den drahtlosen Zugang für Gäste in einer Organisation. Der Zugang zu anderen Bereichen in der Organisation sollte für Gäste nicht zugänglich sein. Welche der folgenden Methoden stellt die sicherste MOST-Methode zur Konfiguration des Gastzugriffs auf das drahtlose Netzwerk dar?

A. Gäste sollten sich über ein firmeneigenes (Captive-) Portal in ein separates drahtloses Netzwerk einloggen

FRAGE 61

Ein Techniker versucht, die IP-Adresse des Routers eines Kunden zu ermitteln. Der Kunde hat eine IP-Adresse von 192.168.1.55/24. Welche der folgenden Adressen ist die Adresse des Routers des Kunden?

A. 192.168.0.55

B- 192.168.1.0

C. 192.168.1.1

D. 192.168.5.5

E. 255.255.255.0

C. 192.168.1.1

FRAGE 23

Benutzer berichten über Probleme mit der Internet-Konnektivität. Der Netzwerkadministrator möchte feststellen, ob es sich um interne Probleme im Unternehmensnetzwerk handelt oder ob ein Problem mit dem ISP vorliegt. Welches der folgenden Werkzeuge sollte verwendet werden, um BEST zu bestimmen, wo der Ausfall auftritt?

A. traceroute

FRAGE 18

Ein Netzwerktechniker hat einen abtrünnigen Access Point entdeckt, der unter einem leeren Kabinentisch platziert war. Welche der folgenden Maßnahmen sollte der Techniker durchführen, um sicherzustellen, dass kein weiterer im Netzwerk platziert werden kann?

B. DHCP-Guard aktivieren, um abtrünnige Server zu erkennen

FRAGE 83

Ein Netzwerktechniker erhält eine Spule mit einem Cat 6a-Kabel und wird gebeten, mehrere Kabel für einen neuen Satz von Ethernet-Leitungen zwischen den Geräten zu bauen. Welche der folgenden Tools werden wahrscheinlich am häufigsten benötigt, um die Aufgabe zu erledigen? (Wählen Sie drei aus.)

Tongenerator

A. Abisolierzange

B. Kabel-Quetschzange

D. RJ-45-Stecker

FRAGE 14

Ein Netzwerktechniker setzt Mobiltelefone für das Verkaufspersonal eines Unternehmens ein. Vertriebsmitarbeiter reisen häufig im In- und Ausland, um sich mit Kunden zu treffen, und müssen häufig umherwandern oder den Mobilfunkanbieter wechseln. Welcher der folgenden Standards ist die BESTE Option, um die Anforderungen zu erfüllen?

A. GSM (Global System for Mobile Communication)

FRAGE 75

Ein Techniker plant eine Fernzugriffsstrategie zur Verwaltung von Routern und Switches in einem dedizierten Verwaltungsnetzwerk. Das Managementnetzwerk ist vom Produktionsnetzwerk getrennt und verwendet VPN-Verbindungen von Standort zu Standort. Einige der Geräte unterstützen keine Verschlüsselung. Welche der folgenden Optionen sollte der Techniker wählen, die alle Geräte unterstützen würden?

A. Telnet

B. SSL

C. SSH

D. IPSec

A. Telnet

FRAGE 110

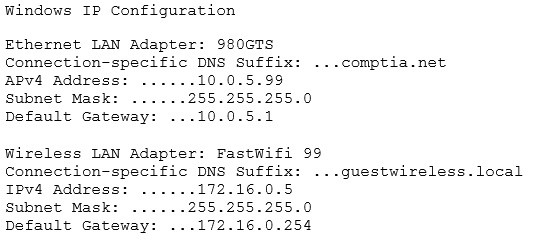

Ein Bürobenutzer kann nicht auf lokale Netzlaufwerke zugreifen, hat aber vollen Zugriff auf das Internet. Ein Techniker behebt das Problem und beobachtet die folgende Ausgabe des ipconfig-Befehls:

Welcher der folgenden Punkte würde MOST wahrscheinlich den Zugriff auf die Netzlaufwerke erlauben?

B. Deaktivieren Sie den WLAN-Adapter

FRAGE 54

Ein Netzwerkadministrator möchte sicherstellen, dass sensible Daten nicht elektronisch aus dem System ausgefiltert werden. Welche der folgenden Maßnahmen sollten umgesetzt werden?

A. DLP

B. AUP

C. NDA

D. SLA

A. DLP

FRAGE 98

Ein Netzwerkadministrator verfügt über ein Überwachungssystem, das derzeit Hunderte von Netzwerkgeräten in regelmäßigen Abständen abfragt. Das kontinuierliche Polling verursacht eine hohe CPU-Auslastung auf dem Server. Welche der folgenden Aufgaben sollte der Administrator durchführen, um das CPU-Problem unter Aufrechterhaltung der vollen Überwachungsfunktionen zu lösen?

A. Entfernen von SNMP-Abfragen und Konfigurieren von SNMP-Traps auf jedem Netzwerkgerät

FRAGE 40

Ein Techniker diagnostiziert ein Problem mit einer neuen T1-Verbindung. Der Router ist konfiguriert, das Kabel ist angeschlossen, aber die T1 ist ausgefallen. Welches der folgenden Tools sollte der Techniker verwenden, um die Konfiguration des Routers zu überprüfen?

A. Loopback-Adapter

B. Kabel-Tester

C. Tongenerator

D. Multimeter

A. Loopback-Adapter

FRAGE 33

Ein Netzwerktechniker bemerkt, dass das Site-to-Site-VPN und die Internetverbindung in einer Zweigstelle nach einem kürzlichen Stromausfall nicht verfügbar sind. Welches der folgenden Verfahren ist eine außerhalb des Bandes „(Out-of-Band-Methode), die der Techniker wahrscheinlich am ehesten anwenden würde, um den Router-Status der Zweigstelle zu überprüfen?

A. Verwenden Sie ein Modem als Konsole für den Router

B. Führen Sie einen Benutzer durch die Fehlerbehebung der Verbindung

C. Anreise zur Geschäftsstelle

D. Beauftragen Sie einen Auftragnehmer, vor Ort zu gehen

A. Verwenden Sie ein Modem als Konsole für den Router

FRAGE 26

Auf welcher der folgenden Schichten werden nach dem OSI-Modell Daten in ein Paket eingekapselt?

B. Schicht 3

FRAGE 91

Welche der folgenden Methoden wird zur Klassifizierung von Netzwerkdaten zum Zweck der Bereitstellung von QoS (quality of Service) verwendet?

D. DSCP

FRAGE 47

Basierend auf den Netzwerken 10.8.16.0/22 und 10.8.31.0/21, welche der folgenden Notationen ist die BEST zusammengefasste CIDR-Notation?

A. 10.8.0.0/16

B. 10.8.0.0/19

C. 10.8.0.0/20

D. 10.0.0.0/24

C. 10.8.0.0/20

A. 10.8.0.0/16

FRAGE 9

Ein Unternehmen hat den Bau eines neuen Rechenzentrums abgeschlossen, und das IT-Personal plant nun, die gesamte Server- und Netzwerkausrüstung vom alten Standort an den neuen Standort zu verlagern. Auf welche der folgenden Angaben sollte sich das IT-Personal beziehen, um den Standort der zu verlagernden Ausrüstung zu bestimmen?

A. Rack Diagramme

FRAGE 55

Ein Büronetzwerk besteht aus einem Zwei-Port-Router, der mit einem 12-Port-Switch verbunden ist. Ein Hub mit vier Anschlüssen ist ebenfalls an den Switch angeschlossen. Wie viele Kollisionsdomänen gibt es in diesem speziellen Netzwerk?

A. 3

B. 12

C. 13

D. 14

E. 15

D. 14

FRAGE 107

Ein Netzwerktechniker konfiguriert die ACL einer Firewall so, dass ausgehender Datenverkehr für verschiedene beliebte Dienste wie E-Mail und Web-Browsing zugelassen wird. Nach dem Einsatz der Firewall können Benutzer ihre E-Mails jedoch immer noch nicht abrufen. Welche der folgenden Möglichkeiten würde dieses Problem am besten lösen?

B. Erlauben Sie der Firewall, eingehenden Datenverkehr an den Ports 80, 110, 143 und 443 zu akzeptieren.

FRAGE 56

Ein Netzwerktechniker möchte aus der Ferne und sicher auf den Desktop einer Linux-Arbeitsstation zugreifen. Auf dem Desktop läuft Fernsteuerungssoftware ohne Verschlüsselung. Welche der folgenden Möglichkeiten sollte der Techniker verwenden, um die Verbindung zu sichern?

A. SSH im Tunnel-Modus

B. RDP auf Konsolenverbindung eingestellt

C. EAP-PEAP

D. SFTP

A. SSH im Tunnel-Modus

FRAGE 24

Welcher der folgenden Sicherheitsmechanismen weist dynamisch eine Schicht-2-Adresse zu und beschränkt den Verkehr nur auf diese Schicht-2-Adresse?

NAC

A. Sticky MAC

FRAGE 108

Ein Netzwerksicherheitstechniker beobachtet mehrere Versuche, Netzwerk-Hosts und -Geräte zu scannen. Alle Versuche gehen von einem einzigen Host im Netzwerk aus. Um welche der folgenden Bedrohungen handelt es sich wahrscheinlich am ehesten?

C. Kompromittiertes System

FRAGE 7

Ein Techniker versucht, einen Switch durch einen neuen Switch eines ähnlichen Modells desselben Herstellers zu ersetzen. Wenn der Techniker den Glasfaser- und SFP-Stecker bewegt, bootet der Switch nicht vollständig. Wenn man bedenkt, dass die Konfigurationsdateien gleich sind, welche der folgenden Ursachen ist dann die wahrscheinlichste Ursache für den Ausfall?

B. Beschädigtes Betriebssystem

FRAGE 44

Ein Netzwerktechniker möchte das Netzwerk in mehrere Broadcast-Domänen segmentieren. Welches der folgenden Geräte würde eine Kommunikation zwischen den Segmenten ermöglichen?

A. Schicht 2-Switch

B. Schicht-3-Switch

C. Bridge

D. Load Balancer

B. Schicht-3-Switch

FRAGE 20

Ein Netzwerktechniker konfiguriert ein drahtloses Netzwerk in einer Zweigstelle. Benutzer in dieser Zweigstelle arbeiten mit großen Dateien und müssen schnell auf ihre Dateien auf dem Server zugreifen können. Welcher der folgenden 802.11-Standards bietet die größte-Bandbreite?

B. ac

FRAGE 27

Welche der folgenden WAN-Technologien wird bei der Entwicklung eines VoIP-Systems mit 23 gleichzeitigen Kanälen am meisten bevorzugt?

C. T1

FRAGE 8

Ein Unternehmen hat Hunderte von Knoten in einem einzigen Subnetz und hat sich für die Implementierung von VLANs entschieden. Welches der folgenden BEST beschreibt den Nutzen dieses Ansatzes?

A. Es segmentiert Broadcastdomänen in der Netzwerkinfrastruktur

FRAGE 48

Ein Techniker stellt fest, dass mehrere Switches eine größere Aktualisierung erfordern. Welche der folgenden Richtlinien sollte befolgt werden?

A. Politik des Änderungsmanagements (change management policy)

B. Richtlinie zum Fernzugriff (Remote access policy)

C. Richtlinie zur akzeptablen Nutzung (Acceptable use policy)

D. Memorandum of understanding

A. Politik des Änderungsmanagements (change management policy)

FRAGE 70

Die Benutzer haben langsame Antwortzeiten des Netzwerks festgestellt, und das Management hat den Netzwerktechniker gebeten, Beweise für eine Verbesserung des Netzwerks vorzulegen. Welche der folgenden Maßnahmen wären nach der Optimierung des Netzwerks erforderlich?

A. IDF/MDF-Dokumentation

B. Verwaltung von Änderungen

C. Leistungs-Basislinie

D. Physikalisches Diagramm

C. Leistungs-Basislinie

FRAGE 34

Ein Netzwerktechniker erwägt, Ports auf der Firewall für eine bevorstehende VoIP-PBX-Implementierung zu öffnen. Welches der folgenden Protokolle wird der Techniker MOST wahrscheinlich in Betracht ziehen? (Wählen Sie drei aus.)

A. SIP

B. NTP

C. H.323

D. SMB

E. ICMP

F. RTP

G. IPSec

H. RDP

A. SIP

C. H.323

F. RTP

FRAGE 10

Welche der folgenden Möglichkeiten würde es einem Gerät ermöglichen, dieselbe IP-Adresse auf der Grundlage der physischen Adresse der Netzwerkkarte zu leasen?

A. Reservierung der MAC-Adresse

FRAGE 60

Der Backup-Server wird über Ethernet mit einem NAS-Gerät verbunden, das Speicher auf Blockebene verwendet. Die Leistung ist jedoch sehr langsam, und der Netzwerktechniker vermutet, dass die Leistungsprobleme netzwerkbezogen sind. Welche der folgenden Maßnahmen sollte der Techniker ergreifen, um die Leistung zu verbessern?

A. Nutzung von UDP zur Beseitigung von Paket-Overhead

B. Deaktivieren der MDIX-Einstellungen auf dem NAS und den Server-Switchports

C. Aktivieren von Jumbo-Frames auf dem NAS und dem Server

D. Einkapselung des Speicherverkehrs in einem GRE-Tunnel

C. Aktivieren von Jumbo-Frames auf dem NAS und dem Server

FRAGE 28

Ein Junior-Netzwerktechniker richtet einen neuen E-Mail-Server im Unternehmensnetzwerk ein. Welcher der folgenden Standardports sollte der Techniker sicherstellen, dass er auf der Firewall offen ist, damit der neue E-Mail-Server E-Mails weiterleiten kann?

B. 25

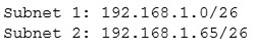

FRAGE 30

In einem Dienstanbieternetz verfügt ein Unternehmen über ein bestehendes IP-Adressenschema. Das Netzwerk von Unternehmen A verwendet derzeit das folgende Schema:

Unternehmen b verwendet das folgende Schema:

Subnetz 1: 192.168.1.50/28

Der Netzwerkadministrator kann den Kunden nicht zwingen, sein IP-Schema zu aktualisieren. In Anbetracht dessen, welche der folgenden Möglichkeiten ist für das Unternehmen die BESTE, um diese Netzwerke zu verbinden?

DMZ

PAT

NAT

VLAN

3. NAT

FRAGE 45

Der Chief Information Officer (CIO) hat bemerkt, dass das drahtlose Signal des Unternehmens auf dem Parkplatz verfügbar ist. Die Unternehmensleitung bittet darum, das drahtlose Netzwerk so zu ändern, dass es in öffentlichen Bereichen nicht mehr zugänglich ist, ohne die Verfügbarkeit innerhalb des Gebäudes zu beeinträchtigen. Welche der folgenden Punkte sollten im Netzwerk geändert werden?

A. Leistungsstufen

B. Überkapazität

C. Abstandsbeschränkungen

D. Kanalüberlappung

A. Leistungsstufen

FRAGE 36

Ein Netzwerkadministrator richtet eine webbasierte Anwendung ein, die für die Endbenutzer ständig zugänglich sein muss. Welches der folgenden Konzepte würde BEST diese Anforderung gewährleisten?

A.Hohe Verfügbarkeit

B. Schnappschüsse

C. NIC-Teaming

D. Cold Site

A.Hohe Verfügbarkeit

FRAGE 39

Ein Techniker schließt einen Router über die G1/0/1-Schnittstelle direkt an einen PC an. Welches der folgenden Kabel sollte ohne die Verwendung von Auto-Sensing-Ports verwendet werden?

A. Straight Through

B. Konsole

C. Rollover

D. Crossover

D. Crossover

FRAGE 57

Mit welchen der folgenden Punkte sollte die aktuelle Netzwerkleistung verglichen werden, um Netzwerkanomalien zu bestimmen?

A.Baseline

B.Verkehrsanalyse

C.Erfassung von Paketen

D.Protokolle

A.Baseline

FRAGE 69

Welcher der folgenden Gründe ist ein Grund, warum ein Unternehmen zögern könnte, sensible Daten in einen SaaS-Cloud-Service zu verschieben?

A. Verminderte Leistung des internen Netzwerks

B. Verlust der vollständigen Kontrolle über Datenressourcen

C. Erhöhte Malware-Exposition

D. Inkompatibilität mit dem aktuellen Netzwerk

B. Verlust der vollständigen Kontrolle über Datenressourcen

FRAGE 11

Ein Techniker möchte verhindern, dass sich ein nicht autorisierter Host über Ethernet mit dem Netzwerk verbindet. Welcher der folgenden Punkte ist ein

Layer-2-Zugriffskontrolle, die der Techniker implementieren sollte?

D. Port Sicherheit

FRAGE 67

Ein Techniker ersetzt einen Switch in einer Zweigstelle und stellt fest, dass das vorhandene Backbone-Kabel nicht in den neuen Switch passt. Das Fiber-Patchfeld hat runde Anschlüsse. Der neue Switch verfügt über einen Transceiver, der einen kleineren quadratischen Adapter aus zwei Litzen aufnimmt. Welches der folgenden Patchkabel würde der Techniker benötigen, um die Installation abzuschließen?

A. LC an SC

B. SC bis ST

C. LC nach ST

D. ST bis ST

E. SC bis SC

C. LC nach ST

FRAGE 51

Client-PCs sind nicht in der Lage, Adressierungsinformationen von einer neu konfigurierten Schnittstelle eines Routers zu empfangen. Welcher der folgenden Punkte sollte hinzugefügt werden, damit die Clients eine Verbindung herstellen können?

A. DHCP-Lease-Zeit (Lease me)

B. IP-Helper

C. TTL

D. DNS-Eintragstyp (DNS record type)

B. IP-Helper

FRAGE 59

Nach einem Serverausfall stellt ein Techniker fest, dass ein physikalisch beschädigtes Glasfaserkabel das Problem zu sein scheint. Nach dem Austausch des Kabels stellt der Server immer noch keine Verbindung zum Netzwerk her. Bei der Inspektion des Kabels auf der Serverseite stellt der Techniker fest, dass durch einen der beiden Faserstränge Licht zu sehen ist. Welches der folgenden Dinge sollte der Techniker ZUERST tun, um den Server wieder mit dem Netzwerk zu verbinden?

A. Drehen Sie die Faserstränge des Kabels um und schließen Sie sie wieder an den Server an.

B. Verwenden Sie einen TDR, um beide Adern eines neuen Ersatzkabels zu testen, bevor Sie es an den Server anschließen.

C. Ersetzen Sie das Singlemode-Glasfaserkabel des Servers durch Multimode-Glasfaser

D. Bewegen Sie das Glasfaserkabel zu einem anderen Anschluss am Switch, an dem beide Stränge funktionieren

A. Drehen Sie die Faserstränge des Kabels um und schließen Sie sie wieder an den Server an.

FRAGE 49

Ein Techniker führt eine Fehlersuche an einer Punkt-zu-Punkt-Glasfaserverbindung durch. Der Techniker befindet sich an einem entfernten Standort und hat keine Verbindung zum Hauptstandort. Der Techniker bestätigt den Switch, und die Sende- und Empfangslichtpegel befinden sich innerhalb eines akzeptablen Bereichs. Beide Glasfaser-SFPs werden als funktionsfähig bestätigt. Welchen der folgenden Punkte sollte der Techniker verwenden, um den Fehlerort festzustellen?

A. OTDR

B. Belichtungsmesser

C. Tongenerator

D. CSU/DSU

A. OTDR