3.Teil

FRAGE 269

Die Geschäftsleitung hat die Installation einer drahtlosen Lösung in einem neuen Büro beantragt. Welches der folgenden Dinge sollte der Netzwerktechniker als ERSTES tun?

C. Durchführen einer Standort-Umfrage

FRAGE 321

Bei der Verwendung eines webbasierten Programms traten bei Benutzern Probleme mit der Verbindungszeitüberschreitung auf. Der Netzwerktechniker stellt fest, dass das Problem auf eine zu niedrig eingestellte TTL-Einstellung an der Firewall zurückzuführen ist. Welche der folgenden BESTEN Einstellungen ermöglichte es dem Netzwerktechniker, zu dieser Schlussfolgerung zu gelangen?

A. Überprüfung von Anwendungsprotokollen

FRAGE 325

Welche der folgenden Richtlinien verbietet es einem Netzwerkadministrator, Ersatzserver im Rechenzentrum für den Abbau von Bitcoins zu verwenden?

C. AUP

FRAGE 230

Joe, ein Angestellter einer großen Regionalbank, möchte Firmen-E-Mails auf seinem persönlichen Smartphone und Tablet empfangen. Um sich auf dem Mail-Server zu authentifizieren, muss er zunächst eine benutzerdefinierte Sicherheitsanwendung auf diesen mobilen Geräten installieren. Welche der folgenden Richtlinien würde BEST diese Anforderung durchsetzen?

B. BYOD-Politik

FRAGE 286

Ein Netzwerktechniker erhält ein neues Firmware-Update für ein Netzwerkgerät. Der Techniker möchte sicherstellen, dass die Datei nicht manipuliert wurde. Welche der folgenden Techniken sollte der Techniker anwenden, um die Integrität der Datei sicherzustellen?

C. Hash-Vergleich

FRAGE 277

Ein Techniker möchte die Netzwerke zweier Bürogebäude physisch miteinander verbinden. Die Bürogebäude sind 183m (600ft) voneinander entfernt. Welcher der folgenden Kabeltypen ist die BESTE Wahl?

C. Multimodus

FRAGE 320

Beim Testen einer ACL auf dem Standard-Gateway-Router, die nur das Web-Browsing zulässt, waren die Ports TCP 80 und TCP 443 die einzigen offenen Ports. Als getestet wurde, waren keine Websites über ihre URLs innerhalb des Netzwerks zugänglich. Welche der folgenden Konfigurationen sollte der ACL hinzugefügt werden?

C. erlauben udp beliebig beliebig eq 53

FRAGE 246

Eine kritische Schwachstelle wird auf einem Netzwerkgerät entdeckt. Der Hersteller gibt an, diese Schwachstelle bereits in der aktuellen Version behoben zu haben. Welche der folgenden Maßnahmen sollte ein Administrator ergreifen?

A. Ändern Sie das Standardkennwort

B. Verwenden Sie eine Firewall vor dem Gerät.

C. Aktualisieren Sie die Firmware.

D. Aktualisieren Sie die Konfiguration.

C. Aktualisieren Sie die Firmware.

FRAGE 255

Ein Techniker möchte ein Netzwerk einrichten, in dem drahtlose Client-Geräte zur Eingabe eines Benutzernamens und Kennworts aufgefordert werden, bevor der Zugriff auf das drahtlose Netzwerk gewährt wird. Welche der folgenden Komponenten müssen für die Implementierung dieser Lösung konfiguriert werden?

A. EAP-PEAP

FRAGE 305

Ein Netzwerktechniker unterstützt einen Benutzer, der Konnektivitätsprobleme mit dem VPN hat. Der Techniker hat bestätigt, dass das VPN funktioniert, und andere Benutzer am Standort können nicht auf das Internet zugreifen. Welcher der folgenden Befehle würde MOST wahrscheinlich zur weiteren Fehlerbehebung verwendet werden?

A. tracert

FRAGE 319

Ein Benutzer meldet, dass auf Netzwerkressourcen nicht mehr zugegriffen werden kann. Der PC meldet einen Link, akzeptiert aber nur statische IP-Adressen. Der Techniker pingt andere Geräte im Subnetz an, aber der PC zeigt die Meldung Ziel unerreichbar an. Welches sind die wahrscheinlichsten Ursachen für dieses Problem? (Wählen Sie zwei aus.)

E. VLAN-Fehlanpassung

F. Duplex-Fehlanpassung

FRAGE 313

Welcher der folgenden Punkte hilft beim Konfigurieren eines neuen Switch in einem paketvermittelten Netzwerk beim Schutz vor Netzwerkschleifen?

A. Spanning Tree

FRAGE 318

Welcher der folgenden Schritte hilft einem Techniker gemäß der Fehlerbehebungsmethodik dabei, Informationen über ein Netzwerkproblem zu sammeln? (Wählen Sie zwei aus.)

B. Das Problem duplizieren

D. Benutzer fragen

FRAGE 328

Ein Netzwerktechniker überprüft Switch-ACLs, um festzustellen, ob sie Kommunikationsprobleme mit einem PC verursachen. Die IP-Adresse des PCs lautet 192.168.12.66. Welcher der folgenden Bereiche ist der in der ACL gefundene Netzwerkbereich, der diesen PC beeinträchtigt haben könnte?

A. 192.168.12.97 255.255.255.192

FRAGE 281

Während der Anmeldung bei einer Finanzanwendung erhält ein Benutzer Fehler beim Versuch, in die Datenbank zu schreiben. Der Netzwerkadministrator ist mit der Anwendung und ihrer Kommunikation mit der Datenbank nicht vertraut. Welche der folgenden Dokumentationsarten sollte der Netzwerkadministrator zur Fehlerbehebung des Datenflusses verwenden?

A. Logisches Diagramm

FRAGE 260

Ein Juniortechniker richtet ein Sprachsteuerungsgerät ein, damit der Chief Executive Officer (CEO) verschiedene Dinge im Büro steuern kann. Für welche der folgenden Arten von IoT-Technologien ist dies ein Beispiel?

D. PAN

FRAGE 248

Welche der folgenden Möglichkeiten schafft eine sichere Fernverbindung auf der OSI-Netzwerkschicht?

D. IPSec

FRAGE 267

Ein Netzwerktechniker installiert einen Webserver auf der Firewall. Welche der folgenden Methoden sollte der Techniker implementieren, um den Zugriff für externe Benutzer zu ermöglichen, ohne Zugriff auf das interne Netzwerk zu gewähren?

B. DMZ

FRAGE 280

Welchen der folgenden Punkte sollte ein Netzwerkadministrator zur Konfiguration von Layer-3-Routen verwenden? (Wählen Sie zwei aus.)

FRAGE 261

Benutzer in einem LAN-Segment berichten über einen Verlust der Konnektivität zu Netzwerkdiensten. Den Client-PCs wurden 169.254.X.X-IP-Adressen zugewiesen. Welches der folgenden IP-Adressenschemata wird verwendet?

C. APIPA

FRAGE 229

Ein Netzwerktechniker hat kürzlich einen neuen Server in einem Netzwerk installiert. Der Techniker muss sicherstellen, dass auf dem Server keine unnötigen Dienste laufen. Die IP-Adresse des Servers lautet 204.211.38.50. Welcher der folgenden Befehle würde es dem Techniker ermöglichen, diese Bestimmung vorzunehmen?

A. nmap

FRAGE 324

Ein Techniker trifft in einem neuen Gebäude ein, um festzustellen, dass die Verkabelung verlegt und abgeschlossen wurde, aber nur die Wandanschlüsse beschriftet sind. Welches der folgenden Werkzeuge sollte verwendet werden, um BEST die Beschriftung des Patchpanels zu erleichtern?

A. Tongenerator

FRAGE 322

Ein Netzwerktechniker installiert ein neues drahtloses Netzwerk für einen Kunden. Der Kunde hat Probleme mit anderen Gebäudemietern, die sich an das drahtlose Netzwerk anschließen und die Bandbreite nutzen. Der Kunde möchte dies durch eine zertifikatsbasierte Authentifizierung verhindern. Welche der folgenden Technologien sollte der Netzwerkadministrator implementieren?

B. EAP-TLS

FRAGE 290

Ein Netzwerktechniker bemerkt, dass die meisten Knoten im Adressraum 10.10.74.0/23 nach der Ausführung eines Tracerts entweder 1 oder 2 Knoten-Hop zurückgeben; einige der neuen Server zeigen jedoch eine Hop-Anzahl größer als 10. Welcher der folgenden Punkte ist der wahrscheinlichste Grund dafür?

A. Neue Server werden in der Cloud bereitgestellt.

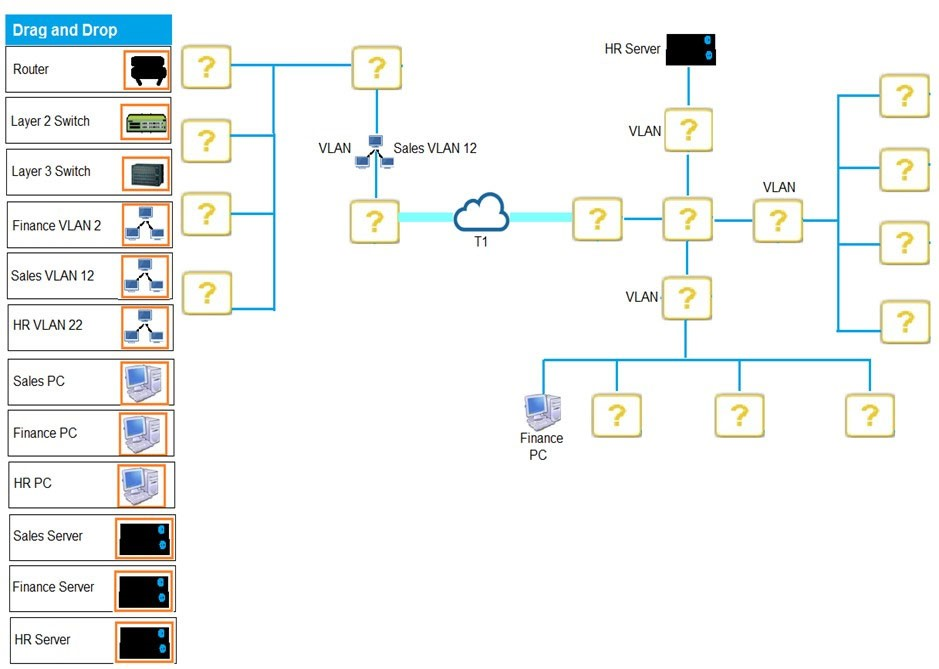

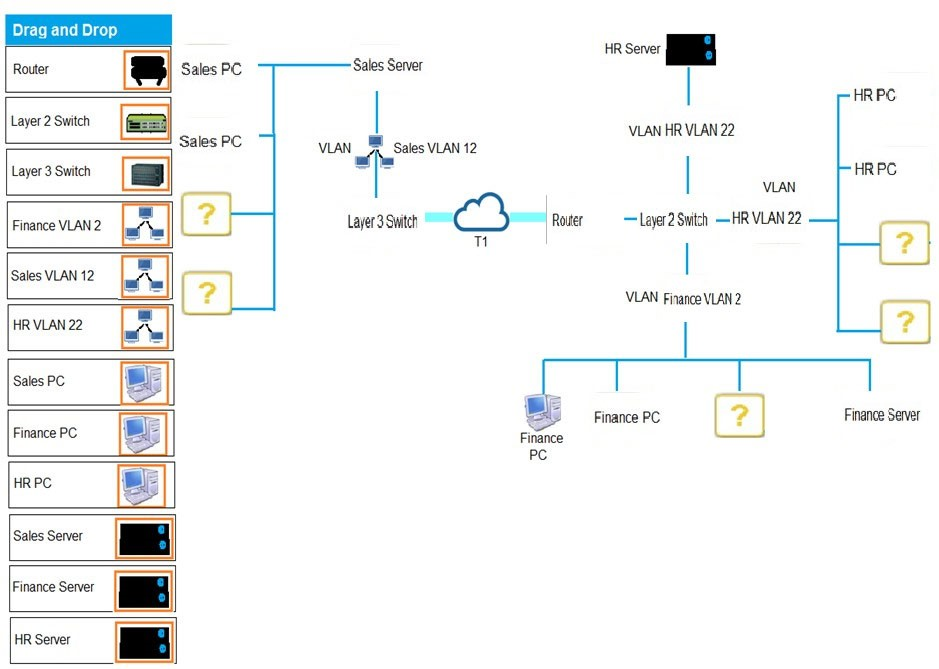

FRAGE 279 DRAG DROP

Sie haben die Aufgabe, ein Netzwerk zu erstellen, das die folgenden Anforderungen erfüllt.

Anforderungen:

Das Remote-Verkaufsteam muss in der Lage sein, eine Verbindung zum Unternehmensnetzwerk herzustellen.

Jede Abteilung darf NUR zwei PCs und einen Server haben.

Die einzelnen Abteilungen müssen voneinander segmentiert werden.

Die folgenden VLANs sind entworfen worden:

Das Routing für VLAN 12 ist auf dem Router implementiert. Das Routing für VLAN 2 und VLAN 22 befindet sich auf dem Switch.

Anleitungen

Vervollständigen Sie das Netzwerk, indem Sie die erforderlichen Objekte auf das Diagramm ziehen.

Objekte können mehrfach verwendet werden und es müssen nicht alle Platzhalter ausgefüllt werden.

Wenn Sie zu irgendeinem Zeitpunkt den Ausgangszustand der Simulation wiederherstellen möchten, klicken Sie bitte auf die Schaltfläche Alle zurücksetzen.

Auswählen und platzieren:

Korrekte Antwort:

FRAGE 264

Ein Techniker hat eine ältere IP-Kamera als vorübergehenden Ersatz für eine kürzlich ausgefallene neuere Kamera installiert. Der Techniker stellt fest, dass bei ausgeschaltetem Videostream der Kamera die Ping-Umlaufzeit zwischen der Kamera und dem Netzwerk-DVR durchgehend weniger als 1 ms beträgt, ohne dass Pakete verloren gehen. Wenn der Videostrom der Kamera eingeschaltet wird, erhöht sich die Ping-Umlaufzeit drastisch, und die Netzwerkkommunikation ist langsam und inkonsistent. Welches der folgenden Probleme ist in diesem Szenario am wahrscheinlichsten?

B. Duplex-Fehlanpassung

FRAGE 297

Nach dem Neustart eines PCs ist ein Benutzer nicht mehr in der Lage, eine Verbindung zum Unternehmensnetzwerk herzustellen. Zu Testzwecken schließt der Techniker einen anderen Laptop an dieselbe Netzwerkbuchse an und erhält eine IP-Adresse von 169.254.112.137. Welcher der folgenden Punkte ist die wahrscheinlichste Ursache des Problems?

A. Erschöpfung des DHCP-Bereichs

FRAGE 292

Ein Techniker hat mehrere neue PC-Clients installiert und verbindet sie mit dem Netzwerk. Nur ein Client erhält IP-Adressdaten. Welche der folgenden Informationen sollte der Techniker als Nächster Schritt bei der Fehlerbehebung überprüfen?

A. DHCP-Bereich

FRAGE 243

Ein Router wird so eingerichtet, dass er RIPv2 verwendet, um den Verkehr durch das Netzwerk zu leiten. Welche der folgenden Routing-Metriken wird zur Bestimmung des Pfades verwendet?

D. Hop Count

FRAGE 273

Ann, eine Kundin, hat kürzlich ihr SOHO-Internet auf Gigabit-Glasfaser vom Kabel aus aufgerüstet. Zuvor hatte sie Geschwindigkeiten von 75 Mbps down und 25 Mbps up. Nach dem Upgrade führt Ann einen Geschwindigkeitstest auf ihrem Desktop durch und erhält Ergebnisse von 1000 Mbps down und 100 Mbps up. Ein Techniker schließt sich direkt an den Router an und sieht die korrekten Geschwindigkeiten von 1000 Mbps. Welcher der folgenden Punkte ist die wahrscheinlichste Ursache? (Wählen Sie zwei aus.)

A. Alle Ports sollten für Vollduplex konfiguriert werden.

C. Die Verbindungen werden über Cat 5-Kabel hergestellt

richtig laut Carsten:

B. Es gibt einen 10/100-Switch im Netzwerk.

D. Die Verbindungen werden über Cat 6-Kabel hergestellt.

FRAGE 299

Ein Netzwerktechniker reist zu einem entfernten Büro, um ein neues SOHO für das Unternehmen einzurichten. In der entfernten Niederlassung sollte ein drahtloses Netzwerk verwendet werden. Der Netzwerktechniker richtet alle zugehörigen drahtlosen Netzwerkgeräte ein, und der letzte Schritt besteht darin, die Geräte der Benutzer mit dem Firmennetzwerk zu verbinden. Um diesen Schritt abzuschließen, welche der folgenden Maßnahmen sollte zur Sicherung des entfernten Netzwerkstandorts verwendet werden?

B. WPA2/WPA

FRAGE 262

Ein Netzwerkadministrator hat ein neues VLAN für den Server und die Clients innerhalb der Buchhaltungsabteilung erstellt und möchte skizzieren, wie es sich in das bestehende Netzwerk integrieren lässt. Welches der folgenden Elemente sollte der Administrator erstellen?

A. Logisches Diagramm

FRAGE 245

Welche der folgenden Maßnahmen können ergriffen werden, um die Abhärtung von Netzwerkgeräten zu implementieren? (Wählen Sie zwei aus.)

C. Patch und Aktualisierung

F. Standard-Admin-Passwort ändern

FRAGE 316

Ein NGFW alarmiert, dass ein Webserver in der DMZ verdächtigen Verkehr sendet. Ein Netzwerkadministrator stellt fest, dass Port 25 offen ist und der Verkehr von diesem Port ausgeht. Der einzige Zweck dieses Servers ist die Zustellung von Website-Verkehr. Welchen der folgenden Punkte sollte der Netzwerkadministrator dem Systemadministrator empfehlen?

C. Deaktivieren Sie den SMTP-Dienst auf dem Server

FRAGE 300

Die Länge einer IPv6-Adresse ist:

C. 128 Bits

FRAGE 317

Joe, ein Netzwerktechniker, möchte mehrere Router- und Switch-Konfigurationen lokal sichern. Er möchte sie auf einem Server speichern, auf den zur Wiederherstellung ohne Authentifizierung leicht zugegriffen werden kann. Welchen der folgenden Server soll Joe verwenden?

C. TFTP

FRAGE 326

Welche der folgenden Technologien wird verwendet, wenn mehrere Ethernet-Adapter arbeiten, um die Geschwindigkeit und Fehlertoleranz zu erhöhen?

D. NIC-teaming

FRAGE 282

Joe, ein Netzwerktechniker, versucht, in einem großen Arbeitsbereich drahtlos zu installieren. Er installiert den Access Point in der Mitte des Arbeitsbereichs. Beim Testen bemerkt er einen Messwert von -60dB auf der einen Seite des Raumes und einen Messwert von -92dB auf der anderen Seite. Welcher der folgenden Punkte ist das wahrscheinlichste Problem?

D. Falscher Antennentyp

FRAGE 222

Ein Netzwerktechniker versucht, ein Verbindungsproblem zu beheben. Das Problem wird nur in den Abendstunden gemeldet, und nur eine einzelne Arbeitsstation verliert die Konnektivität. Welcher der folgenden Punkte ist die wahrscheinlichste Ursache für das Problem?

D. Der Benutzer hat gegen die AUP verstoßen, und der Internetzugang wurde eingeschränkt.

FRAGE 298

Ein Netzwerkadministrator ist besorgt, dass Clients auf das lokale Internet zugreifen können, während sie mit dem Firmen-VPN verbunden sind. Welcher der folgenden Punkte sollte auf dem Client deaktiviert werden, um dies zu verhindern?

C. Split tunneling

FRAGE 314

Ein Unternehmen hat gerade eine neue Cloud-VoIP-Lösung installiert; allerdings berichten Anwender gelegentlich über schlechte Gesprächsqualität oder tote Luft. Welcher der folgenden Punkte beschreibt den NÄCHSTEN Schritt zur Fehlerbehebung, den der Techniker durchführen sollte?

D. Der Techniker sollte Ping-Tests auf der Internetleitung durchführen, um Paketverluste und Latenzzeiten zu überwachen

FRAGE 271

Zwischen zwei Switches ist eine größere Bandbreite und Verfügbarkeit erforderlich. Jeder Switch verfügt über mehrere 100-Mb-Ethernet-Ports. Welchen der folgenden Punkte sollte ein Techniker implementieren, um diese Anforderungen zu erfüllen?

D. Port-Aggregation

FRAGE 288

Welcher der folgenden Punkte sollte im Netzwerk konfiguriert werden, um die Leistung für den FCoE-Speicherverkehr zu erreichen?

C. Jumbo-Frames

FRAGE 256

Welches der folgenden Protokolle wird als verbindungslos eingestuft? (Wählen Sie zwei aus.)

IMAP

A. TFTP

D. SNMP

FRAGE 250

Ein Unternehmen entscheidet sich für den Einsatz von Touchscreen-Kiosken mit Kundenkontakt. Die Kioske scheinen über mehrere Open-Source-Serviceports zu verfügen, die potenziell gefährdet sein könnten. Welche der folgenden Möglichkeiten ist die wirksamste zum Schutz der Kioske?

D. Erstellen Sie ein neues Netzwerksegment mit ACLs, um den Datenverkehr der Kioske mit dem internen Netzwerk zu begrenzen.

FRAGE 241

Ann, eine neue Mitarbeiterin in einer Abteilung, kann nicht auf einem der Drucker in der Abteilung drucken oder auf Ressourcen zugreifen, die anderen zur Verfügung stehen. Sie kann jedoch auf das Internet zugreifen. Der Netzwerktechniker hat bestätigt, dass Anns Konto auf die gleiche Weise wie die anderen eingerichtet wurde. Es gibt keine Zugriffslisten, die Anns Zugriff einschränken. Welcher der folgenden Punkte könnte der Grund für diesen fehlenden Zugang sein?

B. VLAN-Fehlanpassung

FRAGE 294

Ein Netzwerkadministrator kauft ein Mobiltelefon für einen Manager, der international unterwegs ist. Das Telefon muss in der Lage sein, Anrufe in mehreren Ländern außerhalb Nordamerikas zu tätigen und entgegenzunehmen. Auf welche der folgenden Mobilfunktechnologien sollte der Administrator bei dem Telefon achten?

B. GSM

FRAGE 251

Bei der Arbeit an einem Linux-basierten Betriebssystem tritt bei einem Techniker ein Problem beim namentlichen Zugriff auf einige Server und einige Websites auf. Welches der folgenden Befehlszeilen-Tools sollte der Techniker zur Unterstützung bei der Fehlerbehebung verwenden?

A. dig

FRAGE 327

Ein Netzwerktechniker hat die Konfiguration eines neuen DHCP für ein Netzwerk abgeschlossen. Welcher der folgenden Ports sollte auf der lokalen Firewall des Servers zugelassen werden, um eine einwandfreie Funktion zu gewährleisten? (Wählen Sie zwei aus.)

FRAGE 312

Welcher der folgenden Punkte sollte konfiguriert werden, um IP-zu-Namen-Auflösungen zu ermöglichen?

C. PTR

FRAGE 304

Ein Netzwerktechniker führt ein Firmware-Upgrade an einem Switch durch. Die Firmware muss auf das Gerät heruntergeladen werden. Welche der folgenden Methoden sollte der Techniker verwenden, um die aktualisierte Firmware abzurufen?

C. TFTP

FRAGE 283

Ein Netzwerktechniker möchte PCs in einem Subnetz zusätzlich zu IPv4 auch mit IPv6 adressieren. Das Subnetz verwendet derzeit einen DHCP-Server, der nur IPv4 unterstützt. Welche der folgenden Möglichkeiten soll der Techniker nutzen, um IPv6-Adressen automatisch ohne DHCP zuzuweisen?

C. EUI-64

FRAGE 257

Benutzer in einem Schullabor berichten von langsamen Verbindungen zu den Servern und zum Internet. Andere Benutzer in der Schule haben keine Probleme.

Das Labor verfügt über 25 Computer und ist über eine einzelne 1-Gb-Ethernet-Verbindung über Cat 5e-Verkabelung mit einem nicht verwalteten Switch verbunden. Außerdem gibt es drei Ersatzkabelführungen der Kat. 5e, die nicht in Gebrauch sind. Die Schule möchte die Verbindungsgeschwindigkeit zwischen dem Labor und den Servern verdoppeln, ohne neue Kabel zu verlegen. Welche der folgenden Lösungen wäre die BESTE?

B. Ersetzen Sie die Switches durch solche, die Port Bonding verwenden, und verwenden Sie die Ersatzkabel.

FRAGE 249

Ein Netzwerktechniker hat mehrere Ethernet-Kabel aus einem Rechenzentrum geborgen. Der Techniker versucht, die Kabel zu verwenden, um Desktops an das Netzwerk anzuschließen, ohne Erfolg. Welcher der folgenden Punkte ist das wahrscheinlichste Problem?

A. Die Kabel haben eine falsche Pinbelegung.

FRAGE 285

Ein Netzwerktechniker erhält eine Anfrage für eine Disaster Recovery-Lösung. Das Management hat darum gebeten, im Falle einer Katastrophe keine Ausfallzeit zu haben. Welche der folgenden Disaster-Recovery-Lösungen ist die geeignete Wahl?

B. Geschäftskontinuität

FRAGE 258

Ein Techniker lädt gerade eine ISO-Datei von der Website eines Herstellers herunter. Um die Integrität des Downloads sicherzustellen, welche der folgenden Punkte sollte überprüft werden?

C. Datei-Hashing

FRAGE 239

Welches der folgenden Konzepte würde BEST beschreiben, wenn ein Unternehmen sich dafür entscheidet, einen Drittanbieter für das Hosting und die Verwaltung einer kritischen Anwendung einzusetzen?

A. SaaS

B. IaaS

C. PaaS

D. CASB

C. PaaS

B. IaaS

FRAGE 227

Ein Techniker muss für eine Installation zwischen einer abgehängten Decke und einer Standarddecke Kabel bestellen, die 10GBaseT- und Brandschutzanforderungen erfüllen. Welches der folgenden Elemente sollte der Techniker bestellen, um die Einhaltung der Anforderungen zu gewährleisten?

Plenum Kat 6a

FRAGE 311

Ein Techniker ist mit der Fehlersuche bei der intermittierenden Verbindung auf einer drahtlosen Sichtverbindung beschäftigt. Welches der folgenden Tools sollte der Techniker verwenden, um die Ursache des Paketverlusts zu ermitteln?

A. Spektrum-Analysator

FRAGE 237

Welche der folgenden Geräte sind am häufigsten für das 802.1q-Tagging verantwortlich? (Wählen Sie zwei aus.)

FRAGE 253

Ein Techniker überwacht die Netzwerkausrüstungsräume und die Konnektivität einer Hochschule. Welche der folgenden Dokumentationsarten benötigt der Techniker, um eine detaillierte Standortvermessung durchzuführen? (Wählen Sie drei aus.)

A. IDF/MDF-Dokumentation.

C. Dokumentation zur Netzwerkkonfiguration.

G. Rack-Diagramm-Dokumentation.

FRAGE 306

Welche der folgenden Komponenten MÜSSEN auf dem Computer eines Mitarbeiters installiert sein, wenn das Fernzugriffs-VPN ein SSL-VPN mit PKI-Authentifizierung implementiert?

D. Privates Zertifikat

FRAGE 293

Welche der folgenden WAN-Technologien vertauscht den Header auf einem Paket, wenn intern von einem Provider-Router zu einem anderen gewechselt wird?

C. MPLS

FRAGE 254

Ein Techniker schließt einen PC an einen Switchport an. Am Verteilerschrank kann der Techniker nicht erkennen, welches Kabel vom Patch Panel A, das an den Switch angeschlossen ist, zum Patchpanel B, das an den PC angeschlossen ist, führt. Welches der folgenden Werkzeuge sollte der Techniker verwenden, um das Problem zu lösen?

C. Tongenerator

FRAGE 307

Welcher der folgenden Standardports sollte auf einer Firewall geöffnet werden, um SSH und Telnet zuzulassen? (Wählen Sie zwei aus.)

FRAGE 330

Welche der folgenden physischen Sicherheitsvorrichtungen werden verwendet, um unbefugten Zugang zu einem Rechenzentrum zu verhindern?

D. Chipkarten-Lesegerät

FRAGE 301

Ein Netzwerktechniker behebt ein Problem mit der VPN-Verbindung eines Benutzers von Client zu Standort. Der Benutzer kann keine Verbindung zum Server herstellen, aber die auf dem Bildschirm angezeigte Fehlermeldung enthält keine nützlichen Informationen. Welche der folgenden Maßnahmen sollte der Techniker NÄCHSTENS ergreifen, um das Problem zu beheben?

C. Prüfen Sie die Protokolle im VPN-Client auf Informationsmeldungen.

FRAGE 315

Ein Netzwerktechniker muss ein Gerät mit einem eingebetteten Betriebssystem so konfigurieren, dass es mit einem drahtlosen Handscanner verbunden werden kann. Welche der folgenden Technologien sollte auf dem Betriebssystem konfiguriert werden, um die drahtlose Verbindung herzustellen?

B. Ad-hoc

FRAGE 309

Ein Benutzer bittet den Helpdesk um Unterstützung bei der Einrichtung eines neuen SOHO-Routers. Der Benutzer hat drei Mitarbeiter, die alle über Laptops verfügen, die mit dem drahtlosen Netzwerk verbunden werden müssen. Die Benutzer müssen über Firewall-Regeln verfügen, die den Zugriff auf einen internen Server erlauben, können aber nicht mit statischen IP-Adressen konfiguriert werden. Welches der folgenden BEST beschreibt, was der Techniker implementieren sollte?

D. DHCP-Reservierung für die MACs der Laptops

FRAGE 266

Welches der folgenden BEST erklärt den Zweck des Signatur Managements als Migrationstechnik?

C. Bösartige Aktivitäten erkennen

FRAGE 270

Ein Techniker hat einen zusätzlichen DHCP-Server zur Redundanz eingesetzt. Clients in bestimmten Subnetzen erhalten keine DHCP-Leases vom neuen DHCP-Server. Welche der folgenden Ursachen ist am wahrscheinlichsten?

Die ARP-Tabelle auf dem Router muss geleert werden.

A. Die IP-Adresse des neuen DHCP-Servers wurde nicht in die Liste der IP-Helfer des Routers aufgenommen.

FRAGE 224

Ein Unternehmen hat gerade die Hardware in seinem Rechenzentrum mit neuen 10G-Ethernet-Switches erneuert. Ein Techniker möchte ein neues Speicherbereichsnetzwerk einrichten, muss aber die vorhandene Infrastruktur nutzen. Welchen der folgenden Speicherstandards sollte der Techniker verwenden?

C. NAS

FRAGE 287

Ein AP ist so konfiguriert, dass er Clients unter Verwendung ihres Active Directory-Benutzernamens und -Passworts authentifiziert. Der AP verwendet UDP zur Verbindung mit dem Authentifizierungsdienst, der dann Active Directory abfragt. Welcher der folgenden Authentifizierungsdienste wird vom AP in diesem Szenario verwendet?

A. RADIUS

FRAGE 263

Welcher der folgenden Punkte würde darauf hinweisen, dass die Geschwindigkeit einer Schaltung erhöht werden sollte?

D. Hohe Packetdrops

FRAGE 240

Ein Inhaltsfilter ist so eingestellt, dass er XML und JSON analysiert, auf die Benutzer aus dem Internet zugreifen. Auf welcher der folgenden Ebenen findet diese Analyse statt?

E. 6

FRAGE 275

Welches der folgenden Protokolle ist mit einem dreiseitigen Handschlag verbunden?

D. TCP

FRAGE 242

Ein Techniker konfiguriert einen Drucker für einen Kunden. Der Techniker schließt den Drucker an das Netzwerk an, ist sich aber nicht sicher, wie sein Switchport bestimmt werden kann. Welches der folgenden Dinge sollte der Techniker ZUERST tun, um den Switchport zu bestimmen?

Verweisen Sie auf die ARP-Tabelle im Router.

FRAGE 236

Welches der folgenden Dinge ist eigenständige Netzwerk-Hardware, die es jedem WiFi-kompatiblen Gerät erlaubt, sich mit einem verkabelten Netzwerk zu verbinden?

C. Drahtloser Zugangspunkt

FRAGE 276

Welchen der folgenden Punkte würde ein Unternehmen an den Rand seines Netzwerks stellen, wenn es sehen und kontrollieren möchte, welche Internet-Anwendungen genutzt werden?

B. NGFW

FRAGE 238

Ein Netzwerktechniker installiert in einem kleinen Büro ein neues drahtloses Netzwerk. Aus Umweltschutzgründen möchte der Kunde, dass das Netzwerk ausschließlich auf der 5-GHz-Frequenz läuft. Welche der folgenden drahtlosen Technologien sollte der Techniker bei BEST installieren, um diese Anforderung zu erfüllen? (Wählen Sie zwei aus.)

A. 802.11ac

D. 802.11n

FRAGE 295

Ein Netzwerkadministrator lädt gerade einen großen Patch herunter, der im Laufe des Upgrade-Zyklus des Tages gleichzeitig auf mehrere Unternehmens-Switches hochgeladen wird. Welche der folgenden Maßnahmen sollte der Administrator ergreifen, um sicherzustellen, dass der Upgrade-Prozess weniger wahrscheinlich Probleme mit den Switches verursacht?

C. Laden Sie die aktuelle Konfiguration jedes Switches vor dem Upgrade herunter.

FRAGE 310

Ein Heimanwender kann von einem Arbeitsplatz, der mit einem drahtlosen Netzwerk verbunden ist, nicht auf das Internet zugreifen. Bei der Überprüfung der Ergebnisse des ipconfig-Befehls möchte der Benutzer überprüfen, ob das Standard-Gateway korrekt ist. Welches der folgenden Geräte sollte das Gateway sein?

A. Kabelmodem

FRAGE 226

Ein Netzwerktechniker installiert eine neue SOHO-Niederlassung, die den Einsatz eines DOCSIS-kompatiblen Modems erfordert. Das Modem muss an das Netzwerk des ISP an der Demarkationsstelle (Hausanschluss?) angeschlossen werden. Welcher der folgenden Kabeltypen sollte verwendet werden?

C. Koaxial

FRAGE 244

Ein zweiter Router wurde in einem Netzwerk installiert, um als Backup für den primären Router zu dienen, der als Gateway fungiert. Das Infrastrukturteam möchte die IP-Adresse des Gateways auf den Geräten nicht ändern. Welche der folgenden Netzwerkkomponenten soll in diesem Szenario verwendet werden?

B. Virtuelle IP

FRAGE 223

Ein Netzwerkadministrator gestaltet die Netzwerksicherheit nach einem Angriff neu. Während des Angriffs nutzte ein Angreifer offene Kabinenstandorte, um Geräte an das Netzwerk anzuschließen. Der Administrator möchte in der Lage sein, zukünftige Angriffe in einer sicheren Umgebung zu überwachen und die Angriffsmethode festzulegen. Welche der folgenden Maßnahmen sollte der Administrator ergreifen, damit BEST diese Anforderung erfüllt?

A. Erstellen Sie ein VLAN für die nicht verwendeten Ports und erstellen Sie einen Honeyspot auf dem VLAN.

FRAGE 252

Ein Netzwerkadministrator hatte in letzter Zeit Schwierigkeiten, den Überblick über die Zuweisung von IP-Adressen auf Netzwerkgeräten und Clients zu behalten. Welche der folgenden Technologien ist die BEST-Technologie, die in diesem Szenario hilft?

C. IPAM

FRAGE 323

Ein Netzwerkadministrator installiert ein Campus-Netzwerk mit zwei Routern, 24 Switches, 76 APs und 492 VoIP-Telefonen. Welche der folgenden zusätzlichen Geräte sollte der Administrator installieren, um dieses Netzwerk zu verwalten?

D. Drahtloser Controller

FRAGE 296

Ein Netzwerktechniker segmentiert den Netzwerkverkehr in verschiedene Broadcast-Domänen. Welche der folgenden Möglichkeiten sollte der Netzwerktechniker nutzen?

A. VLAN

FRAGE 308

Zwei Computer sind an einen multilayer Switch angeschlossen, und beide können auf den firmeneigenen Dateiserver zugreifen. Die Computer können nicht miteinander kommunizieren. Welcher der folgenden Punkte ist die wahrscheinlichste Ursache?

B. ACL-Fehlkonfiguration

FRAGE 268

Ein Chief Information Officer (CIO) beauftragt den Netzwerkingenieur damit, das Netzwerk vor Angriffen von außen zu schützen. Welches der folgenden Geräte am Netzwerkperimeter würde die MOST-Sicherheit für das System gewährleisten?

B. NGFW

FRAGE 274

Ein Benutzer meldet intermittierende Leistungsprobleme in einem Segment des Netzwerks. Welchen der folgenden Schritte sollte der Techniker gemäß der Fehlerbehebungsmethodik als Nächstes ausführen, nachdem er die ersten Informationen vom Kunden eingeholt hat?

B. Stellen Sie eine Theorie der wahrscheinlichen Ursache auf.

FRAGE 234

Ein Netzwerkadministrator wird ein größeres Upgrade des Netzwerks durchführen. Welches der folgenden Mittel sollte der Administrator im Falle eines Fehlers verwenden?

C. Rollback-Plan

FRAGE 225

Ein Netzwerktechniker muss einen neuen Access Switch installieren. Nach der Installation des neuen Switches beginnt der Techniker damit, Verbindungen vom alten Switch auf den neuen Switch zu verlegen. Der alte Switch verwendete einen GBIC mit SC-Anschlüssen, und der neue Switch verwendet einen SFP mit LC-Anschlüssen. Nachdem der SC-Stecker mit dem SC-zu-LC-Adapter verbunden und in den Switch eingesteckt wurde, kommt die Verbindung nicht wie erwartet zustande. Welche der folgenden Aufgaben sollte ein Netzwerktechniker NEXT ausführen?

C. Transponieren Sie die Faserpaare.

FRAGE 233

Ein VoIP-System erfordert 23 gleichzeitige Sprachkanäle und einen Signalisierungskanal. Welche der folgenden Arten von WAN-Diensten würde die BESTE Konnektivität zum PSTN bieten?

A. PRI

FRAGE 228

Welche der folgenden physischen Sicherheitsvorrichtungen werden verwendet, um unberechtigten Zugriff auf den Serverraum zu erkennen?

D. Videoüberwachung

FRAGE 232

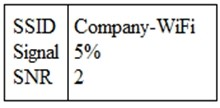

Ein Administrator ist dabei, ein intermittierendes drahtloses Verbindungsproblem eines Benutzers zu beheben. Andere Benutzer auf der anderen Seite des Flurs können sich mit dem drahtlosen Netzwerk verbinden und es ordnungsgemäß nutzen. Bei der Überprüfung der Verbindungsdetails stellt der Administrator Folgendes fest:

Welcher der folgenden Punkte ist die wahrscheinlichste Ursache für die schlechte drahtlose Verbindung?

A. Kanalüberlappung

B. Überkapazität

C. Falscher Antennentyp

D. Latenzzeit

C. Falscher Antennentyp

FRAGE 329

Ein neuer Techniker verbindet einen Access-Switch über Glasfaserkabel mit einem Distribution-Switch-Uplink in einem Rechenzentrum. Welche der folgenden Transceiver sollte der Techniker für diese Aufgabe verwenden? (Wählen Sie zwei aus.)

C. LC

F. SC

FRAGE 231

Ein Techniker weist den für eine neue Außenstelle benötigten IP-Adressraum zu. In diesem Büro wird das technische Personal (Engineering) mit sechs Mitarbeitern und das Personal für digitales Marketing mit 55 Mitarbeitern arbeiten. Der Techniker hat beschlossen, dem Remote-Büro den Block 192.168.1.0/24 zuzuweisen. Dem technischen Personal wurde das Subnetz 192.168.1.64/29 zugewiesen. Welche der folgenden IP-Adressen wäre bei dem geringstmöglichen Platzbedarf die letzte nutzbare IP-Adresse im Engineering-Subnetz?

C. 192.168.1.70

FRAGE 221

Ein Techniker ersetzt einen ausgefallenen SOHO-Router für einen Kunden, der über einen vorhandenen Switch, ein Kabelmodem und eine statische IP-Adresse verfügt. Der Benutzer verfügt über einen Webserver, der dem Internet zugewandt ist, so dass Benutzer ihn besuchen und Kommentare hinterlassen können. Welches der folgenden BEST beschreibt die richtige Konfiguration für die Anforderungen dieses Kunden?

A. Das Modem befindet sich im Bridge-Modus, der Router befindet sich hinter dem Modem, und der Webserver befindet sich hinter dem Router.

FRAGE 265

Drahtlose Benutzer hatten Konnektivitätsprobleme. Die Untersuchung zeigt, dass benachbarte drahtlose Geräte, die nicht mit dem Netzwerk verbunden sind, zur Kommunikation auf der gleichen 5 GHz-Frequenz waren. Welches der folgenden Konzepte für drahtlose Leistungsprobleme definiert dieses Problem?

A.Interferenz

FRAGE 302

Die Verwaltung erfordert Fernzugriff auf Netzwerkgeräte, wenn der ISP ausfällt. Welches der folgenden Geräte würde die BESTE Lösung bieten?

D. Modem

FRAGE 284

Ein Techniker stellt eine Verbindung über ein VPN für den Fernzugriff auf den Server her. Welches der folgenden Protokolle sollte verwendet werden, um diese VPN-Verbindung sicher zu konfigurieren?

PPTP

A. IPSec

FRAGE 235

Eine Webanwendung ist nicht in der Lage, Kunden zu authentifizieren, damit sie auf ihre Rechnungen zugreifen können. Der Serveradministrator hat die LDAP-Abfrage getestet, erhält aber keine Ergebnisse. Welcher der folgenden Schritte ist der NÄCHSTE Schritt, den der Serveradministrator unternehmen sollte, um das Problem zu beheben?

A. Überprüfen Sie Port 636, um zu sehen, ob er blockiert wird.

FRAGE 272

Ein Techniker konfiguriert einen neuen Server mit einer IP-Adresse von 10.35.113.47 im Subnetz 10.35.112.0, um die maximale Anzahl von Hosts zu ermöglichen. Welcher der folgenden Punkte ist bei der Konfiguration der Netzwerkeinstellungen die richtige Subnetzmaske?

C. 255.255.240.0

FRAGE 289

Ein Netzwerkadministrator möchte den Umfang eines Subnetzes auf zwei nutzbare IP-Adressen innerhalb eines Klasse-C-Netzwerks einschränken. Welche der folgenden Angaben ist die korrekte CIDR-Notation?

192.170.10.0/24

C. 192.1.0.124/30

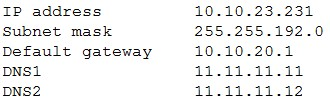

FRAGE 303

Ein Netzwerktechniker installierte einen neuen Host im Netzwerk. Der Host stellt keine Verbindung zu den Cloud-Servern des Unternehmens her. Der Techniker versucht, einen Server über die IP-Adresse anzupingen, ohne Erfolg. Überprüfen der IP-Adresse mithilfe von ipconfing-Anzeigen:

Welchen der folgenden Schritte sollte der Techniker als Nächstes ausführen, um festzustellen, wo sich das Problem befindet?

D. Führen Sie einen Tracert-Befehl aus, um zu lokalisieren, wo das Paket abgelegt wird.

FRAGE 247

Ein Techniker wurde über eingehenden HTTP-Verkehr auf dem LAN-Segment alarmiert, das keine Webserver enthalten sollte. Der Techniker hat die IP-Adresse des Ziel-Hosts und möchte feststellen, ob der Socket für HTTP offen ist. Welche der folgenden Aufgaben soll der Techniker ausführen?

C. Port-Scan

FRAGE 259

Ein Administrator möchte einen zusätzlichen Authentifizierungsfaktor für die entfernten SSH-Server implementieren. Wer von den folgenden erreicht dieses Ziel mit dem Prinzip "etwas, das Sie haben"?

A. Zertifikat

FRAGE 291

Ein Techniker hat einen abgelegenen Standort, der oft Stauprobleme hat. In diesem Fall kann der Remote-Router nicht über SSH verwaltet werden, da die Sitzung abgebrochen wird. Welche der folgenden Möglichkeiten ist eine mögliche Lösung für das Problem?

A. Out-of-Band-Verwaltung

FRAGE 278

Ein Netzwerktechniker in einem multinationalen Unternehmen wird gebeten, Mobiltelefone für leitende Angestellte zu kaufen, die häufig international reisen. Die Führungskräfte möchten, dass ihre Telefone auf Reisen mit Mobilfunkanbietern in mehreren Ländern zusammenarbeiten. Welchen der folgenden Mobilfunkstandards sollten diese neuen Telefone unterstützen?

A. GSM