CompTIA -neue Zusatzfragen

schau mer mol

schau mer mol

FRAGE 351

Mehrere mobile Benutzer melden Probleme bei der Verbindung mit dem WLAN in einem Lagerhaus. Ein Techniker testet die drahtlose Verbindung in der Lobby und kann eine erfolgreiche Verbindung herstellen. Die mobilen Benutzer können sich über den Mobilfunkdienst mit dem Internet verbinden, aber sie können auf keine internen Ressourcen im WLAN zugreifen. Der Techniker hat Warnungen über Geräte erhalten, die im gesamten Netzwerk aufgrund eines Stromausfalls ausfallen.

Welcher der folgenden Punkte ist am ehesten die Ursache für die WLAN-Probleme?

A. Die SSID ist so konfiguriert, dass sie nicht gesendet wird.

B. Das System ist für alle drahtlosen Benutzer gesperrt.

C. Der DHCP-Bereich für WLAN ist voll.

D. Der WAP im Lager ist ausgefallen.

D. Der WAP im Lager ist ausgefallen.

FRAGE 277

Ein Techniker sichert einen Serverraum durch die Implementierung einer Zwei-Faktor-Authentifizierungslösung. Welche der folgenden Möglichkeiten sollte der Techniker implementieren, um die BESTE Sicherheit für den Serverraum zu gewährleisten?

A. Türschloss und Fangeinrichtung

B. Serverschloss und Ausweisleser

C. Sicherheitspersonal und Zugangskontrolldienstplan

D. Biometrisches Schloss und Hardware-Token

D. Biometrisches Schloss und Hardware-Token

Frage 310

Nach der Verbindung mit dem Unternehmens-VPN kann die Workstation eines Benutzers nicht mehr auf Internet-Websites zugreifen. Ein Techniker stellt fest Wenn ein anderer Webbrowser auf demselben Computer gestartet wird, werden die Websites korrekt aufgerufen. Welche der folgenden Maßnahmen sollte der Techniker als Nächstes tun?

A. Überprüfen Sie die Proxy-Konfigurationseinstellungen des Browsers

B. Weisen Sie den Benutzer an, stattdessen den alternativen Webbrowser zu verwenden

C. Leeren Sie den DNS-Cache der Arbeitsstation

D. Scannen Sie die Arbeitsstation des Benutzers auf Malware

E. Trennen und erneutes Verbinden mit dem Unternehmens-VPN

A. Überprüfen Sie die Proxy-Konfigurationseinstellungen des Browsers

FRAGE 434

Wenn sich ein Mitarbeiter an einem Computer anmeldet, wird automatisch der Zugriff auf alle Anwendungen gewährt. Welcher der folgenden Punkte muss aktiviert werden, um diese Funktion zu ermöglichen?

A. Einmalige Anmeldung

B. Authentifizierungsberechtigungen

C. Microsoft-Verwaltungskonsole

D. Administratorrechte

A. Einmalige Anmeldung

FRAGE 367

Ein Techniker verschlüsselt die Laptops des Unternehmens mit BitLocker, aber einige der Laptops verfügen nicht über ein integriertes TPM.

Welche der folgenden Möglichkeiten würde es dem Techniker ermöglichen, BitLocker auf diesen Computern zu verwenden?

A. Ein USB-Stick

B. Ein Firmware-Update

C. Ein lokaler Datenträger

D. Zwei-Faktor-Authentifizierung

A. Ein USB-Stick

FRAGE 395

Der Chief Information Security Officer (CISO) möchte sicherstellen, dass das Unternehmen für den Fall eines Ransomware-Angriffs gerüstet ist. Der CISO hat Scans der Netzwerkschwachstellen, Firewall-Audits und ACL-Protokolle angefordert. Welche der folgenden Punkte sollte der CISO ebenfalls anfordern?

A. Überprüfungen der Cloud-Speicherplattform

B. Tests der Datensicherungen

C. Physische Penetrationstests

D. Aktualisierungen der NIDS-Signaturen

C. Physische Penetrationstests

FRAGE 332

Ein Techniker ist dabei, das Betriebssystem Mac OS X zu installieren. Der Techniker wird aufgefordert, das Dateisystem auszuwählen. Welches der folgenden Dateisysteme sollte der Techniker für die Installation des aufgeführten Betriebssystems verwenden?

A. Ext2

B. FAT32

C. HFS

D. NTFS

C. HFS

FRAGE 424

Ein Techniker installiert eine neue Software auf einem älteren Laptop, der mit einem aktuellen Betriebssystem ausgestattet ist. Die Software enthält ein Datenbank-Backend das ebenfalls installiert werden muss. Welche der folgenden Punkte sollte der Techniker überprüfen, um sicherzustellen, dass die Software ausgeführt werden kann bevor er sie installiert? (Wählen Sie zwei.)

A. Speicherverbrauch

B. Anzeigeeinstellungen.

C. Netzwerkauslastung

D. Speicherkapazität

E. Firewall-Regeln

F. Antivirus-Signaturen

A. Speicherverbrauch

D. Speicherkapazität

FRAGE 343

Bei der Fehlerbehebung eines Softwarefehlers auf dem Computer eines Benutzers findet ein Techniker unangemessene Inhalte. Welche der folgenden Maßnahmen sollte der Techniker ZUERST durchführen?

A. Bewahren Sie die Daten auf einem externen Laufwerk auf.

B. Melden Sie die Entdeckung über die richtigen Kanäle.

C. Dokumentieren Sie den Fund.

D. Löschen Sie die Daten und informieren Sie den Benutzer.

C. Dokumentieren Sie den Fund.

FRAGE 327

Auf dem Bildschirm eines Benutzers erscheint ein Fenster, das besagt, dass die Dateien des Computers verschlüsselt wurden und ein Zugangscode verwendet werden muss, um die Daten des Benutzers freizuschalten. Dies ist ein Beispiel für:

A. Ransomware.

B. falsche Dateiberechtigungen.

C. einen Virus.

D. ein ungültiges Zertifikat.

A. Ransomware.

FRAGE 323

Ein Techniker ist dabei, eine kürzlich entdeckte Trojaneranwendung vom Laptop eines Benutzers zu entfernen. Welche der folgenden Schritte sollte der Techniker ausführen, um eine erneute Infektion desselben Computers zu verhindern?

A. Aktivieren Sie die Windows-Systemwiederherstellung nach dem Neustart des Geräts erneut.

B. Untersuchen Sie die Symptome, um die Bedrohung zu identifizieren.

C. Aktualisieren Sie das Betriebssystem und die Anti-Malware-Signaturen.

D. Isolieren Sie den infizierten Computer von allen Netzwerken.

C. Aktualisieren Sie das Betriebssystem und die Anti-Malware-Signaturen.

FRAGE 465

Ein Smartphone-Benutzer hat im Webmail-Posteingang des Geräts unerwünschte E-Mails erhalten, die personenbezogene Daten enthalten. Welche der folgenden Schritte sollte der Benutzer ZUERST unternehmen, um die Ursache des Problems zu ermitteln?

A. Melden Sie die E-Mails als Spam.

B. Überprüfen Sie die Berechtigungen für alle installierten Anwendungen von Drittanbietern.

C. Löschen Sie das Webmail-Konto und erstellen Sie ein neues.

D. Stellen Sie das Smartphone auf die Werkseinstellungen zurück.

B. Überprüfen Sie die Berechtigungen für alle installierten Anwendungen von Drittanbietern.

FRAGE 438

Der Standard-Webbrowser von Windows 7 zeigt die meisten Websites auf dem PC eines Benutzers nicht korrekt an. Das Problem trat auf, nachdem der Benutzer viele Einstellungen geändert hatte, aber der Benutzer kann sich nicht mehr daran erinnern, welche Einstellungen geändert wurden. Welche der folgenden Möglichkeiten sollte ein Techniker nutzen, um die ursprüngliche Konfiguration wiederherzustellen?

A. Internetoptionen

B. Programme und Funktionen

C. Geräte-Manager

D. Netzwerk-Optionen

A. Internetoptionen

FRAGE 408

Die IT-Abteilung unterstützt ein Upgrade der Software eines Drittanbieters, die die Lohnbuchhaltung zur Zeiterfassung und Erstellung von Gehaltsabrechnungen verwendet. Als vor drei Jahren Änderungen vorgenommen wurden, gab es Probleme mit dem Upgrade. Welchen der folgenden Änderungsmanagementprozesse sollte die IT-Abteilung nach dem Scoping der Änderung, aber vor der Implementierung der neuen Softwareversion anwenden?

A. Risikoanalyse

B. Genehmigungen durch das Management

C. Wirtschaftliche Durchführbarkeit

D. Software-Kompatibilität

E. Backout-Plan

A. Risikoanalyse

FRAGE 476

Ann, eine Benutzerin, hat einen Techniker um Hilfe mit ihrem Computer gebeten. Ann hat versucht, ihn mit einfachen Upgrades zu beschleunigen, war aber nicht erfolgreich. Sie fügte Arbeitsspeicher hinzu und entfernte unnötige Anwendungen, die nicht mehr verwendet wurden. Nachdem sie die Anwendungen entfernt hatte, schien der Computer jedoch langsamer zu werden. Welche der folgenden Möglichkeiten ist die BESTE Lösung?

A. Defragmentieren Sie die Festplatte.

B. Beenden Sie die entfernten Aufgaben.

C. Führen Sie Software-Updates durch.

D. Erstellen Sie das Benutzerprofil neu.

A. Defragmentieren Sie die Festplatte.

FRAGE 329

Ein Benutzer berichtet, dass eine Anwendung in den letzten zwei Tagen beim Buchen von Transaktionen unerwartet geschlossen wurde. Wenn ein Administrator versucht, auf die Anwendung zuzugreifen, wird ein Fehler erzeugt, der besagt, dass eine Datenbibliothek fehlt. Welche der folgenden Möglichkeiten sollte ein Techniker ZUERST versuchen?

A. Deinstallieren Sie die Anwendung und installieren Sie sie erneut über die Windows-Systemsteuerung.

B. Installieren Sie die Anwendung über die Systemsteuerung von Windows neu.

C. Reparieren Sie die Anwendung über die Systemsteuerung von Windows.

D. Suchen Sie die fehlende Datenbibliothek und kopieren Sie sie in den Windows-Programmordner.

C. Reparieren Sie die Anwendung über die Systemsteuerung von Windows.

FRAGE 272

Joe, ein Techniker, konfiguriert erweiterte Sicherheitseinstellungen auf einem SOHO-Router. Joe kann die Einstellungen, die er ändern möchte, nicht finden, aber die Online-Händlerdokumentation enthält Anweisungen für die Konfiguration dieser Einstellungen. Welche der folgenden Schritte sollte der Techniker durchführen?

A. Konfigurieren Sie die Inhaltsfilterung

B. Nach einem Firmware-Update suchen

C. Deaktivieren Sie den SSID-Broadcast

D. Ändern Sie die Firewall-Einstellungen

B. Nach einem Firmware-Update suchen

FRAGE 482

Ein Kunde hat einen Computer zum Herunterladen und Kopieren von Dateien auf ein USB-Flash-Laufwerk verwendet. Der Kunde trat versehentlich auf die Steckdosenleiste, woraufhin sich der Computer plötzlich ausschaltete. Als der Computer wieder eingeschaltet wurde, zeigte er eine Fehlermeldung an: Kein Betriebssystem gefunden. Welche der folgenden Maßnahmen sollte ein Techniker als Nächstes durchführen?

A. Schließen Sie eine USV an.

B. Reparieren Sie das Betriebssystem.

C. Überprüfen Sie die Bootreihenfolge.

D. Führen Sie eine Hardware-Diagnose durch.

C. Überprüfen Sie die Bootreihenfolge.

FRAGE 480

Ein Benutzer erhält die folgende Fehlermeldung, während er auf einem PC im Internet surft: Die Verbindung ist nicht privat. Bei der Überprüfung stellt ein Techniker fest, dass das Problem nur auf der Banking-Website des Benutzers auftritt und sich das Problem auf einem anderen PC duplizieren lässt. Die Funktion zum Anzeigen des Zertifikats zeigt, dass es gültig ist und das gestrige Datum als Ablaufdatum hat. Welche der folgenden Maßnahmen sollte der Techniker als Nächstes ergreifen?

A. Ignorieren Sie den Fehler und akzeptieren Sie das Zertifikat.

B. Melden Sie den Zertifikatsfehler an die Bank.

C. Laden Sie ein aktualisiertes Zertifikat herunter.

D. Stoppen und starten Sie die Zertifikatsdienste neu.

E. Führen Sie eine Neuinstallation des Desktops durch, da er Malware enthält.

D. Stoppen und starten Sie die Zertifikatsdienste neu.

FRAGE 479

Ein Benutzer hat kürzlich Updates auf einem Windows-Computer durchgeführt. Seitdem liest das externe CD-Laufwerk keine Discs mehr. Der Benutzer hat das externe Laufwerk an einen anderen Computer angeschlossen, der nicht aktualisiert wurde, und hat dann die Datenträger erfolgreich ausgeführt. Welche der folgenden Maßnahmen sollte der Benutzer ergreifen, um das Problem zu beheben?

A. Aktualisieren Sie das Laufwerk.

B. Ersetzen Sie die Discs.

C. Setzen Sie die Treiber zurück.

D. Installieren Sie die Firmware neu.

C. Setzen Sie die Treiber zurück.

FRAGE 391

Ein Techniker schließt ein 16-GB-Jump-Laufwerk an einen Windows-PC an, das mehrere kleinere Partitionen enthält, die nicht beschreibbar sind. Welcher der folgenden einzelnen DiskPart-Befehle kann verwendet werden, um das Laufwerk wiederherzustellen, so dass es mit voller Kapazität formatiert werden kann?

A. extend

B. merge

C. clean

D. repair

C. clean

Frage 399

Ein Techniker härtet eine Windows-Arbeitsstation. Eine der Härtungsanforderungen für die Workstation ist die Verhinderung potenzielle Angriffe auf das lokale System zu verhindern. Welche der folgenden Schritte sollte der Techniker durchführen, um diese Anforderung am besten zu erfüllen?

A. Beenden Sie den Dienst lsass.exe, der auf dem System läuft.

B. Deinstallieren Sie das Antivirenprogramm und installieren Sie es neu.

C. Deaktivieren und benennen Sie das Administratorkonto um.

D. Aktualisieren Sie das System mit den neuesten Sicherheitsupdates.

D. Aktualisieren Sie das System mit den neuesten Sicherheitsupdates.

FRAGE 444

Ein Techniker behebt ein PC-Problem und stellt fest, dass es sich um Malware handelt. Um den PC zu reparieren, versucht der Techniker, ein Tool zum Entfernen von Malware herunterzuladen, stellt aber fest, dass der PC keine Verbindung zum Internet herstellen kann. Welche der folgenden Möglichkeiten erklärt am ehesten, warum der PC nicht auf das Internet zugreifen kann?

A. Der PC befindet sich in Quarantäne.

B. Die Systemwiederherstellung ist deaktiviert.

C. Auf dem PC läuft derzeit ein Virenschutzprogramm.

D. Malware hat die NIC-Treiber beschädigt.

D. Malware hat die NIC-Treiber beschädigt.

FRAGE 384

Ein Helpdesk-Techniker erhält einen Anruf von einem Benutzer, bei dem ein wiederkehrendes Problem auftritt. Der Benutzer beschwert sich und verlangt eine sofortige, dauerhafte Lösung. Welche der folgenden Maßnahmen sollte der Techniker als Nächstes ergreifen?

A. Überprüfen Sie alle vorhandenen Fallnotizen von früheren Anrufen und schildern Sie das Problem erneut.

B. Entschuldigen Sie sich für die Unannehmlichkeiten und leiten Sie den Anruf an einen Vorgesetzten weiter.

C. Bitten Sie den Benutzer, die einzelnen Schritte zu erläutern, die zu dem Problem geführt haben.

D. Stellen Sie auf der Grundlage der Angaben des Benutzers eine Theorie der wahrscheinlichen Ursache auf.

A. Überprüfen Sie alle vorhandenen Fallnotizen von früheren Anrufen und schildern Sie das Problem erneut.

FRAGE 411

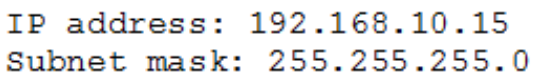

Ein Techniker konfiguriert eine statische IP-Adresse auf einem Windows-Rechner. Die Informationen lauten wie folgt:

Welche der folgenden Adressen wäre eine gültige Standard-Gateway-Adresse?

A. 192.168.0.1

B. 192.168.9.1

C. 192.168.10.254

D. 192.168.15.10

C. 192.168.10.254

FRAGE 460

Welches der folgenden Geräte wird am ehesten an einen Computer angeschlossen, um im Falle eines Stromausfalls Strom zu liefern?

A. Batterie-Backup

B. Überspannungsableiter

C. Tragbarer Generator

D. Wechselrichter

A. Batterie-Backup

FRAGE 429

Ein Techniker hat auf dem Laptop eines Kunden ein In-Place-Upgrade auf Windows 10 durchgeführt. Nach dem Upgrade funktioniert eine proprietäre Softwareanwendung nicht mehr. Der Techniker stellt fest, dass die Software nicht mit Windows 10 kompatibel ist. Welche der folgenden Optionen ist die BESTE, um die Software wieder funktionsfähig zu machen?

A. Wenden Sie alle bekannten Updates auf das aktualisierte Betriebssystem an.

B. Führen Sie das In-Place-Upgrade auf das ursprüngliche Betriebssystem zurück.

C. Führen Sie die Anwendung im Kompatibilitätsmodus aus.

D. Installieren Sie das ursprüngliche Betriebssystem neu.

C. Führen Sie die Anwendung im Kompatibilitätsmodus aus.

FRAGE 281

Ein Techniker hat erfolgreich Malware vom Computer eines Benutzers entfernt, und die letzten Scans haben keine Infektionen mehr angezeigt. Der Computer hat jedoch nach einigen Stunden der Nutzung Probleme beim Zugriff auf Websites mit Internet Explorer. Einige entfernte Websites geben Fehlermeldungen aus, und andere Websites werden nicht richtig angezeigt. Welche der folgenden Optionen sollte der Techniker NÄCHSTENS nutzen, um dieses Problem zu beheben?

A. Internetoptionen - Erweitert

B. System - Remote-Einstellungen

C. Ordneroptionen - Ansichtsoptionen

D. Anzeigeeinstellungen - Auflösung

A. Internetoptionen - Erweitert

Frage 294

Ein Techniker muss sich über eine sichere Terminalanwendung mit einem Server verbinden. Der Techniker muss in der Lage sein, den Server schnell neu zu starten und alle Daemons mit dieser Anwendung neu zu starten. Welche der folgenden Methoden wird der Techniker am ehesten verwenden? (Wählen Sie zwei.)

A. SSH

B. Telnet

C. Putty

D. HTTPS

E. Fernunterstützung

F. RDP

A. SSH

F. RDP

FRAGE 335

Ein Benutzer kann auf keine internen Websites zugreifen, wohl aber auf einige externe Websites. Welche der folgenden Optionen wird dieses Problem am ehesten lösen?

A. Deinstallieren Sie den Browser und installieren Sie ihn neu.

B. Überprüfen Sie die richtigen Proxy-Einstellungen.

C. Deaktivieren Sie die Firewall.

D. Deaktivieren Sie den Netzwerkadapter und aktivieren Sie ihn erneut.

B. Überprüfen Sie die richtigen Proxy-Einstellungen.

Frage 415

Ein Kunde hat einen Windows 7 x86-Computer mit 4 GB RAM und muss den RAM aufrüsten, um die Mindestanforderungen für eine neue Software zu erfüllen. Welche der folgenden Möglichkeiten sollte ein Techniker dem Kunden ZUERST empfehlen?

A. Umstellung auf ein Linux-Betriebssystem

B. Einbau einer neuen SSD

C. Verwendung einer 64-Bit-Architektur

D. Installation von 8 GB DDR4-RAM

D. Installation von 8 GB DDR4-RAM

Frage 295

Ein Techniker wird auf einen Virus auf einem PC aufmerksam gemacht. Der Techniker isoliert den PC vom Netzwerk. Nachdem er sich vergewissert hat, dass es keine anderen infizierten PCs im Netzwerk gibt, welche der folgenden Methoden ist für den Techniker die sicherste, um den infizierten PC zu reinigen?

A. Laden Sie das Sicherheits-Patch herunter und wenden Sie es an, das die ausgenutzte Sicherheitslücke behebt.

B. Verwenden Sie die Systemwiederherstellung, um den PC auf einen früheren Wiederherstellungspunkt zurückzubringen

C. Führen Sie eine Neuinstallation des Computers durch und aktualisieren Sie ihn mit allen aktuellen Patches

D. Laden Sie eine andere Antiviren-Software herunter, die den Virus unter Quarantäne stellt

C. Führen Sie eine Neuinstallation des Computers durch und aktualisieren Sie ihn mit allen aktuellen Patches

Frage 449

Eine Microsoft-Anwendung wird nicht geöffnet, wenn ein Benutzer darauf klickt. Stattdessen wird die folgende Fehlermeldung eingeblendet: Diese Anwendung ist abgestürzt. Möchten Sie einen Fehlerbericht an Microsoft senden? Welche der folgenden

sollte der Benutzer ZUERST versuchen, dieses Problem zu beheben?

A. Öffnen Sie die Anwendung mit administrativen Rechten.

B. Öffnen Sie einen Ausführungsbefehl und geben Sie dann den Namen der Anwendung ein.

C. Starten Sie den Computer im abgesicherten Modus neu und versuchen Sie, das Programm zu öffnen.

D. Deinstallieren Sie das Programm, nachdem Sie alle zugehörigen Daten gespeichert haben, und installieren Sie das Programm neu.

D. Deinstallieren Sie das Programm, nachdem Sie alle zugehörigen Daten gespeichert haben, und installieren Sie das Programm neu.

FRAGE 339

Ein Benutzer erhielt einen Anruf von einer Bank, um eine Überweisung zu bestätigen; der Benutzer hat jedoch keinen solchen Antrag erstellt. Bei der Fehlersuche stellt ein Techniker fest, dass es im Konto des Benutzers Regeln gibt, die die E-Mails an eine externe E-Mail-Adresse weiterleiten und die E-Mails von der Bank löschen. Dies ist ein Beispiel für:

A. Spam-E-Mails.

B. ungültige Zertifikate.

C. Gekaperte E-Mails.

D. Browser-Pop-ups.

C. Gekaperte E-Mails.

FRAGE 368

Bei welchem der folgenden Betriebssysteme hat der Herausgeber die Möglichkeit entfernt, automatische Updates über das Applet der Systemsteuerung zu deaktivieren?

A. Windows Server 2012 R2

B. Windows Server 2016

C. Windows 7

D. Windows 8.1

E. Windows 10

E. Windows 10

FRAGE 474

Ein Benutzer versucht, auf einer Linux-Workstation eine Datei zu finden, die eine bestimmte Zeichenfolge enthält. Der Benutzer findet die Datei und muss dann in ein anderes Verzeichnis navigieren, um mit ihr zu arbeiten. Welchen der folgenden Befehle sollte der Benutzer eingeben, um diese beiden Aufgaben zu erfüllen? (Wählen Sie zwei.)

A. grep

B. chmod

C. rm

D. pwd

E. sudo

F. cd

A. grep

F. cd

FRAGE 406

Ein Benutzer hat eine Website besucht und einen Windows 10-Computer mit einem Virus infiziert. Ein Techniker behebt das Problem, aber der Virus wird jedoch jedes Mal ausgeführt, wenn der Computer neu gestartet wird. Welche der folgenden Möglichkeiten sollte der Techniker als Nächstes versuchen, um das Problem zu beheben?

A. Verwenden Sie den erweiterten Startmodus, um ein Systemabbild wiederherzustellen.

B. Booten Sie in den abgesicherten Modus und führen Sie den Systemdatei-Überprüfer aus.

C. Booten Sie im abgesicherten Modus und führen Sie den Task-Manager aus.

D. Verwenden Sie den erweiterten Startmodus, um die Windows-Systemwiederherstellung auszuführen.

B. Booten Sie in den abgesicherten Modus und führen Sie den Systemdatei-Überprüfer aus.

FRAGE 319

Ein Benutzer kann ordnungsgemäß auf die interne Website des Unternehmens zugreifen, aber einige E-Commerce-Websites werden nicht mehr geladen und durch eine Fehlermeldung ersetzt. Der Techniker, der das Problem behebt, versucht, den Malware-Scanner über das Netzwerk zu aktualisieren, aber die automatische Aktualisierung schlägt fehl. Eine manuelle Aktualisierung über ein USB-Laufwerk ist jedoch erfolgreich. Nach einer vollständigen Systemüberprüfung werden auf dem Gerät keine Viren gefunden. Welcher der folgenden Punkte ist die wahrscheinlichste Ursache für das Problem?

A. Falsche Zeit

B. Browser-Umleitung

C. Gekaperte E-Mail

D. Schädliches Antivirusprogramm

B. Browser-Umleitung

FRAGE 300

Welche der folgenden Schritte sollte ein Techniker durchführen, wenn der mitgelieferte Windows-Treiber für eine Grafikkarte nicht über die benötigten Funktionen hat?

A. Installieren Sie den Treiber eines Drittanbieters von der Website des Herstellers

B. Aktualisieren Sie den mitgelieferten Windows-Treiber über Windows Update

C. Flashen Sie die Firmware im BIOS auf die neueste Version

D. Ersetzen Sie die Grafikkarte durch eine Karte, die von Windows nativ unterstützt wird

B. Aktualisieren Sie den mitgelieferten Windows-Treiber über Windows Update

Frage 397

Welche der folgenden Sicherheitseinstellungen können für einen Ordner geändert werden, um die Weitergabe von Berechtigungen zu stoppen und neue Rechte zuzuweisen?

A. Vererbung

B. Eigentum

C. Gemeinsame Nutzung

D. Verschlüsselung

A. Vererbung

FRAGE 470

Ein Techniker stellte von einem Arbeitsplatz aus eine Fernverbindung zu einem Netzwerk-Switch her. Während eines Audits stellte ein Sicherheitsanalytiker fest, dass der Techniker den Benutzernamen und das Passwort im Klartext über das Netzwerk übertragen hat. Welche der folgenden Fernzugriffstechnologien hat der Techniker für die Verbindung verwendet?

A. Telnet

B. SSH

C. SFTP

D. RDP

A. Telnet

FRAGE 422

Ein Endbenutzer, der häufig auf Reisen ist, erhält eine Menge Spam- und Ransomware-E-Mails. Der Benutzer hat einen Techniker gebeten, ihm zu helfen dass die Daten sicher sind und regelmäßig dupliziert werden, ohne dass Geräte benötigt werden. Welche der folgenden Möglichkeiten wäre die BESTE Methode?

A. Konto-Wiederherstellung

B. Lokaler Wiederherstellungspunkt

C. Cloud-Speicher

D. Verschlüsselung auf Dateiebene

C. Cloud-Speicher

FRAGE 478

Ein Unternehmen erstellt einen Disaster-Recovery-Plan. Welcher der folgenden Punkte sollte implementiert werden, um am BESTEN sicherzustellen, dass die Daten des Unternehmens im Falle einer Katastrophe erfolgreich wiederhergestellt werden können?

A. Backups auf Dateiebene

B. Backups für kritische Anwendungen

C. Regelmäßige Sicherungstests

D. Backups im Cloud-Speicher

E. Redundante Backups vor Ort

A. Backups auf Dateiebene

Frage 451

Ein Techniker implementiert eine mehrstufige Authentifizierung für die Anmeldung im Netzwerk. Das Netzwerk erfordert bereits einen Benutzernamen und ein Kennwort zur Authentifizierung von Benutzern. Welche der folgenden Optionen sollte der Techniker hinzufügen, um die Multifaktor-Anforderung zu erfüllen?

A. Passphrase

B. Wissensbasierte Authentifizierung

C. PIN

D. Daumenabdruck

C. PIN

FRAGE 366

Ein Techniker richtet einen drahtlosen SOHO-Router ein und muss dabei die folgenden Anforderungen einhalten:

- Der Router darf keinem Gerät eine Netzwerkadresse zuweisen.

- Alle Geräte im Büro müssen auf Netzwerkressourcen und das Internet zugreifen können.

Welche der folgenden Schritte sollte der Techniker durchführen, um diese Anforderungen zu erfüllen?

A. Weisen Sie allen Geräten statische IP-Adressen zu.

B. Richten Sie eine MAC-Filterung für alle Geräte ein.

C. Stellen Sie alle Geräte in eine DMZ.

D. Aktivieren Sie die Portweiterleitung für alle Geräte.

A. Weisen Sie allen Geräten statische IP-Adressen zu.

FRAGE 325

Ein Techniker säubert eine Windows-Workstation von Malware.

Welche der folgenden Maßnahmen würde am ehesten ein erneutes Auftreten der gleichen Malware verhindern?

A. Aktivieren Sie die Schattenkopie.

B. Deaktivieren Sie die Systemwiederherstellung.

C. Aktualisieren Sie die Stammzertifikate.

D. Ändern Sie die Dateiberechtigungen.

B. Deaktivieren Sie die Systemwiederherstellung.

FRAGE 296

Ein Netzwerkadministrator überprüfte Anwendungen auf dem Desktop eines Benutzers und bemerkte ein Programm, das zur Synchronisierung eines mobilen Geräts mit dem Kalender des Desktops synchronisiert. Welche der folgenden mobilen Sicherheitsmethoden sollte implementiert werden, um sicherzustellen, dass Unternehmensdaten nicht auf Cloud-Servern ausgetauscht werden?

A. Fernlöschung

B. Geräteverschlüsselung

C. Biometrische Authentifizierung

D. Unternehmens-Sandbox

D. Unternehmens-Sandbox

Frage 388

Ein Kunde vermisst Dateien in den Ordnern Desktop und Dokumente, nachdem er sich an einem PC angemeldet hat. Ein Techniker sucht im Papierkorb nach den Objekten, aber dort ist nichts zu finden. Welche der folgenden Schritte sollte der Techniker als Nächstes unternehmen?

A. Deaktivieren Sie den Start der Anwendung.

B. Erstellen Sie das Benutzerprofil neu.

C. Installieren Sie das Betriebssystem neu.

D. Deaktivieren Sie die Update-Dienste.

D. Deaktivieren Sie die Update-Dienste.

FRAGE 405

Ann, eine Benutzerin, richtet ein neues Mobiltelefon ein, und das Telefon fragt nach einer Authentifizierungsmethode, um das Gerät zu registrieren. Ann ist sich nicht sicher, welche Methode akzeptabel ist. Welche der folgenden Methoden würde ein Techniker Ann am ehesten empfehlen?

A. Gesichtssperre

B. Sprachsperre

C. Passcode-Sperre

D. Fingerabdruck-Sperre

C. Passcode-Sperre

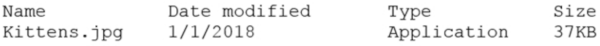

Frage 283

Ein Benutzer hat kürzlich einen JPEG-Anhang aus einer E-Mail heruntergeladen. Wenn der Benutzer auf den Anhang klickt, wird anstelle eines Bildes ein kleines Eingabeaufforderungsfenster für einige Sekunden angezeigt und dann verschwindet es. Ein Techniker sieht sich die Datei an und sieht das Folgende:

Welches der folgenden Dienstprogramme der Windows-Systemsteuerung sollte der Techniker verwenden, um dieses Problem zu beheben?

A. Ordner-Optionen

B. Anzeigeeinstellungen

C. Geräte-Manager

D. Internetoptionen

A. Ordner-Optionen

FRAGE 352

Ein Benutzer versucht, eine Client/Server-Anwendung zu öffnen, aber es erscheint eine Aufforderung zur Eingabe des Benutzernamens und des Kennworts. Der Benutzer ist in der Lage den E-Mail-Client ohne Probleme öffnen und verwenden. Die Workstation des Benutzers ist ein Leih-Laptop. Alle Mitarbeiter des Unternehmens verfügen über Administratorrechte auf ihren einzelnen Arbeitsstationen.

Welcher der folgenden Punkte verhindert am ehesten, dass der Benutzer dieses Programm ausführen kann?

A. EFS

B. NTFS

C. UTP

D. UAC

D. UAC

Frage 311

Ein Benutzer ist nicht in der Lage, ein Dokument auf einem freigegebenen Laufwerk von einer Linux-Workstation zu öffnen. Welcher der folgenden Befehle würde dem Benutzer helfen, Zugriff auf das Dokument zu erhalten?

A. chmod

B. ifconfig

C. pwd

D. grep

A. chmod

FRAGE 345

Welcher der folgenden Punkte ist ein Beispiel für PHI?

A. Telefon-Nummer

B. Kreditkartennummer

C. Gehaltsangaben

D. Informationen über den Arbeitgeber

A. Telefon-Nummer

FRAGE 299

Ann, eine Mitarbeiterin, hat versucht, mit einem vom Unternehmen ausgegebenen mobilen Gerät auf eine interne Dateifreigabe zuzugreifen, während sie im Ausland unterwegs war. im Ausland. Sie hat das Gerät aufgrund einer Aktualisierung des mobilen Betriebssystems neu gestartet, kann nun aber nicht mehr auf Unternehmensdaten zugreifen. Ann ruft und ein Techniker bestätigt, dass sie telefonieren und auf Websites zugreifen kann. Welche der folgenden Möglichkeiten sollte der Techniker als Nächstes vorschlagen, um das Problem zu beheben?

A. Navigieren Sie zu dem VPN-Profil in den Geräteeinstellungen, löschen Sie den Pre-Shared Key und starten Sie das Gerät neu.

B. Weisen Sie Ann an, die MDM-Anwendung des Unternehmens zu öffnen, um die ordnungsgemäße Funktion sicherzustellen

C. Navigieren Sie zur Intranetseite des Unternehmens und verwenden Sie Hyperlinks für den Zugriff auf die Dateifreigabe

D. Weisen Sie Ann an, TLS 1.0 in den Geräteeinstellungen zu deaktivieren.

A. Navigieren Sie zu dem VPN-Profil in den Geräteeinstellungen, löschen Sie den Pre-Shared Key und starten Sie das Gerät neu.

Frage 443

Ein Anbieter benötigt Fernzugriff auf einen bestimmten Server, um ein proprietäres Softwaresystem zu warten. Die Sicherheitsrichtlinien schränken die Verwendung von Port 3389 auf Mitarbeiter ein, erlauben aber den Befehlszeilenzugriff für Nicht-Mitarbeiter. Welche der folgenden Optionen müsste am ehesten aktiviert werden?

A. RDP

B. Telnet

C. SSH

D. FTP

A. RDP

Frage 263

Ein Benutzer kann nicht auf eine Netzwerkfreigabe zugreifen, aber er kann auf E-Mails zugreifen. Ein Techniker hat sich vergewissert, dass der Benutzer über die entsprechenden Berechtigungen für den Zugriff auf die Freigabe verfügt. Welchen der folgenden Befehle sollte der Techniker ZUERST verwenden?

A. ping

B. nslookup

C. net use

D. ipconfig

C. net use

Frage 309

Der PC eines Benutzers läuft langsam. Der Benutzer sagt, dass es keine Änderungen am PC gab. Welches der folgenden Tools sollte der Techniker verwenden, um die Ursache der Geschwindigkeitsreduzierung zu beheben?

A. DxDiag

B. Windows-Speicherdiagnose

C. Registerkarte Leistung im Task-Manager

D. Festplatten-Defragmentierer

C. Registerkarte Leistung im Task-Manager

FRAGE 340

Ein Techniker beseitigt einen Virus auf einer infizierten Workstation. Alle Benutzerdateien sind auf "System" gesetzt und versteckt. Welche der folgenden Schritte sollte ein Techniker NÄCHSTENS ausführen, um das System zu reparieren?

A. Sichern Sie die Benutzerdaten und erstellen Sie das Benutzerprofil neu.

B. Stellen Sie die Benutzerdaten wieder her und setzen Sie die Attribute der Benutzerdatei über eine Befehlszeile zurück.

C. Führen Sie die Systemwiederherstellung zu einem Datum vor der Infektion aus.

D. Führen Sie eine Neuinstallation des Betriebssystems durch und stellen Sie die Benutzerdaten wieder her.

E. Setzen Sie alle Dateiattribute im Profil des Benutzers über die Befehlszeile zurück.

C. Führen Sie die Systemwiederherstellung zu einem Datum vor der Infektion aus.

QUESTION 361

Welche der folgenden bewährten Praktiken sollte ein Techniker beachten, um das Risiko eines Stromschlags zu verringern?

A. Bewahren Sie die Komponenten in einer antistatischen Tasche auf.

B. Legen Sie Metallschmuck ab.

C. Verwenden Sie ein geeignetes Kabelmanagement.

D. Tragen Sie ein ESD-Handgelenkband.

D. Tragen Sie ein ESD-Handgelenkband.

Frage 472

Welche der folgenden Optionen ermöglicht eine Authentifizierung und Autorisierung pro Befehl?

A. TKIP

B. RADIUS

C. AES

D. TACACS

D. TACACS

QUESTION 471

Auf dem Desktop eines Benutzers lässt sich ein Buchhaltungsprogramm nicht ausführen. Der Startbildschirm des Programms wird angezeigt, und dann friert die Software ein. Welche der folgenden Maßnahmen sollte ein Techniker ZUERST ergreifen, um das Problem zu beheben?

A. Deinstallieren Sie die Anwendung, installieren Sie sie neu und starten Sie sie neu.

B. Setzen Sie den Speicher neu ein.

C. Stellen Sie sicher, dass der PC die Mindestanforderungen erfüllt.

D. Setzen Sie die Anzeigeeinstellungen des PCs zurück.

A. Deinstallieren Sie die Anwendung, installieren Sie sie neu und starten Sie sie neu.

FRAGE 409

Ein Netzwerktechniker erstellt eine Reihe von Skripten, die ihm helfen sollen, einige allgemeine Aufgaben zu erledigen. Der Techniker möchte in den Skripten Notizen hinterlassen, um den Zweck der einzelnen Abschnitte zu erklären und spätere Änderungen zu ermöglichen. Welche der folgenden Möglichkeiten sollte der Techniker verwenden?

A. Inline-Kommentare

B. Endbenutzer-Dokumentation

C. Änderungsmanagement

D. Umgebungsabhängige Variablen

A. Inline-Kommentare

FRAGE 354

Ein Techniker entfernt Malware von einer Workstation. Die Malware wurde über einen Phishing-Angriff installiert, der über einen der über einen Link in einer E-Mail gestartet wurde. Welche der folgenden Maßnahmen sollte der Techniker ergreifen, um dieses Problem zu beheben? (Wählen Sie zwei.)

A. Stellen Sie sicher, dass das Anti-Rootkit-Dienstprogramm auf dem neuesten Stand ist, und führen Sie es aus, um die Bedrohung zu entfernen.

B. Aktualisieren Sie die Host-Firewall, um Port 80 auf der Workstation zu blockieren.

C. Stellen Sie das System mit der letzten als gut bekannten Konfiguration über die Wiederherstellungskonsole wieder her.

D. Stellen Sie sicher, dass das Antivirenprogramm auf dem neuesten Stand ist und installieren Sie die neuesten Patches.

E. Weisen Sie den Benutzer darauf hin, E-Mail-Links zu überprüfen, indem Sie mit dem Mauszeiger über sie fahren, bevor Sie sie anklicken.

F. Stellen Sie sicher, dass der Endpunktschutz auf dem neuesten Stand ist, und führen Sie das Dienstprogramm zum Entfernen der Bedrohung aus.

C. Stellen Sie das System mit der letzten als gut bekannten Konfiguration über die Wiederherstellungskonsole wieder her.

E. Weisen Sie den Benutzer darauf hin, E-Mail-Links zu überprüfen, indem Sie mit dem Mauszeiger über sie fahren, bevor Sie sie anklicken.

FRAGE 475

Ein Techniker hat die Fehlerbehebung und Reparatur eines neu gefundenen Fehlers auf der Workstation eines Benutzers abgeschlossen. Der Techniker möchte die Reparaturschritte mit dem Rest des Teams teilen. Welche der folgenden Methoden wird der Techniker am ehesten anwenden?

A. Eintrag in die Wissensdatenbank

B. Nachricht im Team-Chat

C. E-Mail an den Teamleiter

D. Dokumentation des Vorfalls

D. Dokumentation des Vorfalls

FRAGE 346

Welcher der folgenden Punkte wird am ehesten als Systemvoraussetzung für die Installation einer Fotobearbeitungsanwendung angegeben in Microsoft Windows angegeben?

A. Festplattengeschwindigkeit

B. RAM-Anzahl

C. Netzwerk-Bandbreite

D. CPU-Kompatibilität

B. RAM-Anzahl

Frage 305

Wenn ein Computer auf eine HTTPS-Website zugreift, welche der folgenden Aussagen beschreibt, wie der Browser die Authentizität der entfernten Website feststellt?

A. Zertifikate

B. Software-Tokens

C. Firewall

D. Port-Sicherheit

A. Zertifikate

Frage 282

Ein Techniker überwacht ein Netzwerk und stellt fest, dass ein Ausfall aufgetreten ist, der zu einer erheblichen Unterbrechung des Geschäftsablauf verursachen könnte. Welche der folgenden Maßnahmen sollte der Techniker als Nächstes ergreifen?

A. Identifizieren Sie das Problem und seine Auswirkungen auf das Unternehmen

B. Melden Sie den Vorfall den zuständigen Teams oder dem Management zur Kenntnisnahme

C. Starten Sie eine Ursachenanalyse und erstellen Sie eine Dokumentation

D. Erstellen Sie einen Aktionsplan und setzen Sie die Lösung um

A. Identifizieren Sie das Problem und seine Auswirkungen auf das Unternehmen

FRAGE 393

Welches sind die besten Praktiken zur Vermeidung von ESD-bedingten Schäden beim Umgang mit internen Computerkomponenten? (Wählen Sie zwei.)

A. Erden Sie sich, bevor Sie Komponenten berühren.

B. Vermeiden Sie es, Bauteile RFI-Quellen auszusetzen.

C. Sorgen Sie für kühle und trockene Luft in der Arbeitsumgebung.

D. Fassen Sie die Karten an den Kanten an, um einen Kontakt mit den ICs zu vermeiden.

E. Tragen Sie stets einen angemessenen Augenschutz.

F. Stellen Sie sicher, dass die Hardware an eine geerdete Steckdose angeschlossen ist.

A. Erden Sie sich, bevor Sie Komponenten berühren.

D. Fassen Sie die Karten an den Kanten an, um einen Kontakt mit den ICs zu vermeiden.

Frage 378

Welche der folgenden Optionen wird mit WPA2-Enterprise zur Authentifizierung von Wireless-Clients verwendet?

A. TACACS+

B. LDAP

C. RADIUS

D. MDM

C. RADIUS

FRAGE 463

Ein Unternehmen möchte seine Sicherheitsmaßnahmen erhöhen, weil kürzlich ein Arbeitsplatz gehackt wurde. Welche der folgenden Maßnahmen bietet den BESTEN Schutz vor unbefugtem Zugriff auf die Workstations?

A. Implementierung von sicheren Passwörtern

B. Einschränkung der Benutzerrechte

C. Verschlüsseln des Dateisystems

D. AutoRun deaktivieren

A. Implementierung von sicheren Passwörtern

Frage 450

Ein Unternehmen verlangt eine mehrstufige Authentifizierung. Beim Zugriff auf eines der verfügbaren RemoteApp-Programme, die eine Authentifizierung erfordert, wird der Benutzer nicht zur Eingabe einer PIN aufgefordert. Welche der folgenden Aussagen beschreibt dieses Szenario am BESTEN?

A. Prinzip der geringsten Berechtigung

B. Ablauf des Passworts

C. Einmalige Anmeldung

D. Vererbung von Berechtigungen

D. Vererbung von Berechtigungen

FRAGE 291

Auf einem ferngesteuerten Self-Checkout-Gerät in einem Einzelhandelsgeschäft läuft Windows 10. Das Image enthält Treiber für lokal angeschlossene Hardware von Drittanbietern (z. B. Quittungsdrucker), Anwendungen von Drittanbietern und proprietäre Anwendungen, die von der IT-Abteilung des Unternehmens. An der Selbstbedienungskasse treten Fehler auf, und die Mitarbeiter des Geschäfts werden angewiesen, das Betriebssystem neu zu laden.

Welche der folgenden Optionen wäre die BESTE, um die volle Funktionalität dieses Geräts mit dem geringsten Verwaltungsaufwand wiederherzustellen?

A. CD-RW

B. BD-R

C. Thin Client

D. Netzwerk-Boot

A. CD-RW

Frage 416

Ein Techniker führt Windows auf den Mac-Arbeitsplätzen eines Unternehmens aus, ohne dass dem Unternehmen dadurch zusätzliche Kosten entstehen. Die Windows-Lizenzen wurden in der Vergangenheit erworben. Die Benutzer müssen sowohl Windows- als auch Mac-Betriebssysteme auf ihren laufen lassen, aber nie gleichzeitig. Welche der folgenden Möglichkeiten wäre die BESTE, um dies zu erreichen?

A. Führen Sie einen PXE-Boot auf den Workstations durch.

B. Installieren Sie Virtualisierungssoftware.

C. Verwenden Sie Mission Control auf den Mac-Workstations.

D. Installieren Sie Boot Camp auf den Workstations.

B. Installieren Sie Virtualisierungssoftware.

Frage 457

Ein Techniker aktualisiert einen Linux-Server, der sich im Lager befand. Nach dem Booten in den Einzelbenutzermodus wird ein Befehl ausgegeben, der den aktuellen Standort des Technikers im Dateisystem anzeigt. Welcher der folgenden Befehle wurde ausgegeben?

A. pwd

B. passwd

C. apt-get

D. grep

D. grep

Frage 446

Welcher der folgenden Punkte identifiziert Veränderungen in der Umgebung, wie z. B. einen Wechselstromausfall?

A. USV-Überwachung

B. MSDSC

C. ESD-Matte

D. Überspannungsableiter

B. MSDSC

Frage 287

Ein Kunde hat kürzlich Daten verloren, weil sie versehentlich gelöscht wurden. Der Kunde ruft einen Techniker an und bittet um die Installation einer Windows-Sicherungslösung zu installieren. Der Kunde muss sicherstellen, dass alle Unternehmensdaten gesichert werden und bei jeder Änderung schnell wiederhergestellt werden können. Welche der folgenden Lösungen würde der Techniker am ehesten empfehlen? (Wählen Sie zwei aus.)

A. Datei-Ebene

B. Bare Metal

C. Schnappschuss

D. Schattenkopie

E. Kritische Anwendungen

F. Bild-Ebene

C. Schnappschuss

D. Schattenkopie

Frage 286

Ein Benutzer verschiebt eine Datei von einem NTFS-Laufwerk auf ein anderes NTFS-Laufwerk. Welche der folgenden Aussagen beschreibt die Änderungen an den Berechtigungen?

A. Die Datei hat sowohl die Quell- als auch die Zielberechtigung

B. Die Datei behält die Quellberechtigungen

C. Die Dateiberechtigungen müssen manuell gesetzt werden

D. Die Datei erhält die Zielberechtigungen

A. Die Datei hat sowohl die Quell- als auch die Zielberechtigung

Frage 264

Ein Benutzer kann von einem Windows-Desktop aus nicht auf dem vernetzten Laserdrucker des Büros drucken. Ein Techniker versucht, eine Testseite zu drucken, aber es kommt nichts aus dem Drucker. Der Techniker versucht, von einem Etikettendrucker zu drucken, der über USB angeschlossen ist, aber auch von diesem Drucker kommt keine Ausgabe. Welche der folgenden Maßnahmen ist am ehesten geeignet, die Druckfunktionalität für beide Drucker wiederherzustellen? (Wählen Sie zwei.)

A. Starten Sie den kabelgebundenen AutoConfig-Dienst neu

B. Starten Sie den Windows-Firewall-Dienst neu

C. Schalten Sie den Etikettendrucker aus

D. Schalten Sie den Desktop aus

E. Schalten Sie den Laserdrucker aus

F. Starten Sie den Druckspooler-Dienst neu

D. Schalten Sie den Desktop aus

F. Starten Sie den Druckspooler-Dienst neu

FRAGE 284

Ein Techniker soll die Netzwerkausrüstung eines Lebensmittelgeschäfts um 23:00 Uhr aufrüsten. Da sich nur wenige Kunden im Geschäft befinden, möchte der Geschäftsleiter, dass der Techniker früher mit der Aufrüstung beginnt. Welcher der folgenden Schritte ist der NÄCHSTE, den der Techniker durchführen sollte?

A. Erstellen Sie einen Back-Out-Plan für die Filiale

B. Überprüfen Sie das Änderungsantragsdokument

C. Entwerfen Sie die neuen Netzwerkdiagramme

D. Genehmigung durch den Änderungsbeirat einholen

D. Genehmigung durch den Änderungsbeirat einholen

FRAGE 458

Ein Chief Information Officer (CIO) hat kürzlich erfahren, dass ein kritisches Update erforderlich ist, um mehrere Server im Unternehmen zu sichern. Der CIO bittet einen Techniker,: Die Patches gemäß den Best-Practice-Protokollen in der Umgebung bereitzustellen. Sicherstellen, dass die Server und Anwendungen nach der Installation ordnungsgemäß funktionieren. Welche der folgenden Schritte wird der Techniker wahrscheinlich als Nächstes durchführen?

A. Dokumentieren Sie die Geschäftsprozesse.

B. Erfassen Sie den Umfang der Änderung.

C. Führen Sie eine Risikoanalyse durch.

D. Entwickeln Sie einen Ausweichplan.

E. Dokumentieren Sie die Änderungen.

C. Führen Sie eine Risikoanalyse durch.

Frage 462

Ein Techniker muss einem Benutzer den RDP-Zugriff erlauben. Die Portweiterleitung ist bereits für Port 3389 eingerichtet. Der Techniker muss den abhörenden Port für den neuen Zugriff ändern. Welches der folgenden Betriebssystem-Tools sollte der Techniker auf dem PC verwenden, um den abhörenden Port für RDP zu ändern?

A. Lokale Firewall

B. MSTSC

C. MSINFO32

D. Dienste

D. Dienste

FRAGE 278

Nach einem Virenausbruch, der auf die Verwendung von USB zurückzuführen ist, muss ein Techniker den Benutzern so schnell wie möglich den Zugriff auf Wechsellaufwerke über USB-Ports so schnell wie möglich zu sperren. Der Techniker wurde gebeten, die Benutzer nicht zu stören. Welche der folgenden Möglichkeiten ist die BESTE für den Techniker, um diese Sicherheitsfunktion auszuführen?

A. Eine Gruppenrichtlinie verschieben

B. Weisen Sie eine lokale Sicherheitsrichtlinie zu

C. Ein Netzwerk-Anmeldeskript erstellen

D. Aktualisieren Sie die AUP

B. Weisen Sie eine lokale Sicherheitsrichtlinie zu

FRAGE 394

Ein Techniker aktualisiert einen Netzwerk-Switch an einem Standort. Der Techniker muss sicherstellen, dass die Daten nicht im Klartext über nicht vertrauenswürdige Netzwerke gesendet werden. Welche der folgenden Möglichkeiten sollte der Techniker nutzen? (Wählen Sie zwei.)

A. SSH

B. SCP

C. TFTP

D. FTP

E. RDP

F. VNC

A. SSH

B. SCP

FRAGE 469

Die mobile Social-Media-Anwendung eines Benutzers versendet E-Mails im Namen des Benutzers. Der Benutzer hat jedoch keine neuen Berechtigungen für die Social-Media-Anwendung autorisiert. Der Benutzer hat diese Anwendung nur auf seinem Smartphone und auf keinem anderen Gerät installiert. Welche der folgenden Schritte sollte ein Techniker durchführen, um das Problem zu beheben?

A. Führen Sie einen Malware-Scan auf dem Gerät durch.

B. Weisen Sie den Benutzer an, das Kennwort des Geräts zu ändern.

C. Deaktivieren Sie den Zugriff auf die Kontakte des Benutzers.

D. Verweigern Sie den Zugriff auf Textnachrichten.

B. Weisen Sie den Benutzer an, das Kennwort des Geräts zu ändern.

Frage 442

Ein Kunde erhält ständig die folgende Meldung: Website aufgrund von PUP blockiert. Der Kunde bittet einen Techniker, das Problem sofort zu beheben. Welche der folgenden Maßnahmen sollte der Techniker ergreifen, um das Problem des Kunden zu lösen?

A. Überprüfen Sie den Computer des Kunden auf ein fehlerhaftes Antivirenprogramm.

B. Aktualisieren Sie die Antiviren-Software und führen Sie eine Überprüfung durch.

C. Raten Sie dem Kunden, die Website nicht erneut aufzurufen.

D. Aktivieren Sie Pop-ups für die Website, die der Kunde zu besuchen versucht.

D. Aktivieren Sie Pop-ups für die Website, die der Kunde zu besuchen versucht.

Frage 459

Ein Techniker muss Malware von einem Windows-System entfernen. Der Techniker hat bereits Nachforschungen über die Malware angestellt und festgestellt, dass es sich um einen Speichervirus handelt. Welche der folgenden Schritte sollte der Techniker als Nächstes unternehmen?

A. Deaktivieren Sie die Wiederherstellungspunkte.

B. Beheben Sie das Problem auf dem betroffenen System.

C. Informieren Sie den Benutzer.

D. Stellen Sie das betroffene System unter Quarantäne.

D. Stellen Sie das betroffene System unter Quarantäne.

FRAGE 298

Der Computer eines Kunden wurde über Nacht ausgeschaltet. Wenn der Kunde den Computer neu startet, wird ein erweitertes Startmenü angezeigt. Die Option zur Reparatur des Starts ist nicht erfolgreich und führt dazu, dass der Computer wiederholt neu gestartet wird, bis der erweiterte Startbildschirm wieder erscheint. Welche der folgenden Möglichkeiten sollte ein Techniker ZUERST versuchen?

A. Gehen Sie zum vorherigen Build zurück

B. Aktualisieren Sie den PC

C. Systemwiederherstellung ausführen

D. Systemabbild-Wiederherstellung durchführen

E. Den PC zurücksetzen

C. Systemwiederherstellung ausführen

Frage 437

Ein Techniker muss ein 64-GB-Flash-Laufwerk formatieren. Welches der folgenden Formate wird der Techniker am ehesten verwenden?

A. FAT

B. ExFAT

C. FAT32

D. CDFS

C. FAT32

FRAGE 396

Der Computer eines Benutzers fährt schnell hoch, ist aber bei der Anmeldung sehr langsam. Im Laufe des Tages wird er tendenziell schneller. Ein Techniker prüft die RAM-Nutzung, und es sieht tagsüber gut aus. Die Verlangsamung wird höchstwahrscheinlich von zu vielen verursacht:

A. Boot-Geräte.

B. Startanwendungen.

C. Gerätetreiber.

D. Laden von Windows-Profilen.

B. Startanwendungen.

FRAGE 402

Ein Administrator lädt einen neuen Linux-Server. Welches der folgenden Dateisysteme wählt der Administrator am ehesten für die die primäre Partition auswählen?

A. ExFAT

B. NTFS

C. ext3

D. Swap

C. ext3

FRAGE 363

Ein Windows-Benutzer meldet sich bei einem Netzwerk-Domänencomputer an, nachdem er kürzlich zu einem Roaming-Profil gewechselt ist. Der Benutzer berichtet extrem lange Startzeiten.

Welche der folgenden Punkte sollte ein Techniker überprüfen, um dieses Problem zu beheben?

A. Die Menge der Daten auf dem Desktop des Benutzers.

B. Die Gesamtmenge des auf dem Computer installierten RAM.

C. Der verfügbare freie Speicherplatz auf der Netzwerkfreigabe.

D. Die Größe der Windows-Auslagerungsdatei.

A. Die Menge der Daten auf dem Desktop des Benutzers.

Frage 468

Ein Ordner hat die Freigabeberechtigung "Jeder - Ändern", während die NTFS-Berechtigungen des Ordners auf "Jeder - Lesen" gesetzt sind. lesen. Welche der folgenden Optionen wäre die effektivste Berechtigung für jemanden, der über die Freigabe auf den Ordner zugreift? Freigabe zugreift?

A. Lesen

B. Ändern

C. Schreiben

D. Ändern

A. Lesen

Frage 326

Ein Techniker hat die Portsicherheit an einem Switchport aktiviert.

Welche der folgenden Aussagen beschreibt am BESTEN die Auswirkungen, die dies haben wird?

A. Geräte müssen mit einer Liste zulässiger MAC-Adressen übereinstimmen, bevor sie auf das Netzwerk zugreifen können.

B. Die Geräte müssen die von der MDM-Software festgelegten Richtlinien einhalten.

C. Die Software zur Verhinderung von Datenverlusten überwacht die Datenexfiltration an diesem Port.

D. Eine Firewall überwacht aktiv den Netzwerkverkehr mithilfe einer heuristischen Analyse.

A. Geräte müssen mit einer Liste zulässiger MAC-Adressen übereinstimmen, bevor sie auf das Netzwerk zugreifen können.

FRAGE 428

Ein Techniker muss Windows 10 auf einer 4-TB-Festplatte installieren. Welche der folgenden Schritte sollte der Techniker ausführen, um diese Aufgabe zu bewältigen?

A. Formatieren Sie das Laufwerk für die Verwendung von exFAT.

B. Konfigurieren Sie das Laufwerk für die Verwendung von GPT.

C. Konfigurieren Sie das Laufwerk für die Verwendung eines MBR.

D. Formatieren Sie das Laufwerk für die Verwendung von CDFS.

B. Konfigurieren Sie das Laufwerk für die Verwendung von GPT.

Frage 385

Welche der folgenden Methoden ist die gängigste, um den Zugriff von außen über einen drahtlosen SOHO-Router für bestimmte Programmzugriffe?

A. Aktivieren der Portweiterleitung

B. Erstellen einer Inhaltsfilter-Whitelist

C. Erhöhen der Funkleistungspegel

D. Angemessene Platzierung von Zugangspunkten

C. Erhöhen der Funkleistungspegel

Frage 301

Welche der folgenden Installationsmethoden ermöglicht es einem Techniker, Windows von einem entfernten Standort aus zu installieren?

A. USB

B. NetBoot

C. PXE

D. CD-ROM

C. PXE

FRAGE 338

Ein Kunde möchte ein externes 4-TB-Laufwerk mit einem Dateisystem formatieren, das sowohl mit Windows- als auch mit Linux-Betriebssystemen kompatibel ist.

Welche der folgenden Möglichkeiten sollte der Techniker dem Kunden vorschlagen?

A. Ext4

B. exFAT

C. NFS

D. FAT32

E. CDFS

D. FAT32

FRAGE 461

Joe, ein Benutzer, hat über das Wochenende keine E-Mails erhalten, wie er es normalerweise tut. Die Produktivitätssoftware funktioniert einwandfrei. Joe schaltet seinen Computer nie aus und lässt normalerweise alle Anwendungen geöffnet. Kein anderer Benutzer meldet E-Mail-Probleme. Welcher der folgenden Punkte ist am ehesten die Ursache für das Problem?

A. Es liegt ein Fehler bei der Aktualisierung des Betriebssystems vor.

B. Die Abwesenheit ist eingeschaltet.

C. Es liegt ein Problem mit der Internetverbindung vor.

D. Die SMTP-Dienste werden nicht ausgeführt.

C. Es liegt ein Problem mit der Internetverbindung vor.

Frage 270

Welche der folgenden Windows-Versionen führte die Verwendung von Anwendungen in der Metro-Oberfläche ein?

A. Windows 7

B. Windows 8

C. Windows 8.1

D. Windows 10

B. Windows 8

FRAGE 380

Ein Benutzer öffnet eine Phishing-E-Mail und gibt seine Anmeldedaten auf einer gefälschten Bank-Website ein. Die Antiviren-Software des Computers meldet dann, dass sie mehrere temporäre Internetdateien unter Quarantäne gestellt hat. Ein Techniker trennt die Verbindung des Computers zum Netzwerk.

Welche der folgenden Maßnahmen sollte der Techniker als Nächstes durchführen?

A. Lassen Sie den Benutzer das Kennwort ändern.

B. Aktualisieren Sie die Antiviren-Software und führen Sie Scans durch.

C. Deaktivieren Sie das lokale Computerkonto des Benutzers.

D. Stellen Sie die Phishing-E-Mail in Quarantäne.

C. Deaktivieren Sie das lokale Computerkonto des Benutzers.

FRAGE 400

Ein Administrator möchte Updates außerhalb der Geschäftszeiten des Unternehmens bereitstellen. Welche der folgenden Eigenschaften sollte der Administrator implementieren, um die Bereitstellung der Updates zu erleichtern?

A. Wake-on-LAN

B. Proxy-Einstellungen

C. Fernunterstützung

D. Qualität der Dienste

A. Wake-on-LAN

FRAGE 439

Ein Techniker muss ein SOHO-Netzwerk gegen unbefugten Zugriff absichern. Es wurde ein Switch installiert und alle Endpunkte wurden gepatcht, jedoch werden nicht alle Endpunkte verwendet. Es muss eine Lösung implementiert werden, um die ungenutzten Endpunkte zu sichern. Welche der folgenden Aufgaben sollte der Techniker ZUERST erledigen?

A. Implementieren Sie Firewall-Regeln und -Beschränkungen.

B. Deaktivieren Sie die inaktiven Ports.

C. Implementieren Sie eine NAC-Lösung.

D. Aktivieren Sie die MAC-Filterung.

A. Implementieren Sie Firewall-Regeln und -Beschränkungen.

FRAGE 403

Ein Administrator hat eine Verbindung zu einem privaten Netzwerk mit TLS 1.2 hergestellt. Die Linux-Server im Netzwerk unterstützen keine sichere Protokolle. Welche der folgenden Möglichkeiten wird der Administrator am ehesten verwenden, um sich bei diesen Servern anzumelden?

A. SSL

B. RDP

C. SSH

D. Telnet

A. SSL

FRAGE 419

Welches der folgenden Sicherheitsprinzipien hilft zu verhindern, dass Mitarbeiter Dateien ändern, die sie eigentlich nur ansehen sollen?

A. DLP

B. MDM

C. ACL

D. MFA

A. DLP

Frage 275

Welche der folgenden Angriffsarten nutzt Schwachstellen in der menschlichen Natur aus?

A. Zero-Day

B. Man-in-the-Middle

C. Spoofing

D. Phishing

D. Phishing

FRAGE 431

Ein Techniker entfernt einen Virus von der Windows-Workstation eines Benutzers. Der Virus wurde von dem Benutzer beim Herunterladen von Software-Raubkopien aus dem Internet heruntergeladen hat. Welche der folgenden Maßnahmen sollte der Techniker ergreifen, um dieses Problem zu beheben?

A. Beenden Sie die aktuelle Aufgabe explorer.exe. Aktualisieren Sie ein Antiviren-Scanprogramm und führen Sie es aus, um die Bedrohung zu entfernen. Starten Sie explorer.exe erneut

mit dem Task-Manager.

B. Beenden Sie die aktuelle Aufgabe "explorer.exe" über die Befehlszeile. Aktualisieren Sie ein Antiviren-Scanprogramm und führen Sie es aus, um die

Bedrohung zu entfernen.

C. Starten Sie explorer.exe über den Task-Manager. Aktualisieren Sie ein Antiviren-Scanprogramm und führen Sie es aus, um die Bedrohung zu entfernen.

D. Aktualisieren Sie ein Antiviren-Scanprogramm und führen Sie es aus, um die Bedrohung zu entfernen. Starten Sie explorer.exe mit dem Task-Manager.

D. Aktualisieren Sie ein Antiviren-Scanprogramm und führen Sie es aus, um die Bedrohung zu entfernen. Starten Sie explorer.exe mit dem Task-Manager.

FRAGE 292

Ein Chief Executive Officer (CEO) hält einen Vortrag auf einer Branchenkonferenz, hat aber vergessen, einen Laptop mitzubringen. Das Unternehmen hat mehrere große Präsentationsdateien und die Links zu mehreren Videos, die während der Präsentation gestreamt werden sollen, per E-Mail versandt.

Während der Wiedergabe des letzten Videos kommt es zu einer Pufferung, zu einer Zeitüberschreitung und zu einem Ausfall der Anzeige. Der CEO startet das Telefon, das für die Präsentation verwendet wird, neu für die Präsentation verwendet wird, neu und prüft, ob genügend freier Speicherplatz vorhanden ist, aber das Video wird immer noch nicht abgespielt. Welche der folgenden Ursachen ist verursacht das Problem am ehesten?

A. Datenübertragung über dem Limit

B. Unbefugter Kontozugriff

C. Übermäßige Nutzung von Ressourcen

D. Unbeabsichtigtes Bluetooth-Pairing

A. Datenübertragung über dem Limit

FRAGE 436

Ein Benutzer vermutet, dass ein Computer mit Malware infiziert ist. Ein Techniker stellt fest, dass die Symptome auf eine kürzlich erfolgte Verbreitung von Malware zusammenhängen. Welche der folgenden Schritte sollte der Techniker als Nächstes unternehmen, um die Infektion zu beheben?

A. Informieren Sie den Endbenutzer.

B. Planen Sie Scans und führen Sie Updates durch.

C. Deaktivieren Sie die Systemwiederherstellung.

D. Beseitigen Sie das infizierte System.

B. Planen Sie Scans und führen Sie Updates durch.

FRAGE 447

Der PC eines Benutzers wurde mit Malware infiziert, für die es eine bekannte Abhilfemaßnahme gibt. Welche der folgenden Maßnahmen würde am ehesten verhindern, dass dies erneut geschieht?

A. Erstellen Sie einen Wiederherstellungspunkt.

B. Verwenden Sie eine Vorinstallationsumgebung.

C. Deaktivieren Sie die Systemwiederherstellung.

D. Halten Sie die Software auf dem neuesten Stand.

D. Halten Sie die Software auf dem neuesten Stand.

FRAGE 425

Ein Benutzer muss einige Informationen von einem Arbeitscomputer auf einen Server übertragen. Der Benutzer schließt einen persönlichen USB-Stick an den Computer an. Computer ein, aber ihm wird aufgrund der Sicherheitsrichtlinie der Zugriff auf das Speichermedium verweigert. Dies ist ein Beispiel für:

A. Port-Sicherheit.

B. eine Zugriffskontrollliste.

C. ein Trojanisches Pferd.

D. Schutz vor Datenverlust.

D. Schutz vor Datenverlust.

FRAGE 376

Ein Techniker ersetzt die Festplatte des Chief Financial Officer (CFO) des Unternehmens. Der Techniker möchte die alte Festplatte in einem anderen System wiederverwenden. Welche der folgenden Maßnahmen wäre am sinnvollsten?

A. Formatieren Sie das Laufwerk.

B. Entmagnetisieren Sie das Laufwerk.

C. Wischen Sie das Laufwerk ab.

D. Bohren Sie das Laufwerk.

E. Schreddern Sie das Laufwerk.

C. Wischen Sie das Laufwerk ab.

FRAGE 477

Welche der folgenden Methoden wäre die SCHNELLSTE, um eine Neuinstallation des neuesten Windows-Betriebssystems durchzuführen?

A. USB-Medien

B. Optisches Laufwerk

C. Netzwerk-Boot

D. In-Place-Upgrade

A. USB-Medien

FRAGE 364

Während eines Ausfalls des Netzwerkservers erhielt der Computer des Administrators die IP-Adresse 169.254.0.10 und hatte keinen Zugriff auf internen oder externen Ressourcen.

Welche der folgenden Konfigurationen sollte vorgenommen werden, um sicherzustellen, dass der Computer des Administrators weiterhin Zugang zum Netzwerk hat?

A. Alternative IP-Adresse

B. Wake-on-LAN

C. APIPA

D. Proxy-Einstellung

B. Wake-on-LAN

FRAGE 269

Das Smartphone eines Kunden überhitzt häufig und reagiert nicht mehr, seit er ein Betriebssystem-Update installiert hat. A Techniker hat bereits einen Soft-Neustart des Geräts durchgeführt. Welche der folgenden Maßnahmen sollte der Techniker als Nächstes durchführen? (Wählen Sie zwei aus.)

A. Rückgängig machen des OS-Updates

B. Aktualisieren Sie die PRL

C. Erzwingen Sie das Beenden laufender Anwendungen

D. Aktivieren Sie den Flugzeugmodus

E. Einen Werksreset durchführen

F. Anwendungsupdates ausführen

G. Netzwerkeinstellungen zurücksetzen

A. Rückgängig machen des OS-Updates

F. Anwendungsupdates ausführen

Frage 271

Ein Sicherheitsteam empfiehlt einen Notfallwiederherstellungsplan mit den folgenden Anforderungen:

Aktuelle Backups sollten jederzeit verfügbar sein.

Nur langfristige Backups sollten außerhalb des Unternehmens gelagert werden.

Es sollten nur minimale Ausgaben für Hardware getätigt werden.

Welche der folgenden Möglichkeiten erfüllt alle diese Anforderungen?

A. 30 Tage lang Backups vor Ort speichern und dann die Backups in die öffentliche Cloud auslagern

B. Backups vor Ort speichern und bei Bedarf in die öffentliche Cloud auslagern

C. Backups sowohl vor Ort als auch in einer öffentlichen Cloud-Infrastruktur speichern

D. Speichern aller Sicherungen in einer öffentlichen Cloud ohne Backup-Speicher vor Ort

A. 30 Tage lang Backups vor Ort speichern und dann die Backups in die öffentliche Cloud auslagern

FRAGE 473

Ein Benutzer erhält eine Fehlermeldung, wenn er versucht, eine Anwendung auf einem Arbeitscomputer zu aktualisieren. Welcher der folgenden Punkte ist der wahrscheinlichste Grund, warum der Benutzer diese Aufgabe nicht ausführen kann?

A. Der Computer erfüllt nicht die Mindestanforderungen der Anwendung.

B. Das Programm wird über optische Medien bereitgestellt.

C. Das Benutzerkonto verfügt nicht über administrative Rechte.

D. Eine 32-Bit-Anwendung kann nicht auf einem 64-Bit-System installiert werden.

C. Das Benutzerkonto verfügt nicht über administrative Rechte.

Frage 317

Ein Benutzer ist aus dem lokalen Benutzerkonto auf einem UEFI-basierten Arbeitsgruppencomputer ausgesperrt. Ein Techniker versucht, mit einem Tool eines Drittanbieters das Passwort für das lokale Konto zu entsperren und zurückzusetzen, kann aber nicht vom USB-Laufwerk booten, um das Programm auszuführen. Welche der folgenden Möglichkeiten wäre die BESTE, um das Problem zu beheben?

A. Starten Sie im abgesicherten Modus, überprüfen Sie das USB-Gerät im Geräte-Manager, starten Sie den Computer neu und booten Sie von USB.

B. Deaktivieren Sie Secure Boot, starten Sie den Computer neu und booten Sie von USB.

C. Verwenden Sie Bootsect.exe, um die Bootpriorität zu ändern, starten Sie den Computer neu und booten Sie von USB.

D. Booten Sie in der Wiederherstellungskonsole, navigieren Sie zum USB-Laufwerk und booten Sie von USB.

B. Deaktivieren Sie Secure Boot, starten Sie den Computer neu und booten Sie von USB.

Frage 355

Ein Techniker muss eine Linux-Workstation aus der Ferne verwalten. Diese Workstation enthält hochsensible Daten und daher muss der Zugriff auf eine möglichst sichere Methode erfolgen. Welche der folgenden Technologien sollte der Techniker für die Verwaltung dieses Systems verwenden?

A. Telnet

B. HTTPS

C. SSH

D. RDP

E. SFTPAusschneiden

C. SSH

FRAGE 321

Welche der folgenden Möglichkeiten würde ein Angreifer am ehesten nutzen, um den Hash-Wert eines sicheren Kennworts schnell zu ermitteln?

A. Brute force

B. Key stretching

C. Rainbow table

D. Dictionary attack

C. Rainbow table

Frage 427

Welche der folgenden Sicherheitsmaßnahmen würde am BESTEN verhindern, dass unbefugte Personen Zugang zu einem sicheren Standort?

A. Ein Infrarot-Netzhautscanner und ein RFID-Schloss

B. Chipkarten mit Chip und PIN-Leser

C. Barcodierte Ausweise und ein elektronischer Scanner

D. Schlüssel und ein mechanisches Riegelschloss

E. Schlüsselanhänger und drahtlose Zugangsschlösser

A. Ein Infrarot-Netzhautscanner und ein RFID-Schloss

Frage 288

Ein Techniker aktualisiert einen Windows-Computer auf die neueste Betriebssystemversion. Der Kunde möchte keine Einstellungen verlieren oder Programme neu installieren müssen. Welche der folgenden Installationsarten sollte der Techniker verwenden, um die Anforderungen des Kunden zu erfüllen?

A. In-place

B. Unattended

C. Clean

D. Repair

A. In-place

Frage 308

Ein Techniker ist mit der Fehlersuche bei herstellerspezifischer Software beschäftigt. Welche der folgenden Adressen sollte der Techniker aufsuchen, um Problembehebungen auf der Website des Herstellers zu finden?

A. Software-Benutzerhandbuch

B. Artikel der Wissensdatenbank

C. Dokumentation der Systemanforderungen

D. Installationsanweisungen

B. Artikel der Wissensdatenbank

FRAGE 362

Ein Benutzer hat vor etwa sechs Monaten ein brandneues mobiles Gerät erhalten. Das Gerät läuft nun sehr langsam, ist heißer als normal und bestimmte Anwendungen stürzen ab, wenn sie gestartet werden.

Welche der folgenden Optionen sind die BESTEN zur Fehlerbehebung bei diesem Telefon? (Wählen Sie zwei.)

A. Überprüfen Sie alle laufenden Anwendungen und beenden Sie sie.

B. Überprüfen Sie den Akku des Geräts und tauschen Sie ihn aus.

C. Überprüfen Sie den Bildschirm des Smartphones und tauschen Sie ihn aus.

D. Überprüfen Sie das Ladekabel des Smartphones, um sicherzustellen, dass es ordnungsgemäß funktioniert.

E. Überprüfen Sie auf unnötige Anwendungen und deinstallieren Sie diese.

F. Prüfen Sie, ob es Betriebssystem-Updates gibt, und installieren Sie diese.

B. Überprüfen Sie den Akku des Geräts und tauschen Sie ihn aus.

E. Überprüfen Sie auf unnötige Anwendungen und deinstallieren Sie diese.

FRAGE 365

Ein kürzlich aufgetretener Virenausbruch hat aufgedeckt, dass ein Unternehmen eine Sicherheitsvorlage einrichten muss, um zukünftige Virenausbrüche zu vermeiden.

Welche der folgenden Best Practices würde ein Techniker am ehesten als Teil der Sicherheitsvorlage implementieren? (Wählen Sie zwei.)

A. Richtlinie zur Sperrung bei fehlgeschlagenen Versuchen

B. Einschränkung der Benutzerberechtigungen

C. Beschränkung der Anmeldezeit

D. Festlegen sicherer Passwörter

E. Verwaltung von Patches/Updates

B. Einschränkung der Benutzerberechtigungen

E. Verwaltung von Patches/Updates

FRAGE 401

Ein Benutzer kann nicht auf einem Netzwerkdrucker drucken. Ein Techniker führt das Windows 10-Dienstprogramm zur Fehlerbehebung aus, aber es findet keine Fehler. Welche der folgenden Druckereinstellungen sollte der Techniker als Nächstes überprüfen?

A. Duplex

B. Spooler

C. Zusammentragen

D. Auflösung

B. Spooler

FRAGE 333

Ein Administrator erstellt ein neues Benutzerkonto und möchte nur den Zugriff auf die Ressourcen gewähren, die zur Erfüllung der zugewiesenen Aufgaben des Benutzers erforderlich sind.

Welche der folgenden Optionen wird der Administrator am ehesten verwenden?

A. Zugriffskontrolllisten

B. Mehrstufige Authentifizierung

C. Verzeichnisberechtigungen

D. Grundsatz des geringsten Rechtsanspruchs

D. Grundsatz des geringsten Rechtsanspruchs

Frage 464

Ein Techniker muss die Ordnerberechtigungen für die Fileshares der Personalabteilung anpassen. Der Techniker muss sicherstellen, dass Benutzern der Marketinggruppe kein Zugriff auf die Ordner gewährt werden kann, selbst wenn die Ordner die Berechtigungen von einem übergeordneten Ordner erben. Welche der folgenden Möglichkeiten sollte der Techniker verwenden, um diese Aufgabe zu erfüllen?

A. Verschlüsselndes Dateisystem

B. Administrative Freigaben

C. BitLocker

D. Berechtigungen verweigern

D. Berechtigungen verweigern

FRAGE 274

Ein Benutzer wohnt an einem Ort, an dem es häufig zu Gewitterstürmen kommt. Welche der folgenden Lösungen wäre die am wenigsten teure Lösung, um die Computerhardware des Benutzers zu schützen?

A. Ein Überspannungsschutzgerät

B. Erdung

C. Ein Stromerzeuger

D. Eine unterbrechungsfreie Stromversorgung

A. Ein Überspannungsschutzgerät

FRAGE 334

Viele der Dateien im Netzwerkordner eines Benutzers haben eine neue Dateierweiterung und sind unzugänglich. Nach einiger Fehlersuche entdeckt ein Techniker ein Textdokument, das besagt, dass die Dateien absichtlich verschlüsselt wurden und eine hohe Geldsumme zur Entschlüsselung erforderlich ist. um sie zu entschlüsseln.

Welche der folgenden Maßnahmen sollte der Techniker ergreifen, um die Dateien wiederherzustellen?

A. Stellen Sie den Netzwerkordner von einer Sicherung wieder her.

B. Führen Sie eine Systemwiederherstellung auf dem Computer durch.

C. Aktualisieren Sie den Malware-Scanner und führen Sie einen vollständigen Scan durch.

D. Trennen Sie den Computer vom Netzwerk.

D. Trennen Sie den Computer vom Netzwerk.

FRAGE 373

Ein Benutzer hat Probleme beim Zugriff auf Websites auf einem Computer. Ein Techniker versucht, auf eine Website zuzugreifen, die der Benutzer auf eine Website zuzugreifen, die der Benutzer normalerweise besucht, aber stattdessen wird ihm eine völlig andere Website angezeigt. Welche der folgenden Maßnahmen sollte der Techniker als Nächstes ergreifen?

A. Löschen Sie den DNS-Cache und überprüfen Sie die Hosts-Datei.

B. Überprüfen Sie, ob die Standard-Gateway-Einstellungen korrekt sind.

C. Stellen Sie sicher, dass die Regeln der ausgehenden Firewall korrekt sind.

D. Konfigurieren Sie die Arbeitsstation für IPv6.

A. Löschen Sie den DNS-Cache und überprüfen Sie die Hosts-Datei.

Frage 279

Ein Benutzer hat kürzlich einen Windows-Laptop mit einem kostenlosen WiFi-Hotspot verbunden. Nach der Rückkehr ins Büro kann der Benutzer nicht auf Netzwerkfreigaben zugreifen. Welche der folgenden Ursachen ist am wahrscheinlichsten?

A. Der Fernzugriff wurde deaktiviert

B. Die lokalen Firewall-Einstellungen sind falsch

C. Die standortbezogenen Einstellungen sind nicht aktiviert

D. Die Netzwerkfreigaben sind ausgeblendet

B. Die lokalen Firewall-Einstellungen sind falsch

Frage 392

Ein Benutzer versucht, eine Windows-Dateifreigabe auf einer Windows 10-Arbeitsstation in einer kleinen Peer-to-Peer-Umgebung zu erstellen. Der Benutzer ist mit einem Microsoft-Konto eingeloggt. Welche der folgenden Möglichkeiten wäre die sicherste, um anderen Benutzern den auf die Freigabe zuzugreifen?

A. Erstellen Sie einen neuen lokalen Benutzer für den Peer-to-Peer-Freigabezugriff.

B. Geben Sie den anderen Benutzern die Microsoft-Kontoinformationen.

C. Setzen Sie die Freigabeberechtigungen auf Jeder/Vollzugriff.

D. Aktivieren Sie den Zugriff des lokalen Gastkontos.

D. Aktivieren Sie den Zugriff des lokalen Gastkontos.

Frage 371

Welches der folgenden Protokolle ist ein Authentifizierungsprotokoll, das für Benutzer im Außendienst verwendet werden kann?

A. WEP

B. WPA2

C. RADIUS

D. TKIP

C. RADIUS

FRAGE 440

Ein Problem mit dem Computer eines Benutzers wurde bereits mehrmals von mehreren Technikern behoben, aber der Benutzer hat das Problem weiterhin. Der Benutzer ruft beim Helpdesk an und besteht darauf, einen Vorgesetzten zu sprechen, der jedoch gerade in der Mittagspause ist. Welche der folgenden Aufgaben sollte der Techniker ZUERST erledigen?

A. Bieten Sie an, sich um das Problem zu kümmern, da der Vorgesetzte derzeit nicht verfügbar ist.

B. Zeigen Sie dem Kunden die Arbeitsaufträge als Beweis dafür, dass das Problem gelöst wurde.

C. Sagen Sie dem Kunden, dass er zu einem späteren Zeitpunkt wiederkommen soll, wenn der Vorgesetzte verfügbar ist.

D. Rufen Sie den Vorgesetzten an und lassen Sie den Kunden direkt mit dem Vorgesetzten sprechen.

A. Bieten Sie an, sich um das Problem zu kümmern, da der Vorgesetzte derzeit nicht verfügbar ist.

Frage 315

Ein Heimanwender meldet eine langsame Computerleistung und Anwendungsabstürze, nachdem er beim Surfen im Internet auf die Schaltfläche "Reparieren" in einer Popup-Warnung geklickt hat. Welches sind die ERSTEN Schritte, die ein Techniker unternehmen sollte, um das Problem zu identifizieren und zu beheben? (Wählen Sie zwei.)

A. Führen Sie eine Überprüfung der Systemdateien durch und ersetzen Sie alle geänderten Dateien durch ihre Originalversionen

B. Aktivieren Sie den Popup-Blocker im Internet-Browser

C. Deinstallieren Sie alle kürzlich installierten unbekannten Programme und Browsererweiterungen

D. Fahren Sie den Computer vollständig herunter und starten Sie ihn neu

E. Scannen Sie den Arbeitsspeicher und die Festplatte mit einem aktuellen Antivirenprogramm

B. Aktivieren Sie den Popup-Blocker im Internet-Browser

C. Deinstallieren Sie alle kürzlich installierten unbekannten Programme und Browsererweiterungen

FRAGE 381

Ein Cybersecurity-Forscher erwarb mehrere gebrauchte Laptops auf einer Auktion. Obwohl die Festplatten leer zu sein schienen, konnte der konnte der Forscher alle Daten wiederherstellen, die sich zuvor auf den Laufwerken befanden. Welche der folgenden Methoden hat der der ursprüngliche Besitzer am ehesten verwendet, um den Inhalt der Laufwerke zu löschen?

A. Standardformat

B. Laufwerk entmagnetisieren

C. Verschlüsselung der Festplatte

D. Löschung des Laufwerks

A. Standardformat

Frage 304

Ein Techniker stellt Dateien, die vor mehr als einem Monat gelöscht wurden, aus einem Backup unter Mac OS X wieder her. Welches der folgenden Dienstprogramme sollte der Techniker unter Verwendung des verfügbaren GUI-Dienstprogramms starten, um diese Aufgabe zu erfüllen?

A. Dock

B. Finder

C. Key Chain

D. Boot Camp

B. Finder

Frage 378

Welche der folgenden Optionen wird mit WPA2-Enterprise zur Authentifizierung von Wireless-Clients verwendet?

A. TACACS+

B. LDAP

C. RADIUS

D. MDM

C. RADIUS

Frage 290

Ein Techniker erstellt ein Netzwerktopologiediagramm. Welche der folgenden Elemente sollten am ehesten einbezogen werden? (Wählen Sie zwei.)

A. Eine Liste der Netzwerkadressen für jedes Gerät

B. Eine Liste der Ports jedes Geräts und der Anschlüsse, an die sie angeschlossen sind

C. Technische Spezifikationen und Leistungsbewertungen für die Geräte

D. Einstellungen, Konfigurationsdetails und Hinweise zum ordnungsgemäßen Betrieb

E. Eine Liste der Geräte, die innerhalb der nächsten 6-12 Monate ersetzt werden müssen

F. Die MAC-Adresse und Seriennummer jedes Geräts im Netzwerk

A. Eine Liste der Netzwerkadressen für jedes Gerät

B. Eine Liste der Ports jedes Geräts und der Anschlüsse, an die sie angeschlossen sind

FRAGE 374

Ein Techniker hilft einem Remote-Benutzer, der ein Windows-Problem hat. Der Benutzer arbeitet in einem Gemeinschaftsbüro und ist nicht im dem Unternehmensnetzwerk. Welche der folgenden Fernzugriffsmethoden wird in diesem Fall am ehesten erfolgreich sein?

A. Telnet

B. Remote-Desktop

C. Bildschirmfreigabe von Drittanbietern

D. Sichere Shell

A. Telnet

FRAGE 375

Ein Techniker kann eine Verbindung zu einer Website herstellen, erhält jedoch folgende Fehlermeldung, wenn er versucht, auf eine anderen Website zuzugreifen: Die Seite kann nicht angezeigt werden. Welches der folgenden Befehlszeilentools wäre das BESTE, um die Ursache des Verbindungsproblems zu identifizieren?

A. ipconfig

B. tracert

C. nslookup

D. netstat

E. ping

C. nslookup

FRAGE 316

Ein Benutzer verschüttet eine kleine Menge Toner aus einem Laserdrucker auf den Boden. Welche der folgenden Möglichkeiten ist die sicherste, um den Toner zu entfernen?

A. Verwenden Sie einen Nass-/Trockensauger

B. Verwenden Sie einen Besen und eine Kehrschaufel

C. Verwenden Sie feuchte Papiertücher

D. Sprühen Sie den Toner mit Pressluft

A. Verwenden Sie einen Nass-/Trockensauger

FRAGE 430

Welcher der folgenden Malware-Typen erfordert am ehesten ein Reimaging?

A. Botnetz

B. Spionagesoftware

C. Rootkit

D. Keylogger

C. Rootkit

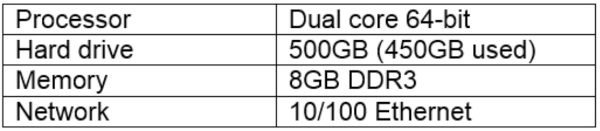

FRAGE 314

Ein Endbenutzer bittet den IT-Spezialisten, eine neue Software auf einer Workstation zu installieren. Die Workstation hat die folgenden Spezifikationen:

Die Mindestanforderungen an die Software für die neue Anwendung sind ein Dual-Core-, 64-Bit-Betriebssystem mit 4 GB RAM und 60 GB Speicherplatz. Welche der folgenden Bedingungen trifft der Techniker an, wenn er versucht, die Software zu installieren?

A. Unzureichender Arbeitsspeicher

B. Inkompatibler Prozessor

C. Unzureichender Speicher

D. Inkompatible Systemarchitektur

E. Unzureichende Netzwerkbandbreite

C. Unzureichender Speicher

FRAGE 414

Ein spezieller Typ eines ESD-sicheren Staubsaugers kann erforderlich sein, um große verschüttete Stoffe sicher zu reinigen:

A. Toner.

B. Batteriesäure.

C. Tinte.

D. Flamme.

A. Toner.

FRAGE 398

Ein Techniker wurde wegen eines Problems kontaktiert, das Hunderte von Benutzern in einem Domänennetzwerk betrifft. Welche der folgenden Maßnahmen wäre am effektivsten, um zukünftige Probleme durch Dokumentation zu beheben?

A. Machen Sie sich persönliche Notizen für die spätere Verwendung.

B. Dokumentieren Sie die Ergebnisse im Techniker-Ticketing-System.

C. Dokumentieren Sie die Lösung in einer benutzerseitigen FAQ-Seite.

D. Informieren Sie das obere Management in einer Besprechung über die Ergebnisse.

B. Dokumentieren Sie die Ergebnisse im Techniker-Ticketing-System.

Frage 306